Stakkato åtalas i Sverige

I maj förra året åtalades Stakkato (Philip Gabriel Pettersson) i Kalifornien. Jag bloggade om det och Wired skrev en artikel med en länk till åtalet (pdf). Nu verkar det som att USA lämnar över åtalet till Sverige:

Pettersson was also accused of breaching two NASA systems, one in May 2004 at the Ames Research Center and the other the following October at the Advanced Supercomputing Division.

The indictment charged Pettersson with five felonies, each carrying a maximum sentence of 10 years in prison and a fine of $250,000.

Federal prosecutors in San Francisco, where the case was filed, said Monday the case was being transferred to authorities in Sweden. They did not explain the reason for the change.

Eftersom Stakkato redan har åtalats och blivit dömd i Sverige för intrång är det osannolikt att åtalet från USA kommer att drivas. Men IANAL så vi får se.

Som jag skrev i bloggposten från förra året, kolla igenom Leif Nixons presentation om Stakkato-intrången (pdf).

Pettersson was also accused of breaching two NASA systems, one in May 2004 at the Ames Research Center and the other the following October at the Advanced Supercomputing Division.

The indictment charged Pettersson with five felonies, each carrying a maximum sentence of 10 years in prison and a fine of $250,000.

Federal prosecutors in San Francisco, where the case was filed, said Monday the case was being transferred to authorities in Sweden. They did not explain the reason for the change.

Eftersom Stakkato redan har åtalats och blivit dömd i Sverige för intrång är det osannolikt att åtalet från USA kommer att drivas. Men IANAL så vi får se.

Som jag skrev i bloggposten från förra året, kolla igenom Leif Nixons presentation om Stakkato-intrången (pdf).

Att planka fester

En artikel av Sebastian Suarez-Golborne för DN På stan, helt i min smak; Arbetsmetoder: så gör plankarna för att ta sig in.

Ful-osa och stämpelgnugg är klara favoriter, båda kan jämföras med replay-attacker. Om jag hade en egen klubb skulle alla stämplar ha en nonce.

--

Stefan Pettersson

Ful-osa och stämpelgnugg är klara favoriter, båda kan jämföras med replay-attacker. Om jag hade en egen klubb skulle alla stämplar ha en nonce.

--

Stefan Pettersson

Google, Adobe, Kina och trojaner

I tisdags gick Google ut med att de har utsatts för flera hackerattacker under förra året. Under eftermiddagen igår och under dagen idag verkar det kablas ut i större utsträckning.

In mid-December, we detected a highly sophisticated and targeted attack on our corporate infrastructure originating from China that resulted in the theft of intellectual property from Google. However, it soon became clear that what at first appeared to be solely a security incident--albeit a significant one--was something quite different.

Den obekräftade teorin är att Kinesiska staten är ute efter kinesiska människorättsaktivister. Låter det som en Tom Clancy-roman? Var inte så säker, tidigare fynd har pekat åt samma håll. För lite mindre än ett år sedan slåpptes två rapporter (Snooping Dragon och Ghostnet) som beskrev attacker mot Dalai Lama och Tibetrörelsen. Mycket pekade på att Kinesiska staten låg bakom. Se t ex kommentarerna till Ross Andersons blogginlägg från släppet av ena rapporten.

Attackerna har flera saker gemensamt, bland annat riktade attacker med trojaniserade PDF-filer. Vi nämnde ju häromveckan att en ny 0day för Adobe Reader kom ut innan julhelgerna.

Ironiskt nog har Adobe, hjärnorna bakom nämnd sårbarhet, gått ut och berättat att de också är påverkade av intrången som Google redogjorde för.

F-Secures blogg är en bra källa av information om riktade attacker med trojaner:

Som jag brukar säga, det finns en hel del man kan göra men inget fungerar perfekt:

Uppdatering @ 2010-01-15: Ja, och kör inte heller gamla, förlegade webbläsare som IE 6 eller gamla versioner av Firefox t ex.

Uppdatering @ 10 minuter senare: SITIC håller uppenbarligen med, ett blixtmeddelande kom precis:

Sannolikheten att utnyttja säkerhetshålet i Internet Explorer 8 är mindre eftersom DEP (Data Execution Prevention) är påslaget som standard. Detta gäller även Windows Vista och Windows 7 eftersom skyddsmekanismen ASLR (Address Space Layout Randomization) används i dessa versioner av Windows.

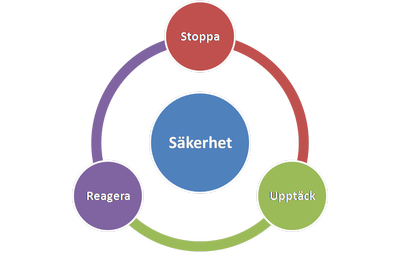

Det är svårt (omöjligt) att förhindra attacker helt. Som tur är finns det två andra delar i den stora, oformliga massan vi kallar säkerhet; vi måste UPPTÄCKA attacker och GÖRA NÅGOT åt dem. Nedan smart illustrerat med SmartArt från Microsoft Office. Vad som är svårt på riktigt är att bestämma sig för hur mycket pengar som ska läggas på varje cirkel. Vi ska återkomma till det här och att mäta säkerhet.

Stefan Pettersson

In mid-December, we detected a highly sophisticated and targeted attack on our corporate infrastructure originating from China that resulted in the theft of intellectual property from Google. However, it soon became clear that what at first appeared to be solely a security incident--albeit a significant one--was something quite different.

Den obekräftade teorin är att Kinesiska staten är ute efter kinesiska människorättsaktivister. Låter det som en Tom Clancy-roman? Var inte så säker, tidigare fynd har pekat åt samma håll. För lite mindre än ett år sedan slåpptes två rapporter (Snooping Dragon och Ghostnet) som beskrev attacker mot Dalai Lama och Tibetrörelsen. Mycket pekade på att Kinesiska staten låg bakom. Se t ex kommentarerna till Ross Andersons blogginlägg från släppet av ena rapporten.

Attackerna har flera saker gemensamt, bland annat riktade attacker med trojaniserade PDF-filer. Vi nämnde ju häromveckan att en ny 0day för Adobe Reader kom ut innan julhelgerna.

Ironiskt nog har Adobe, hjärnorna bakom nämnd sårbarhet, gått ut och berättat att de också är påverkade av intrången som Google redogjorde för.

F-Secures blogg är en bra källa av information om riktade attacker med trojaner:

- PDF Most Common File Type in Targeted Attacks (maj 2009)

- Creating Malicous PDF Files (juni 2008)

- DHS PDF (juni 2008)

- Spying via XLS files (april 2009)

Som jag brukar säga, det finns en hel del man kan göra men inget fungerar perfekt:

- Kör inte som administratör.

- Använd moderna operativsystem som Windows Vista/7.

- Uppdatera tredjepartsprogramvara.

- Använd antivirus på mail-gateways.

- Var misstänktsam mot bifogade filer.

- ...

Uppdatering @ 2010-01-15: Ja, och kör inte heller gamla, förlegade webbläsare som IE 6 eller gamla versioner av Firefox t ex.

Uppdatering @ 10 minuter senare: SITIC håller uppenbarligen med, ett blixtmeddelande kom precis:

Sannolikheten att utnyttja säkerhetshålet i Internet Explorer 8 är mindre eftersom DEP (Data Execution Prevention) är påslaget som standard. Detta gäller även Windows Vista och Windows 7 eftersom skyddsmekanismen ASLR (Address Space Layout Randomization) används i dessa versioner av Windows.

Det är svårt (omöjligt) att förhindra attacker helt. Som tur är finns det två andra delar i den stora, oformliga massan vi kallar säkerhet; vi måste UPPTÄCKA attacker och GÖRA NÅGOT åt dem. Nedan smart illustrerat med SmartArt från Microsoft Office. Vad som är svårt på riktigt är att bestämma sig för hur mycket pengar som ska läggas på varje cirkel. Vi ska återkomma till det här och att mäta säkerhet.

Stefan Pettersson

Perverterade incitament i Postkodslotteriet

(Publicerad 2009-11-23)

En sårbarhet i Postkodslotteriets Tittarfråga har under en tid utnyttjats av ett fåtal personer för att vinna en massa pengar. Som vanligt är incitamenten dåligt anpassade.

Aftonbladet publicerade igår artikeln Proffsspelarna blåser tittarna om personer som använder särskilda strategier för att öka sina vinstchanser i Postkodlotteriets tittarfråga.

Tävlingen

Tittarfrågan är en, oftast väldigt enkel, fråga med fyra svarsalternativ som visas under varje program. Om du tror att du har rätt svar och vill tävla ringer du 099-313 30 och har du tur kommer du igenom slumpvalet och får svara på Tittarfrågan. Därefter kommer ytterligare tre frågor. Vinnaren är den som snabbast svarat rätt på de tre ytterligare frågorna. (Beskrivningen är hämtad från Aftonbladets artikel.)

Hur man vinner

Strategin för att vinna är enkel; när frågan visas ringer du tillräckligt mycket för att komma fram till de tre frågorna, kollar upp svaren med Google och memorerar dem. Därefter ringer du upprepade gånger och varje gång du kommer fram till frågorna svarar du så fort som möjligt, med bara tre frågor räcker det förmodligen med frågans första stavelse. (Man får anta att svarsalternativens ordning inte är slumpmässig.)

En mycket enkel och, uppenbarligen, effektiv strategi. Men, även om personerna inte bryter mot varken några lagar eller regler så kan nog de flesta vara överrens om att det inte är "fair play".

Varför är det så här då?

Vem drabbas av det här? Vanliga tittare; de som ringer en eller ett par gånger och hoppas på att ha tur. De har inte en chans när det finns strateger med i spelet. Vad kan jag som vanlig tittare göra åt saken då? Inget, möjligen kan jag bojkotta Postkodlotteriet eller hela TV 4 men det är bara naivt, gör inget för att förbättra läget och leder dessutom till att jag inte kan vara med i spelet jag ville spela från första början.

TV 4 då, lider de av det här på något sätt? Nej, inte alls, de har endast två avsikter med Tittarfrågan och det är att (1) få en del av de 9,90 kr som det kostar att ringa och att (2) få högre tittarsiffror (som i o f leder till inkomster på andra sätt). Om man gör det sannolika antagandet att de två strateger som verkar dominera vinnarlistan inte skulle spela alls om de inte kunde vara relativt säkra på att vinna så leder det bara till att TV 4 faktiskt tjänar mer pengar.

(I sammanhanget är det förmodligen bara en spottstyver. Trots detta verkar de agera för att mörka det hela genom att inte publicera namnen på vinnare. Detta behöver dock inte vara i vinstsyfte utan kanske för att slippa behöva designa om sitt kassa system.)

Det här är ett klockrent exempel på perveterade incitament; den part som har bäst möjlighet att göra något åt problemet är inte de som får lida för det.

Jag kan inte nog understryka hur viktig ovanstående paragraf är, om du vill läsa mer om problemet rekommenderar jag Ross Andersons sida om ekonomi och säkerhet.

Några (svagt genomtänkta) förslag på vad TV 4 skulle kunna göra för att avhjälpa problemet:

--

Stefan Pettersson

En sårbarhet i Postkodslotteriets Tittarfråga har under en tid utnyttjats av ett fåtal personer för att vinna en massa pengar. Som vanligt är incitamenten dåligt anpassade.

Aftonbladet publicerade igår artikeln Proffsspelarna blåser tittarna om personer som använder särskilda strategier för att öka sina vinstchanser i Postkodlotteriets tittarfråga.

Tävlingen

Tittarfrågan är en, oftast väldigt enkel, fråga med fyra svarsalternativ som visas under varje program. Om du tror att du har rätt svar och vill tävla ringer du 099-313 30 och har du tur kommer du igenom slumpvalet och får svara på Tittarfrågan. Därefter kommer ytterligare tre frågor. Vinnaren är den som snabbast svarat rätt på de tre ytterligare frågorna. (Beskrivningen är hämtad från Aftonbladets artikel.)

Hur man vinner

Strategin för att vinna är enkel; när frågan visas ringer du tillräckligt mycket för att komma fram till de tre frågorna, kollar upp svaren med Google och memorerar dem. Därefter ringer du upprepade gånger och varje gång du kommer fram till frågorna svarar du så fort som möjligt, med bara tre frågor räcker det förmodligen med frågans första stavelse. (Man får anta att svarsalternativens ordning inte är slumpmässig.)

En mycket enkel och, uppenbarligen, effektiv strategi. Men, även om personerna inte bryter mot varken några lagar eller regler så kan nog de flesta vara överrens om att det inte är "fair play".

Varför är det så här då?

Vem drabbas av det här? Vanliga tittare; de som ringer en eller ett par gånger och hoppas på att ha tur. De har inte en chans när det finns strateger med i spelet. Vad kan jag som vanlig tittare göra åt saken då? Inget, möjligen kan jag bojkotta Postkodlotteriet eller hela TV 4 men det är bara naivt, gör inget för att förbättra läget och leder dessutom till att jag inte kan vara med i spelet jag ville spela från första början.

TV 4 då, lider de av det här på något sätt? Nej, inte alls, de har endast två avsikter med Tittarfrågan och det är att (1) få en del av de 9,90 kr som det kostar att ringa och att (2) få högre tittarsiffror (som i o f leder till inkomster på andra sätt). Om man gör det sannolika antagandet att de två strateger som verkar dominera vinnarlistan inte skulle spela alls om de inte kunde vara relativt säkra på att vinna så leder det bara till att TV 4 faktiskt tjänar mer pengar.

(I sammanhanget är det förmodligen bara en spottstyver. Trots detta verkar de agera för att mörka det hela genom att inte publicera namnen på vinnare. Detta behöver dock inte vara i vinstsyfte utan kanske för att slippa behöva designa om sitt kassa system.)

Det här är ett klockrent exempel på perveterade incitament; den part som har bäst möjlighet att göra något åt problemet är inte de som får lida för det.

Jag kan inte nog understryka hur viktig ovanstående paragraf är, om du vill läsa mer om problemet rekommenderar jag Ross Andersons sida om ekonomi och säkerhet.

Några (svagt genomtänkta) förslag på vad TV 4 skulle kunna göra för att avhjälpa problemet:

- Inför en obligatorisk betänketid på 5+n sekunder (där n är slumpmässig mellan 0 och 2 sekunder) efter att svarsalternativen lästs upp.

- Skippa modellen med tre statiska frågor och utnyttja istället den enorma bank med enkla och medelsvåra frågor som programmet borde ha tillgång till. Att läsa in frågorna borde vara ett mindre problem.

- Att slumpa fram ordningen på svarsalternativen är ingen självstående lösning på problemet och meningslös i samband med obligatorisk betänketid men kan säkert skydda mot andra attacker.

- Eventuellt skulle någon form av gräns på antal samtal eller samtal per tidsenhet införas men det ligger knappast i bolagets intresse.

--

Stefan Pettersson

Offentlig verksamhet har i flera fall sämre beredskap än privat verksamhet

(Publicerad 2009-10-30)

Igår fick vi se två DDoS-angrepp mot dels Basefarm (vilket drabbade media), men också mot Polisen. Människor har en förväntan om att offentlig verksamhet med stora behov av säkerhet också har det, men i praktiken är nog denna offentlig verksamhet snarare sämre skyddad än privat.

Ämnet är bekant för bloggens följare sedan tidigare. Vi har under flera år levt med en undermåligt skyddad offentlig verksamhet. Uppbyggnaden som finns i Sverige bygger på att myndigheterna själva visar intresse av att ta till sig information från bl.a. SITIC. Men det finns ingen kravställning och konsekvenserna uteblir när revision efter revision visar hur säkerheten brister.

DDoS-angrepp har exempelvis onlinespelsbranschen dragits med i flera år och vet hur man hanterar. Men först nu ombeds myndigheten för samhällsberedskap att ta fram planer för hur IT-incidenter ska förebyggas och hanteras.

Här är något jag går i borgen för

Oavsett hur många utredningar man tillsätter kommer det aldrig bli bra förrän man utkräver ansvar. Informationssäkerheten behöver införas som något man bedömer verksamhetsresultatet på, från minister och neråt. En generaldirektör skall veta att om riksrevisionens granskning visar skit, så sitter han/hon löst.

Att man har SITIC och MSB som hjälper, koordinerar och skapar planer har naturligtvis ett värde, men det finns för många system där ute för att förlita sig på välvilja och reaktivt arbete. Utkräv ansvar från höga positioner - först då kommer allmänhetens förväntningar på IT-säkerhet infrias.

--

Carl-Johan "CJ" Bostorp

Igår fick vi se två DDoS-angrepp mot dels Basefarm (vilket drabbade media), men också mot Polisen. Människor har en förväntan om att offentlig verksamhet med stora behov av säkerhet också har det, men i praktiken är nog denna offentlig verksamhet snarare sämre skyddad än privat.

Ämnet är bekant för bloggens följare sedan tidigare. Vi har under flera år levt med en undermåligt skyddad offentlig verksamhet. Uppbyggnaden som finns i Sverige bygger på att myndigheterna själva visar intresse av att ta till sig information från bl.a. SITIC. Men det finns ingen kravställning och konsekvenserna uteblir när revision efter revision visar hur säkerheten brister.

DDoS-angrepp har exempelvis onlinespelsbranschen dragits med i flera år och vet hur man hanterar. Men först nu ombeds myndigheten för samhällsberedskap att ta fram planer för hur IT-incidenter ska förebyggas och hanteras.

Här är något jag går i borgen för

Oavsett hur många utredningar man tillsätter kommer det aldrig bli bra förrän man utkräver ansvar. Informationssäkerheten behöver införas som något man bedömer verksamhetsresultatet på, från minister och neråt. En generaldirektör skall veta att om riksrevisionens granskning visar skit, så sitter han/hon löst.

Att man har SITIC och MSB som hjälper, koordinerar och skapar planer har naturligtvis ett värde, men det finns för många system där ute för att förlita sig på välvilja och reaktivt arbete. Utkräv ansvar från höga positioner - först då kommer allmänhetens förväntningar på IT-säkerhet infrias.

--

Carl-Johan "CJ" Bostorp

FBI: Cyberbrottslingar har stulit 270 miljoner från amerikanska företag

(Publicerad 2009-10-27)

FBI har nu i dagarna gjort något så unikt som att gått ut med siffror på hur mycket cyberbrottslingar stulit från amerikanska företag de senaste åren. Det är inte något säkerhetsbolags uppskattningar av värdet på information, utan rena dollar som har lämnat bankkonton.

I Sverige var det för några år sedan mycket uppmärksamhet kring hur cyberbrottslingar stal pengar från Nordea-kunder. Tillvägagångssättet var phishing-mail där man stal engångskoder, och sedan använde dessa för att logga in på offrens konton och föra över pengar till andra konton. Den exakta summan av förluster offentliggjordes aldrig, men minst tvåsiffrigt antal miljoner kronor försvann.

Att Nordea drabbades på det sättet var på grund av att man var en stor bank och att Nordeas "skraplotter" var enklare att angripa än konkurrerande storbankers koddosor.

Företag drabbas också

Men nu har alltså FBI offentliggjort siffror som visar hur mycket amerikanska små och medelstora företag har förlorat genom liknande överföringar. Det har försökts stjälas $85M (cirka 575 miljoner kronor), och tjuvarna har kommit undan med strax under hälften - $40M (cirka 270 miljoner kronor).

Transaktionerna har gjorts med tillräckligt små summor för att det inte ska väcka någon misstänksamhet eller utlösa bankerna automatiska larm.

Trender

... och att det här hände var naturligtvis förutsägbart. Pengar lockar, och man tar enklaste vägen. Det finns två trender som är viktiga att notera från det här:

Inom säkerhetsvärlden är det här ett känt ämne. Exempelvis bloggade Stefan om det förra månaden här på vår blogg, och även i maj, då på OWASP Sweden-bloggen.

Vad kan jag som kund göra?

Vad rekommenderar då vi från HPS att man kan göra om man vill fortsätta använda banker online och samtidigt minska risken. Här är några konkreta råd:

Här i Sverige har exempelvis Swedbank och SEB har gjort mycket av vad som är rimligt att göra. Nämligen att använda koddosor och när man signerar transaktion så matar man in totalsumman i dosan. Hos Länsförsäkringar gör man inte det, men där kontrolleras å andra sidan applikationsflödet väldigt strikt. För mer tips för vad man kan göra rekommenderar jag att läsa Continuing Business with Malware Infected Customers.

Att ta sig runt applikationsflödet är dock ingen gigantisk utmaning - "utloggning" blir "inloggning" för angriparen.

Att signera transaktionen med summan är bra. Men då måste kunderna veta om att det är vad som händer, och vara vaksamma att summan stämmer. Har din bank det systemet är det alltså något du behöver se till att vara vaksam på. Till skillnad från hur privatpersoner blivit ersatta för sina förluster är det relativt ovanligt att företag blir det

--

Carl-Johan "CJ" Bostorp

FBI har nu i dagarna gjort något så unikt som att gått ut med siffror på hur mycket cyberbrottslingar stulit från amerikanska företag de senaste åren. Det är inte något säkerhetsbolags uppskattningar av värdet på information, utan rena dollar som har lämnat bankkonton.

I Sverige var det för några år sedan mycket uppmärksamhet kring hur cyberbrottslingar stal pengar från Nordea-kunder. Tillvägagångssättet var phishing-mail där man stal engångskoder, och sedan använde dessa för att logga in på offrens konton och föra över pengar till andra konton. Den exakta summan av förluster offentliggjordes aldrig, men minst tvåsiffrigt antal miljoner kronor försvann.

Att Nordea drabbades på det sättet var på grund av att man var en stor bank och att Nordeas "skraplotter" var enklare att angripa än konkurrerande storbankers koddosor.

Företag drabbas också

Men nu har alltså FBI offentliggjort siffror som visar hur mycket amerikanska små och medelstora företag har förlorat genom liknande överföringar. Det har försökts stjälas $85M (cirka 575 miljoner kronor), och tjuvarna har kommit undan med strax under hälften - $40M (cirka 270 miljoner kronor).

Transaktionerna har gjorts med tillräckligt små summor för att det inte ska väcka någon misstänksamhet eller utlösa bankerna automatiska larm.

Trender

... och att det här hände var naturligtvis förutsägbart. Pengar lockar, och man tar enklaste vägen. Det finns två trender som är viktiga att notera från det här:

- Cyberbrottslingar ger sig på att stjäla även från företag. Företag har ofta mer pengar än privatpersoner, så det faller naturligt att de förr eller senare blir utsatta.

- Koddosor är inte tillräckligt skydd längre. Även om många av de utsatta företagen hade konton som bara krävde användarnamn och lösenord så har även de som använt koddosor blivit utsatta.

Inom säkerhetsvärlden är det här ett känt ämne. Exempelvis bloggade Stefan om det förra månaden här på vår blogg, och även i maj, då på OWASP Sweden-bloggen.

Vad kan jag som kund göra?

Vad rekommenderar då vi från HPS att man kan göra om man vill fortsätta använda banker online och samtidigt minska risken. Här är några konkreta råd:

- Datorn som används för ekonomiska transaktioner skall används enbart till det. Ingen mail, inget surfande utanför bankerna.

- Datorn ska inte vara med i företagets "domän". Tvärtom bör den stå så isolerad som möjligt, och med bra lösenord.

Här i Sverige har exempelvis Swedbank och SEB har gjort mycket av vad som är rimligt att göra. Nämligen att använda koddosor och när man signerar transaktion så matar man in totalsumman i dosan. Hos Länsförsäkringar gör man inte det, men där kontrolleras å andra sidan applikationsflödet väldigt strikt. För mer tips för vad man kan göra rekommenderar jag att läsa Continuing Business with Malware Infected Customers.

Att ta sig runt applikationsflödet är dock ingen gigantisk utmaning - "utloggning" blir "inloggning" för angriparen.

Att signera transaktionen med summan är bra. Men då måste kunderna veta om att det är vad som händer, och vara vaksamma att summan stämmer. Har din bank det systemet är det alltså något du behöver se till att vara vaksam på. Till skillnad från hur privatpersoner blivit ersatta för sina förluster är det relativt ovanligt att företag blir det

--

Carl-Johan "CJ" Bostorp

Brittiska parlamentet inte att lita på för IT-säkerhetsfrågor

(Publicerad 2009-09-03)

Det brittiska parlamentet råkade nyligen ut för ett angrepp. En rumänsk cracker stal via SQL Injection inloggningsuppgifter som var lagrade i klartext. Incidenten betonade vidare administrativa brister då hålet inte stängdes förrän The Register gått ut med en artikel där hålet öppet pekades ut.

The Registers artikel är ovanlig i det att det varken tidningar eller säkerhetsforskare sällan går ut med så detaljerad information om sårbarheter som ännu inte är patchade. Så vad fick The Register att göra något sådant? Svaret finns i artikeln - det hade redan skickats minst 4 meddelanden under loppet av 48 timmar utan någon som helst respons. Därmed kommer lite extra betoning på de administrativa brister som låg bakom den här incidenten. Några lärdomar man kan dra:

Brittiska myndigheter har tidigare visat sig vara ovanligt usla på IT-säkerhet. I maj bloggade jag om hur Mi6 - en organisation som borde vara van vid att hantera topphemligt material - tappade bort ett okrypterat USB-minne och därmed riskerade livet på ett antal "under cover"-agenter och man fick ställa in antidrogoperationen man höll på med.

Nu ska vi inte tro att britterna är ensamma, vi har ju sett liknande exempel bland svenska politiker och myndigheter. Två exempel på detta är SAPnet-skandalen och Riksrevisionens rapport från 2007 där slutsaten var just att regeringen inte kontrollerade IT-säkerheten tillräckligt.

Tyvärr saknar Sverige ännu någon vettig styrning från regeringsnivå som kan åtgärda detta. Föregångarna heter istället USA, även det bloggade jag om tidigare i år, då Obama satte upp informationssäkerhet på home land security's agenda.

När Sverige kan tänkas åstadkomma något vettigt här? Vi får väl se om något parti tar med det i sitt program inför nästa val...

--

Carl-Johan "CJ" Bostorp

Det brittiska parlamentet råkade nyligen ut för ett angrepp. En rumänsk cracker stal via SQL Injection inloggningsuppgifter som var lagrade i klartext. Incidenten betonade vidare administrativa brister då hålet inte stängdes förrän The Register gått ut med en artikel där hålet öppet pekades ut.

The Registers artikel är ovanlig i det att det varken tidningar eller säkerhetsforskare sällan går ut med så detaljerad information om sårbarheter som ännu inte är patchade. Så vad fick The Register att göra något sådant? Svaret finns i artikeln - det hade redan skickats minst 4 meddelanden under loppet av 48 timmar utan någon som helst respons. Därmed kommer lite extra betoning på de administrativa brister som låg bakom den här incidenten. Några lärdomar man kan dra:

- SQL Injection är en välkänd sårbarhet, den hade troligen hittats om man gjort ens grundläggande säkerhetstestning. Lärdom: lägg ett minimum vid att säkerhetstesta applikationerna. Diskutera gärna med applikationsleverantörerna om säker utveckling.

- Lösenord skall inte lagras i klartext. Endast en saltad hash av den skall lagras.

- När någon söker kontakt för att rapportera en säkerhetsbrist måste det vara klart och tydligt vem som skall vara mottagare för informationen.

- En informationsmottagare behöver ge säkerhetsrapporter högsta prioritering. Bedöms det senare som mindre riskabelt kan man prioritera ner. Default måste dock vara högsta prioritering.

Brittiska myndigheter har tidigare visat sig vara ovanligt usla på IT-säkerhet. I maj bloggade jag om hur Mi6 - en organisation som borde vara van vid att hantera topphemligt material - tappade bort ett okrypterat USB-minne och därmed riskerade livet på ett antal "under cover"-agenter och man fick ställa in antidrogoperationen man höll på med.

Nu ska vi inte tro att britterna är ensamma, vi har ju sett liknande exempel bland svenska politiker och myndigheter. Två exempel på detta är SAPnet-skandalen och Riksrevisionens rapport från 2007 där slutsaten var just att regeringen inte kontrollerade IT-säkerheten tillräckligt.

Tyvärr saknar Sverige ännu någon vettig styrning från regeringsnivå som kan åtgärda detta. Föregångarna heter istället USA, även det bloggade jag om tidigare i år, då Obama satte upp informationssäkerhet på home land security's agenda.

När Sverige kan tänkas åstadkomma något vettigt här? Vi får väl se om något parti tar med det i sitt program inför nästa val...

--

Carl-Johan "CJ" Bostorp

Att hacka konton på Twitter

(Publicerad 2009-07-07)

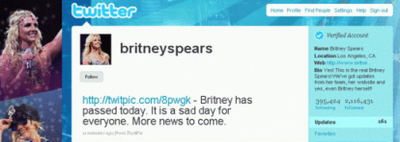

Twitter har haft sin beskärda del av angrepp, i synnerhet är det deras lite mer kända kunder som Britney och Obama som har fått smaka. Hur kommer det sig att Twitter är såpass utsatt?

Man kan koka ner det till två huvudanledningar. Först och främst är de störst inom "mikrobloggande". De har ett antal konkurrenter men är tveklöst störst. Sånt drar till sig intresse från diverse mindre nogräknade individer.

Vad som är mer intressant är Twitters autentisering och min käpphäst förtroende.

Ponera att någon du verkligen inte tycker om har konto på Twitter och att du vill vara elak mot denna person genom att posta i deras namn. Om du inte kan hitta en sårbarhet i Twitters sidor eller API (vilket vi kan anta är svårt) behöver du personens lösenord.

Att gissa ett lösenord som tillhör någon användare, vemsomhelst, på Twitter skulle vara störtenkelt. (1) Sammanställ en lista på en 500 aktiva kontonamn. (2) Testa att logga in med ett par lösenord på varje; t ex 123456, twitter1 och användarnamnet. (3) En eller flera konton kommer sannolikt att bära frukt.

Det är sannolikt svårare att gissa rätt lösenord om du riktar in dig på ett specifikt konto. Det har förstås gjorts tidigare dock när en admin visade sig ha "happiness" som lösenord, det resulterade i att ett gäng kändisar gjorde löjliga uttalanden.

Så... vi kan inte gissa lösenordet och vi hittar ingen sårbarhet på twitter.com. Är vi körda? Å nej...

För användare är Twitter inte en applikation, det är en hel uppsjö av applikationer som alla löser olika uppgifter. Om du till exempel vill kunna twittra upp ett foto kan du använda Twitpic, vill du twittra genom att helt enkelt skicka ett mail kan du göra det via Twittermail. Dessa applikationer drivs inte av Twitter utan drivs helt av olika tredjeparter.

Det finns jättemånga liknande tjänster.

Okej, Twittermail ger dig en mailadress, säg [email protected], och om du skickar ett kort mail dit dyker det upp som ett inlägg på ditt konto på twitter.com. Hur går det till? Ja, Twittermail måste ju kunna logga in i ditt ställe så de behöver ditt lösenord sparat och det är precis vad de har. I klartext! Ergo, provkör en tredjepartsapplikation en gång och vips så har de ditt lösenord tills du byter det. Det är ett stort förtroende man ger dem.

Plötsligt ökar våra chanser att få tag i en persons lösenord markant! Vi kan nu sikta in oss på någon av de tredjepartsapplikationer personen använder också.

För någon vecka sedan åkte Britney på en liknande attack när någon kom på att det inte fanns någon gräns på hur många gissningsförsök man fick göra på att gissa den hemliga, fyrsiffriga PIN-koden som används för att maila in foton till Twitpic. Jag kan tänka mig att Britneys stab har bra kontakt med Twitter vid det här laget...

Det finns ett bättre sätt för tredjepartsapplikationer än att låna användares lösenord och det kallas OAuth. Tyvärr, används det inte i särskilt stor utsträckning.

Du har förmodligen redan hört om Month of Twitter Bugs som går av stapeln nu under juli månad där Aviv Raff sparkar på just sådana här problem.

CJ stack på semester förra veckan och jag går nästa så bloggen kommer att ligga i dvala i någon månad framöver. Ha en trevlig sommar!

--

Stefan Pettersson

Twitter har haft sin beskärda del av angrepp, i synnerhet är det deras lite mer kända kunder som Britney och Obama som har fått smaka. Hur kommer det sig att Twitter är såpass utsatt?

Man kan koka ner det till två huvudanledningar. Först och främst är de störst inom "mikrobloggande". De har ett antal konkurrenter men är tveklöst störst. Sånt drar till sig intresse från diverse mindre nogräknade individer.

Vad som är mer intressant är Twitters autentisering och min käpphäst förtroende.

Trust is bad for security.

Ponera att någon du verkligen inte tycker om har konto på Twitter och att du vill vara elak mot denna person genom att posta i deras namn. Om du inte kan hitta en sårbarhet i Twitters sidor eller API (vilket vi kan anta är svårt) behöver du personens lösenord.

Att gissa ett lösenord som tillhör någon användare, vemsomhelst, på Twitter skulle vara störtenkelt. (1) Sammanställ en lista på en 500 aktiva kontonamn. (2) Testa att logga in med ett par lösenord på varje; t ex 123456, twitter1 och användarnamnet. (3) En eller flera konton kommer sannolikt att bära frukt.

Det är sannolikt svårare att gissa rätt lösenord om du riktar in dig på ett specifikt konto. Det har förstås gjorts tidigare dock när en admin visade sig ha "happiness" som lösenord, det resulterade i att ett gäng kändisar gjorde löjliga uttalanden.

Så... vi kan inte gissa lösenordet och vi hittar ingen sårbarhet på twitter.com. Är vi körda? Å nej...

För användare är Twitter inte en applikation, det är en hel uppsjö av applikationer som alla löser olika uppgifter. Om du till exempel vill kunna twittra upp ett foto kan du använda Twitpic, vill du twittra genom att helt enkelt skicka ett mail kan du göra det via Twittermail. Dessa applikationer drivs inte av Twitter utan drivs helt av olika tredjeparter.

Det finns jättemånga liknande tjänster.

Okej, Twittermail ger dig en mailadress, säg [email protected], och om du skickar ett kort mail dit dyker det upp som ett inlägg på ditt konto på twitter.com. Hur går det till? Ja, Twittermail måste ju kunna logga in i ditt ställe så de behöver ditt lösenord sparat och det är precis vad de har. I klartext! Ergo, provkör en tredjepartsapplikation en gång och vips så har de ditt lösenord tills du byter det. Det är ett stort förtroende man ger dem.

Plötsligt ökar våra chanser att få tag i en persons lösenord markant! Vi kan nu sikta in oss på någon av de tredjepartsapplikationer personen använder också.

För någon vecka sedan åkte Britney på en liknande attack när någon kom på att det inte fanns någon gräns på hur många gissningsförsök man fick göra på att gissa den hemliga, fyrsiffriga PIN-koden som används för att maila in foton till Twitpic. Jag kan tänka mig att Britneys stab har bra kontakt med Twitter vid det här laget...

Det finns ett bättre sätt för tredjepartsapplikationer än att låna användares lösenord och det kallas OAuth. Tyvärr, används det inte i särskilt stor utsträckning.

Du har förmodligen redan hört om Month of Twitter Bugs som går av stapeln nu under juli månad där Aviv Raff sparkar på just sådana här problem.

CJ stack på semester förra veckan och jag går nästa så bloggen kommer att ligga i dvala i någon månad framöver. Ha en trevlig sommar!

--

Stefan Pettersson

Attacker från legitima siter

(Publicerad 2009-06-01)

Gumblar och grabbarna är tillbaka. Förstås. Hur går det till? Vad kan vi göra för att skydda oss?

Ni har kanske hört talas om "attacken" Gumblar. Till och med mainstream-media som SvD har rapporterat om det (på inrikessidorna av oklar anledning). Gumblar har nu fått en kompis/konkurrent som arbetar på samma sätt. Websense verkar ha kommit ut med det först. Den har inte legat på latsidan; 30 000 siter är hackade. Båda dessa är inkarnationer av samma företeelse och de är inte först med det, det har förekommit många gånger tidigare.

(Den intresserade kan läsa "Your Botnet is My Botnet: Analysis of a Botnet Takeover" av ett gäng på UCSB om hur de tog över Torpig-nätet i tio dagar. Torpig sprider sig på samma sätt som t ex Gumblar.)

Vad är grejen då?

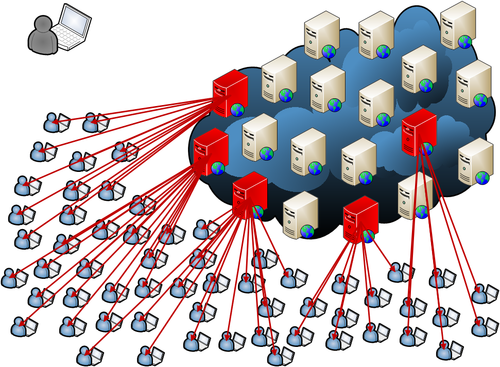

Syftet med attackerna är (inte helt oväntat) att sammanställa botnät för att kunna skicka spam, hosta halvt och helt olagliga sidor, genomföra DDoS-attacker, hyra ut till högstbjudande, etc. Samma sak som Storm, Conficker, Torpig och de andra i branschen. Det vanliga med andra ord.

Hur går det till?

Det luriga med sättet de rekryterar datorer till botnätet är att attackerna levereras från legitima siter. En attack behöver alltså inte komma från nudescreensavers.info eller appcracks.ru utan snarare från emmashunddagis.se, teknikboden.se eller alfaforsakringar.se.

Man kan dela upp sådana här attacker i fyra steg; (1) sätt upp infrastruktur för att skapa och administrera botnät. (2) Tillverka eller köp exploits som försöker utnyttja ett antal sårbarheter i webbläsare och tilläggsmoduler som t ex Flash- eller PDF-läsare. (3) Förbered javascriptkod som försöker köra dessa exploit i en besökares webbläsare. (4) Utnyttja sårbarheter (SQL injection eller cross-site scripting exempelvis) i legitima sidor för att injicera javascriptkod i dem som skickar besökare vidare till din uppsatta infrastruktur så att dina exploits körs i användarens webbläsare. Om besökarens program är sårbar för något av dina exploits har du precis fått en till dator i botnätet.

Metoden är väldigt effektiv och som vanligt handlar det om ett utnyttjande av förtroende. Besökaren låter emmashunddagis.se köra javascript i sin webbläsare. Något som nudescreensavers.info förmodligen inte hade fått.

Hur borde man skydda sig?

Det finns minst tre sätt:

Givetvis kan man försöka sig på att använda antivirusprogram men det är inte särskilt effektivt. Polymorfism är inte raketforskning längre och det är något som antivirusföretagen har svåra problem med.

Vad kallar vi det här?

Jag vet inte, det är ingen traditionell mask som gör kopior på sig själv för att sprida sig som t ex Conficker. Det är definitivt inte ett virus... (det är det aldrig nuförtiden). På sätt och vis är det en trojansk häst eftersom den gömmer sig i en legitim sida. Oavsett har jag inte sett någon entydig, bra benämning på det här fenomenet. Förslag/kommentarer tas gärna emot.

--

Stefan Pettersson

Gumblar och grabbarna är tillbaka. Förstås. Hur går det till? Vad kan vi göra för att skydda oss?

Ni har kanske hört talas om "attacken" Gumblar. Till och med mainstream-media som SvD har rapporterat om det (på inrikessidorna av oklar anledning). Gumblar har nu fått en kompis/konkurrent som arbetar på samma sätt. Websense verkar ha kommit ut med det först. Den har inte legat på latsidan; 30 000 siter är hackade. Båda dessa är inkarnationer av samma företeelse och de är inte först med det, det har förekommit många gånger tidigare.

(Den intresserade kan läsa "Your Botnet is My Botnet: Analysis of a Botnet Takeover" av ett gäng på UCSB om hur de tog över Torpig-nätet i tio dagar. Torpig sprider sig på samma sätt som t ex Gumblar.)

Vad är grejen då?

Syftet med attackerna är (inte helt oväntat) att sammanställa botnät för att kunna skicka spam, hosta halvt och helt olagliga sidor, genomföra DDoS-attacker, hyra ut till högstbjudande, etc. Samma sak som Storm, Conficker, Torpig och de andra i branschen. Det vanliga med andra ord.

Hur går det till?

Det luriga med sättet de rekryterar datorer till botnätet är att attackerna levereras från legitima siter. En attack behöver alltså inte komma från nudescreensavers.info eller appcracks.ru utan snarare från emmashunddagis.se, teknikboden.se eller alfaforsakringar.se.

Man kan dela upp sådana här attacker i fyra steg; (1) sätt upp infrastruktur för att skapa och administrera botnät. (2) Tillverka eller köp exploits som försöker utnyttja ett antal sårbarheter i webbläsare och tilläggsmoduler som t ex Flash- eller PDF-läsare. (3) Förbered javascriptkod som försöker köra dessa exploit i en besökares webbläsare. (4) Utnyttja sårbarheter (SQL injection eller cross-site scripting exempelvis) i legitima sidor för att injicera javascriptkod i dem som skickar besökare vidare till din uppsatta infrastruktur så att dina exploits körs i användarens webbläsare. Om besökarens program är sårbar för något av dina exploits har du precis fått en till dator i botnätet.

Metoden är väldigt effektiv och som vanligt handlar det om ett utnyttjande av förtroende. Besökaren låter emmashunddagis.se köra javascript i sin webbläsare. Något som nudescreensavers.info förmodligen inte hade fått.

Hur borde man skydda sig?

Det finns minst tre sätt:

- Håll programvara uppdaterad. När det kommer till kritan så handlar det ju om att utnyttja sårbarheter i program; inga sårbarheter, inget utnyttjande. Titta på Secunia PSI.

- Begränsa användningen av javascript. Javscript används nästan alltid för att trigga de exploits som används; inget javascript, inga exploits körs. Titta på NoScript.

- Använd blacklists. De domäner som används för att hosta exploits blir kända relativt snart efter att attackerna har börjat; blockade domäner, ingen åtkomst, inga exploits körs. Titta på Malwaredomainlist.

Givetvis kan man försöka sig på att använda antivirusprogram men det är inte särskilt effektivt. Polymorfism är inte raketforskning längre och det är något som antivirusföretagen har svåra problem med.

Vad kallar vi det här?

Jag vet inte, det är ingen traditionell mask som gör kopior på sig själv för att sprida sig som t ex Conficker. Det är definitivt inte ett virus... (det är det aldrig nuförtiden). På sätt och vis är det en trojansk häst eftersom den gömmer sig i en legitim sida. Oavsett har jag inte sett någon entydig, bra benämning på det här fenomenet. Förslag/kommentarer tas gärna emot.

--

Stefan Pettersson

MySpace sårbar för XSS nu

(Publicerad 2009-05-22)

Just nu är MySpace sårbar för reflected cross-site scripting.

Någon som kallar sig Methodman som verkar ingå i ett gäng som kallar sig Teamelite postade igår kväll en sårbarhet på MySpace. Det finns även en länk till en video på YouTube som visar hur det går till. Av allt att döma injiceras scriptet på flera ställen i koden utan att det HTML-kodas.

Intressant nog har Methodman lagt upp fler filmer på YouTube, en om XSS i PayPal. Hans feed kan vara bra att hålla ett öga på.

Svårt att säga att det är nyheter, MySpace har (som alla andra större siter) råkat ut för det flera gånger tidigare.

Det var ungefär det här som Samy hade att arbeta med från början. Samy var killen som skrev den första stora XSS-masken i slutet av 2005, den fick MySpace att stänga ner helt efter bara 20 timmar. Om ni inte läst hans redogörelse, gör det, den är lärorik och underhållande.

Uppdatering @ 2009-05-25 09:16

Hålet är fortfarande öppet.

Uppdatering @ 2009-05-29 10:27

Hålet är fortfarande öppet.

--

Stefan Pettersson

Just nu är MySpace sårbar för reflected cross-site scripting.

Någon som kallar sig Methodman som verkar ingå i ett gäng som kallar sig Teamelite postade igår kväll en sårbarhet på MySpace. Det finns även en länk till en video på YouTube som visar hur det går till. Av allt att döma injiceras scriptet på flera ställen i koden utan att det HTML-kodas.

Intressant nog har Methodman lagt upp fler filmer på YouTube, en om XSS i PayPal. Hans feed kan vara bra att hålla ett öga på.

Svårt att säga att det är nyheter, MySpace har (som alla andra större siter) råkat ut för det flera gånger tidigare.

Det var ungefär det här som Samy hade att arbeta med från början. Samy var killen som skrev den första stora XSS-masken i slutet av 2005, den fick MySpace att stänga ner helt efter bara 20 timmar. Om ni inte läst hans redogörelse, gör det, den är lärorik och underhållande.

Uppdatering @ 2009-05-25 09:16

Hålet är fortfarande öppet.

Uppdatering @ 2009-05-29 10:27

Hålet är fortfarande öppet.

--

Stefan Pettersson

Nasa-hackaren, vad hände?

(Publicerad 2009-05-06)

Killen från Uppsala som hackade flera svenska universitet, Cisco, Nasa, Sveriges superdatorcentrum och lite annat under 2004 är på tapeten igen.

Romantiken i en ensam 16-årig grabb från Uppsala som hackar några USA:s största IT-företag och myndigheter leder förstås till att nästan alla skriver om det:

Expressen: Svensk åtalad för dataintrång i USA

Aftonbladet: Svensk hackare åtalas i USA

Svenska dagbladet: Svensk hackare åtalas för intrång hos Nasa

De skriver dock ungefär samma sak. Vad den nyfikne dock inte borde missa är Leif Nixons version av vad som hände, se hans presentation Stakkato-intrången (pdf). Han arbetade på Nationellt Superdatorcentrum i Linköping under intrången och i presentationen berättar han om hur intrången upptäcktes, hur de gick till och vad de gjorde åt saken.

Man kan inte nog understryka hur sällsynt det är med liknande historier, vanligtvis vill man ju naturligtvis mörka incidenter. Ta chansen och läs.

--

Stefan Pettersson

Killen från Uppsala som hackade flera svenska universitet, Cisco, Nasa, Sveriges superdatorcentrum och lite annat under 2004 är på tapeten igen.

Romantiken i en ensam 16-årig grabb från Uppsala som hackar några USA:s största IT-företag och myndigheter leder förstås till att nästan alla skriver om det:

Expressen: Svensk åtalad för dataintrång i USA

Aftonbladet: Svensk hackare åtalas i USA

Svenska dagbladet: Svensk hackare åtalas för intrång hos Nasa

De skriver dock ungefär samma sak. Vad den nyfikne dock inte borde missa är Leif Nixons version av vad som hände, se hans presentation Stakkato-intrången (pdf). Han arbetade på Nationellt Superdatorcentrum i Linköping under intrången och i presentationen berättar han om hur intrången upptäcktes, hur de gick till och vad de gjorde åt saken.

Man kan inte nog understryka hur sällsynt det är med liknande historier, vanligtvis vill man ju naturligtvis mörka incidenter. Ta chansen och läs.

--

Stefan Pettersson

Facebook lär sig av sina misstag?

(Publicerad 2009-02-27)

I dagarna täppte Facebook till ytterligare Cross Site Scripting-hål. Det kort efter att man blivit informerade om sårbarheten från en säkerhetsforskare. Men för bara två månader sedan var det ett helt annat ljud i skällan.

Facebook har täppt till ytterligare XSS hål i sin sida. Det är bara ett av flera som uppdagats det senaste halvåret. Vad som är särskilt intressant är hur snabbt attityden från Facebook har ändrats.

Augusti 2008 blev Facebook informerade om ett annat XSS-hål. Men inget svar kom. Det var först då säkerhetsforskaren fyra månader senare gick ut till media med hålet och The Register skrev om det som Facebook ansåg det var värt att bry sig om det.

Om och om igen ser man samma sak. Forskare försöker bete sig ansvarigt, lägger tid och kraft på att dokumentera och nå fram med resultaten till någon som kan fixa det. Inget svar.

Samma mönster gick att se förra veckan då en 14-åring kontaktade administratörer för ”Kunskapsnätet”. Istället för att lyssna på honom, tacka och åtgärda felet så valde man att försöka stänga ute honom genom att byta hans lösenord. Svaret blev att utnyttja en XSS-bug och dirigera om trafiken till ett filmklipp. Efter det låg sajten nere i tre dygn.

Det finns högar med fler exempel som alla visar samma sak. Men vi kan väl försöka vara glada åt att åtminstone Facebook nu verkar ha lärt sig?

--

CJ

I dagarna täppte Facebook till ytterligare Cross Site Scripting-hål. Det kort efter att man blivit informerade om sårbarheten från en säkerhetsforskare. Men för bara två månader sedan var det ett helt annat ljud i skällan.

Facebook har täppt till ytterligare XSS hål i sin sida. Det är bara ett av flera som uppdagats det senaste halvåret. Vad som är särskilt intressant är hur snabbt attityden från Facebook har ändrats.

Augusti 2008 blev Facebook informerade om ett annat XSS-hål. Men inget svar kom. Det var först då säkerhetsforskaren fyra månader senare gick ut till media med hålet och The Register skrev om det som Facebook ansåg det var värt att bry sig om det.

Om och om igen ser man samma sak. Forskare försöker bete sig ansvarigt, lägger tid och kraft på att dokumentera och nå fram med resultaten till någon som kan fixa det. Inget svar.

Samma mönster gick att se förra veckan då en 14-åring kontaktade administratörer för ”Kunskapsnätet”. Istället för att lyssna på honom, tacka och åtgärda felet så valde man att försöka stänga ute honom genom att byta hans lösenord. Svaret blev att utnyttja en XSS-bug och dirigera om trafiken till ett filmklipp. Efter det låg sajten nere i tre dygn.

Det finns högar med fler exempel som alla visar samma sak. Men vi kan väl försöka vara glada åt att åtminstone Facebook nu verkar ha lärt sig?

--

CJ