Antivirus -- monokultur

McAfee gjorde en rejäl tavla igår. De markerade svchost.exe som skadlig i sina virussignaturer vilket gjorde att dess processer blev antastade av antivirusprogrammet och Windows fick svårt att köra ordentligt. Bra beskrivningar finns på SANS ISC:

Det är inte självklart att monokulturer är sämre än de är bra (det finns många fördelar) men det är tänkvärt att det inte bara gäller operativsystem

--

Stefan Pettersson

- McAfee DAT 5958 Update Issues

- How McAfee turned a Disaster Exercise Into a REAL Learning Experience for Our Community Disaster Team

Det är inte självklart att monokulturer är sämre än de är bra (det finns många fördelar) men det är tänkvärt att det inte bara gäller operativsystem

--

Stefan Pettersson

Jobbannons: konsult IT-säkerhet

Vi kommer att behöva förstärkning på kontoret här i Solna och letar efter talanger. Vi gillar analytisk förmåga och bredd och detaljkunskaper och trevliga personer och intelligenta personer och...

...fast det kanske är bättre om ni tittar på den riktiga annonsen på Monster (inte uppe längre).

...fast det kanske är bättre om ni tittar på den riktiga annonsen på Monster (inte uppe längre).

--

Stefan Pettersson

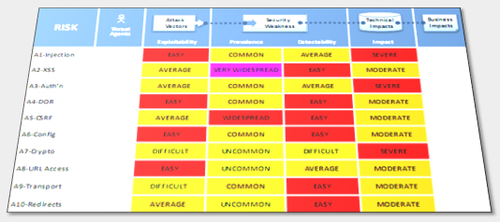

OWASP Top Ten 2010

OWASP:s flaggskepp Top Ten har kommit ut i en ny version och det har skett några mindre förändringar. Malicious file execution och information leakage har fått kliva av och istället ge plats för security misconfiguration samt unvalidated redirects and forwards.

Det är dock en sak som OWASP vill framhäva särskilt; att årets lista handlar om risk. Metoden som används är löst baserad på OWASP Risk Rating Methodology. Jag har inte ägnat sådär jättemycket tid att titta på metoden tyvärr men med anledning av tidigare inlägg och kommentarer på bloggen så är jag väl mer eller mindre tvungen framöver. Sammanfattningsvis är jag dock skeptisk till huruvida det är värt att göra riskbedömningar för tio sårbarheter/attacker utan sammanhang...

P g a att jag har lite dåligt med tid; lösryckta tankar och funderingar:

Det är dock en sak som OWASP vill framhäva särskilt; att årets lista handlar om risk. Metoden som används är löst baserad på OWASP Risk Rating Methodology. Jag har inte ägnat sådär jättemycket tid att titta på metoden tyvärr men med anledning av tidigare inlägg och kommentarer på bloggen så är jag väl mer eller mindre tvungen framöver. Sammanfattningsvis är jag dock skeptisk till huruvida det är värt att göra riskbedömningar för tio sårbarheter/attacker utan sammanhang...

P g a att jag har lite dåligt med tid; lösryckta tankar och funderingar:

- Det huvudsakliga värdet i OWASP Top Ten ligger i att man har samlat de tio vanligaste och farligaste från en bunt generella sårbarheter/attacker i ett dokument och att detta dokument är väldigt välkänt.

- Man borde separera persistant och reflected cross-site scripting p g a den jordskredsstora skillnaden i läskighet de har.

- Är det någon i Top Ten-projektet som jobbar med att sälja bläckpatroner eller?

- Notera att svenska OWASP-kapitlet finns med i listan med acknowledgements. Det var värt en lång och bitvis hetsig kväll med många viljor på Omegapoint. Jag är lite oklar över hur vår feedback användes dock.

--

Stefan Pettersson

"Från XSS till root på apache.org"

Apache.org råkade ut för ett rätt allvarligt intrång förra veckan. Som ni kanske har märkt så gillar jag berättelser om sådant från real-life. Apache.org-bloggen har en write-up där hela förloppet beskrivs och John har en bra på svenska. Glöm inte att läsa bådas slutsatser.

Jag har inte så mycket att tillägga egentligen (därför stal jag Johns rubrik).

Dock. Komplicerade webbapplikationer som t ex JIRA, lider av ungefär samma problem med säkerhet som företagsnätverk gör; de är hårda på utsidan men mjuka och kladdiga på insidan. Så fort du tar dig in innanför brandväggen så är oftast spelet slut, det finns massor av svagheter att utnyttja (läs: attackytan ökar enormt). Samma sak gäller ofta med dessa, större webbapplikationer; så fort du tillskansar dig ett användarkonto (eller beroende på typ av applikation, ett administratörskonto) så ökar attackytan dramatiskt.

Det var precis det som hände i JIRA, en mindre allvarlig sårbarhet som cross-site scripting ledde till ett administratörskonto som gav tillgång till en betydligt allvarligare sårbarhet, köra godtycklig Javakod. Se figur 1 för illustration av analogi.

--

Stefan Pettersson

Jag har inte så mycket att tillägga egentligen (därför stal jag Johns rubrik).

Dock. Komplicerade webbapplikationer som t ex JIRA, lider av ungefär samma problem med säkerhet som företagsnätverk gör; de är hårda på utsidan men mjuka och kladdiga på insidan. Så fort du tar dig in innanför brandväggen så är oftast spelet slut, det finns massor av svagheter att utnyttja (läs: attackytan ökar enormt). Samma sak gäller ofta med dessa, större webbapplikationer; så fort du tillskansar dig ett användarkonto (eller beroende på typ av applikation, ett administratörskonto) så ökar attackytan dramatiskt.

Det var precis det som hände i JIRA, en mindre allvarlig sårbarhet som cross-site scripting ledde till ett administratörskonto som gav tillgång till en betydligt allvarligare sårbarhet, köra godtycklig Javakod. Se figur 1 för illustration av analogi.

Figur 1. Före och efter inloggning.

--

Stefan Pettersson

TLS: dags att bli orolig?

TLS (SSL) har fått sig ytterligare en törn i rapporten Certified Lies: Detecting and Defeating Government Interception Attacks Against SSL (pdf); Matt Blaze och John Wilander har skrivit bra sammanfattningar.

Problemet man har blivit varse om är att t ex statlig underrättelsetjänst kan gå till en CA och säga något i stil med:

- Good afternoon, my name is Mr. Smith. I would like you to sign this certificate for mail.google.com.

Andra organisationer kan förstås ha en annorlunda approach:

- Hey, my name is Paulie. Nice office you've got here, it would be terrible if something happened to it. You wouldn't mind signing this certificate for mail.google.com, would you?

...alternativt:

- You're signing this now! Capisce?

Din webbläsare bryr sig inte om det är Verisign, Thawte eller Benkes rör och cert som har signerat certifikatet från Gmail. Så länge deras rotcertikat finns förprogrammerat i den. Vad som är värre är att den inte heller reagerar på förändringar som att Gmail plötsligt byter CA från Thawte till Benkes rör och cert.

Förslaget i rapporten är att reagera på sådana här förändringar, något som de implementerat som en extension till Firefox. Detta är något som har föreslagits tidigare, se till exempel följande utdrag ur Apache Security av Ivan Ristic från 2005 (s. 83):

"The correct thing for a browser to do is to compare the copy of the certificate it stored upon first visit to the web site requested by the user with the copy offered to it now. Any changes could result in immediate termination of the session."

Som sagt, är det dags att bli orolig över skyddet som TLS erbjuder? Svaret på den frågan beror än så länge helt och hållet på vem du är. (Egentligen beror det på vilka hot du står inför men det brukar sammanfalla med vem du är.) Jag sammanfattar med några exempel (notera ordvalet "förmodligen"):

Du behöver förmodligen oroa dig om:

Förmodligen ligger en revision av PKI-strukturen betydligt närmare än en ny teknologi. Jag skulle mycket hellre se att det fanns ett litet antal (ensiffrigt) CA:s som uteslutande drevs av pedantiska whistleblowers. De skulle vara OCD-aktiga gällande verifieringen av ansökningar och gå ut i media direkt när någon försökte få någon annans certifikat signerat.

Det är min utopi men tills dess vinner vi nog väldigt lite på att hetsa upp oss.

--

Stefan Pettersson

Problemet man har blivit varse om är att t ex statlig underrättelsetjänst kan gå till en CA och säga något i stil med:

- Good afternoon, my name is Mr. Smith. I would like you to sign this certificate for mail.google.com.

Andra organisationer kan förstås ha en annorlunda approach:

- Hey, my name is Paulie. Nice office you've got here, it would be terrible if something happened to it. You wouldn't mind signing this certificate for mail.google.com, would you?

...alternativt:

- You're signing this now! Capisce?

Din webbläsare bryr sig inte om det är Verisign, Thawte eller Benkes rör och cert som har signerat certifikatet från Gmail. Så länge deras rotcertikat finns förprogrammerat i den. Vad som är värre är att den inte heller reagerar på förändringar som att Gmail plötsligt byter CA från Thawte till Benkes rör och cert.

Förslaget i rapporten är att reagera på sådana här förändringar, något som de implementerat som en extension till Firefox. Detta är något som har föreslagits tidigare, se till exempel följande utdrag ur Apache Security av Ivan Ristic från 2005 (s. 83):

"The correct thing for a browser to do is to compare the copy of the certificate it stored upon first visit to the web site requested by the user with the copy offered to it now. Any changes could result in immediate termination of the session."

Som sagt, är det dags att bli orolig över skyddet som TLS erbjuder? Svaret på den frågan beror än så länge helt och hållet på vem du är. (Egentligen beror det på vilka hot du står inför men det brukar sammanfalla med vem du är.) Jag sammanfattar med några exempel (notera ordvalet "förmodligen"):

Du behöver förmodligen oroa dig om:

- du arbetar som spion i ett främmande land,

- du förbereder ett attentat mot politiker,

- du tillhör en motståndsgrupp under en odemokratisk regering,

- du är osams med starka kriminella grupper,

- du planerar ett terrorangrepp eller

- du associerar med någon som sysslar med någon av de ovanstående.

- du vill skydda lösenordet när du loggar in på ett forum,

- du vill göra bankaffärer från ett trådlöst nät,

- du vill att dina kunder ska känna sig säkra när de handlar på din ebutik eller

- du ska införa ett SSL-VPN på jobbet.

Förmodligen ligger en revision av PKI-strukturen betydligt närmare än en ny teknologi. Jag skulle mycket hellre se att det fanns ett litet antal (ensiffrigt) CA:s som uteslutande drevs av pedantiska whistleblowers. De skulle vara OCD-aktiga gällande verifieringen av ansökningar och gå ut i media direkt när någon försökte få någon annans certifikat signerat.

Det är min utopi men tills dess vinner vi nog väldigt lite på att hetsa upp oss.

--

Stefan Pettersson

Att mäta säkerhet igen

I think information security is quite possibly the most intellectually challenging profession on the planet. -Dr. Dan Geer

För ett halvår sedan skrev jag om att mäta säkerhet. Jag berättade om chefen på banken som tyckte att vi var idioter som inte kunde besvara frågor som "Hur säker är banken?" och "Spenderar jag rätt mängd pengar på säkerhet?". Otroligt nog var det här inte vilken chef som helst, det var informationssäkerhetschefen... Borde inte en sån lirare vara insatt i problematiken?

Förra inlägget handlade mer eller mindre bara om att vi säkerhetsfolk inte har ett bra sätt att mäta säkerhet. Chefen på banken tycker uppenbarligen att det här är synnerligen osedvanligt och förvånande. Det i själva verket är ett ganska alldagligt problem. Jämför frågan "hur säker är jag?" med t ex:

Vi är vana vid det här problemet och tänker inte ens på det. Varför kan vi inte hantera säkerhet på samma sätt?

Vad gör vi när vi behöver trovärdiga svar på liknande frågor? DVD-spelaren till exempel; vi tar in en eller flera experter som har studerat användbarhet, som har erfarenhet av de hundratals DVD-spelare som gjorts tidigare, som vet vilka symboler folk förstår, som vet hur stor en knapp borde vara, var de borde vara placerade, hur det ska kännas att trycka på en knapp, etc. Man gör användartester, låter dem fylla i formulär, filmar dem medan de använder spelaren; gamla människor, unga människor, kvinnor, män, handikappade, etc.

Vad skulle den här analysen som användbarhetsexperterna genomfört leda till? 4,8 eller något annat värde mellan 1 och 10? Knappast, det skulle resultera i ett antal så-här-borde-du-göra. Rekommendationer man tyvärr måste lita på eftersom det är deras jobb att kunna sånt här. Det är förstås fritt fram (och uppmuntrat) för dig att ifrågasätta en rekommendation, experterna ska kunna försvara och motivera dessa.

Varför tycker ingen att detta är upprörande; att användbarhetsexperter inte heller kommer med mätetal?

Vadan denna fixering vid mätvärden?

Jo, problem som kräver experter är komplicerade. Så pass komplicerade att beslutsfattaren inte förstår problemet och därför inte kan göra bedömningen själv. Av denna anledning räcker tydligen inte heller rekommendationerna som beslutsunderlag. Vad som är lätt för beslutsfattaren, däremot, är att använda en enkel skala från 1 till 10 som underlag i frågor denne inte behärskar. ("Jag betalar om det är mer än 7,5. Det känns lagom.")

Det här måste helt enkelt betyda att beslutsfattaren inte litar på experten och lever i villfarelsen att siffror inte kan ljuga.

--

Stefan Pettersson

För ett halvår sedan skrev jag om att mäta säkerhet. Jag berättade om chefen på banken som tyckte att vi var idioter som inte kunde besvara frågor som "Hur säker är banken?" och "Spenderar jag rätt mängd pengar på säkerhet?". Otroligt nog var det här inte vilken chef som helst, det var informationssäkerhetschefen... Borde inte en sån lirare vara insatt i problematiken?

Förra inlägget handlade mer eller mindre bara om att vi säkerhetsfolk inte har ett bra sätt att mäta säkerhet. Chefen på banken tycker uppenbarligen att det här är synnerligen osedvanligt och förvånande. Det i själva verket är ett ganska alldagligt problem. Jämför frågan "hur säker är jag?" med t ex:

- Hur lätt är det att använda er nya DVD-spelare?

- Hur hållbar är din armbandsklocka?

- Hur nöjda är ni med er lägenhet?

- Hur snygg är din flickvän?

- Hur bra ljud har du i dina högtalare?

- Hur länge håller min nya hårddisk?

Vi är vana vid det här problemet och tänker inte ens på det. Varför kan vi inte hantera säkerhet på samma sätt?

Vad gör vi när vi behöver trovärdiga svar på liknande frågor? DVD-spelaren till exempel; vi tar in en eller flera experter som har studerat användbarhet, som har erfarenhet av de hundratals DVD-spelare som gjorts tidigare, som vet vilka symboler folk förstår, som vet hur stor en knapp borde vara, var de borde vara placerade, hur det ska kännas att trycka på en knapp, etc. Man gör användartester, låter dem fylla i formulär, filmar dem medan de använder spelaren; gamla människor, unga människor, kvinnor, män, handikappade, etc.

Vad skulle den här analysen som användbarhetsexperterna genomfört leda till? 4,8 eller något annat värde mellan 1 och 10? Knappast, det skulle resultera i ett antal så-här-borde-du-göra. Rekommendationer man tyvärr måste lita på eftersom det är deras jobb att kunna sånt här. Det är förstås fritt fram (och uppmuntrat) för dig att ifrågasätta en rekommendation, experterna ska kunna försvara och motivera dessa.

Varför tycker ingen att detta är upprörande; att användbarhetsexperter inte heller kommer med mätetal?

Vadan denna fixering vid mätvärden?

Jo, problem som kräver experter är komplicerade. Så pass komplicerade att beslutsfattaren inte förstår problemet och därför inte kan göra bedömningen själv. Av denna anledning räcker tydligen inte heller rekommendationerna som beslutsunderlag. Vad som är lätt för beslutsfattaren, däremot, är att använda en enkel skala från 1 till 10 som underlag i frågor denne inte behärskar. ("Jag betalar om det är mer än 7,5. Det känns lagom.")

Det här måste helt enkelt betyda att beslutsfattaren inte litar på experten och lever i villfarelsen att siffror inte kan ljuga.

--

Stefan Pettersson

SL:s tilläggsavgifter är för låga

Det här känner jag igen, är Rickard Norlander en bloggläsare månne? :-)

Från dagens insändare i Metro (taget från deras PDF):

Från dagens insändare i Metro (taget från deras PDF):

--

Stefan Pettersson

Insiders, outsiders och övervakning

Sent i höstas försökte en person (Herve Falciani) på IT-avdelningen på franska banken HSBC att sälja information om kunder till myndighetspersoner i Frankrike som jagar skattesmitare. Läs mer till exempel här:

"It is now clear that the theft, which was carried out by an employee of the IT department about three years ago, could concern about 15,000 current clients whose accounts were opened in Switzerland before October 2006," said Alexandre Zeller, CEO of the Swiss branch of the bank.

Två intressanta saker:

"It is now clear that the theft, which was carried out by an employee of the IT department about three years ago, could concern about 15,000 current clients whose accounts were opened in Switzerland before October 2006," said Alexandre Zeller, CEO of the Swiss branch of the bank.

Två intressanta saker:

- Det här är ett (ovanligt) exempel på en riktig insiderattack.

- Det upptäcktes inte av banken utan av någon annan som sedan berättade det för dem. Tre år senare. Det här är vanligt däremot.

69 % av intrången upptäcktes av tredje part

Det här betyder helt enkelt att det ringer, man plockar upp luren och hör något av nedanstående:

- Hej, någon från en av era IP-adresser sitter och gissar lösenord till vårt VPN.

- Hej, jag hittade just några av era interna dokument på Rapidshare.

- Hej, en kopia på databasen från ert CRM lades ut på Flashback i morse.

- Hej, det står "Hacked by Dr. Hacker!" på en av era hemsidor.

- Hej, jag blev just kontaktad av en snubbe som ville sälja en lista på era kunder till mig.

Ni fattar.

Man kan aldrig stoppa alla attacker hela tiden, så är det. Kvar finns upptäckt och reaktion. När någon har tillgång (oavsett om det är webbapplikationens tillgång via SQL-injection, administratörens p g a det svaga lösenordet eller om personen är administratören) är all bets off. Det enda som finns kvar är att upptäcka det och göra något åt det. Övervakning kan täcka alla tre scenarier och beroende på hur det implementeras innebär det stark eller svag accountability.

Det finns bara en sak som är värre en att bli hackad, det är att bli hackad och inte upptäcka det (något förenklat förstås). Glad påsk!

--

Stefan Pettersson

Det här betyder helt enkelt att det ringer, man plockar upp luren och hör något av nedanstående:

- Hej, någon från en av era IP-adresser sitter och gissar lösenord till vårt VPN.

- Hej, jag hittade just några av era interna dokument på Rapidshare.

- Hej, en kopia på databasen från ert CRM lades ut på Flashback i morse.

- Hej, det står "Hacked by Dr. Hacker!" på en av era hemsidor.

- Hej, jag blev just kontaktad av en snubbe som ville sälja en lista på era kunder till mig.

Ni fattar.

Man kan aldrig stoppa alla attacker hela tiden, så är det. Kvar finns upptäckt och reaktion. När någon har tillgång (oavsett om det är webbapplikationens tillgång via SQL-injection, administratörens p g a det svaga lösenordet eller om personen är administratören) är all bets off. Det enda som finns kvar är att upptäcka det och göra något åt det. Övervakning kan täcka alla tre scenarier och beroende på hur det implementeras innebär det stark eller svag accountability.

Det finns bara en sak som är värre en att bli hackad, det är att bli hackad och inte upptäcka det (något förenklat förstås). Glad påsk!

--

Stefan Pettersson