Hotkod

PC för Alla har startat en rätt underhållande artikelserie om nätbluffar som de kallar Trolltider och igår berättade de om "den bakvända PIN-koden":

Legenden om den bak-och-fram-vända pin-koden började spridas via mejl i september 2006:

"Jag fick just reda på att om du någonsin blir tvingad till att ta ut pengar från en bankomat, så kan du alltid tillkalla polis genom att trycka in din pin-kod baklänges! Bankomaten kommer då att ge dig den summa pengar du angett, men också aktivera ett tyst alarm som kommer leda till en omedelbar polisutryckning."

Funktionen kallas hotkod, du har två PIN-koder varav den ena sänder en signal om att du tvingas slå in din PIN-kod under hot. Det är vanligt förekommande i säkerhetssystem, bl a hemmalarm. Att bankomatkort skulle komma med dem inbyggda i form av din egen PIN-kod baklänges är dock, som sagt, en myt.

En dag gjorde vår historieberättare, vi kan kalla honom Adam, en tavla och råkade dra av larmet. Lugn i hågen går han fram till telefonen och trycker på snabbvalstangenten för larmbolaget.

Veronica: Välkommen till Larmbolaget, du talar med Veronica.

Adam: Hej, mitt namn är Adam Andersson, jag råkade precis dra av larmet i min bostad.

Veronica: Jag ser det, ingen fara, vad är ditt kodord?

Adam: Mitt kodord är "Tiger Woods".

*obehaglig tystnad*

Adam: Nej! Förresten, det är "Michael Jordan"! Förlåt...

Veronica (uppenbart lättad): Guud vad skönt! Jag hade ingen aning om vad jag skulle göra! Men sådär, nu är falsklarmet registrerat.

Adam: Tack, du får ursäkta.

Veronica: Ingen fara, ha en bra dag.

Adam råkade förstås uppge sin hotkod till larmbolaget. Man blir ju lite oroad...

Trevlig helg!

--

Stefan Pettersson

Legenden om den bak-och-fram-vända pin-koden började spridas via mejl i september 2006:

"Jag fick just reda på att om du någonsin blir tvingad till att ta ut pengar från en bankomat, så kan du alltid tillkalla polis genom att trycka in din pin-kod baklänges! Bankomaten kommer då att ge dig den summa pengar du angett, men också aktivera ett tyst alarm som kommer leda till en omedelbar polisutryckning."

Funktionen kallas hotkod, du har två PIN-koder varav den ena sänder en signal om att du tvingas slå in din PIN-kod under hot. Det är vanligt förekommande i säkerhetssystem, bl a hemmalarm. Att bankomatkort skulle komma med dem inbyggda i form av din egen PIN-kod baklänges är dock, som sagt, en myt.

En dag gjorde vår historieberättare, vi kan kalla honom Adam, en tavla och råkade dra av larmet. Lugn i hågen går han fram till telefonen och trycker på snabbvalstangenten för larmbolaget.

Veronica: Välkommen till Larmbolaget, du talar med Veronica.

Adam: Hej, mitt namn är Adam Andersson, jag råkade precis dra av larmet i min bostad.

Veronica: Jag ser det, ingen fara, vad är ditt kodord?

Adam: Mitt kodord är "Tiger Woods".

*obehaglig tystnad*

Adam: Nej! Förresten, det är "Michael Jordan"! Förlåt...

Veronica (uppenbart lättad): Guud vad skönt! Jag hade ingen aning om vad jag skulle göra! Men sådär, nu är falsklarmet registrerat.

Adam: Tack, du får ursäkta.

Veronica: Ingen fara, ha en bra dag.

Adam råkade förstås uppge sin hotkod till larmbolaget. Man blir ju lite oroad...

Trevlig helg!

--

Stefan Pettersson

Säkerhetskryssning: incidenthantering

Tillbaka från Dataföreningens årliga säkerhetskryssning, i år på temat incidenthantering. Helgen började på söndagen vid lunch med introduktion och föreläsning i DF:s lokaler på Vasagatan. Schemat var sedan rätt späckat efter att Birka Paradise äntrats vid fyratiden ända fram till lunch på måndag. Konferensen var väl inte allt det jag hoppats på men hade sina höjdpunkter:

Peter Jonsson från Seccredo talade om krishantering generellt med fokus på hur människor reagerar och bör hanteras. Han berättade bl a (något flyktigt) om Morgan & Stanleys säkerhetschef Rick Rescorlas arbete kring 9/11, en riktigt kärv lirare. Det är lätt att bli rörd när man läser om Rescorlas insatser.

Bosse Norgren från Rikskrim underhöll som vanligt med sin bister-humoristiska syn på tillvaron som polis och vad man bör tänka på när man ska kontakta ordningsmakten vid en IT-incident. Norgren var bland annat ledande i utredningen om hotet mot KTH i mars i år. Man kan inte tvinga någon att uppge sitt lösenord men tydligen kan nationella insatsstyrkan främja frivillighet...

Chaterine Rudström, kammaråklagare på Åklagarmyndigheten i Uppsala berättade ingående om polisens begränsningar gällande husrannsakan i IT-system. Det verkar onekligen som att husrannsakningar i "molnet" är ett rejält problem för tillfället...

Dag Öhrlund berättade (sent) på kvällen om hur det är att vara deckarförfattare (Dag har bland annat deckarromanen Mord.net på sitt samvete). Under helgen kom också många tips om hur man hanterar (och framförallt hur man inte bör hantera) journalister som ställer jobbiga frågor.

--

Stefan Pettersson

Peter Jonsson från Seccredo talade om krishantering generellt med fokus på hur människor reagerar och bör hanteras. Han berättade bl a (något flyktigt) om Morgan & Stanleys säkerhetschef Rick Rescorlas arbete kring 9/11, en riktigt kärv lirare. Det är lätt att bli rörd när man läser om Rescorlas insatser.

Bosse Norgren från Rikskrim underhöll som vanligt med sin bister-humoristiska syn på tillvaron som polis och vad man bör tänka på när man ska kontakta ordningsmakten vid en IT-incident. Norgren var bland annat ledande i utredningen om hotet mot KTH i mars i år. Man kan inte tvinga någon att uppge sitt lösenord men tydligen kan nationella insatsstyrkan främja frivillighet...

Chaterine Rudström, kammaråklagare på Åklagarmyndigheten i Uppsala berättade ingående om polisens begränsningar gällande husrannsakan i IT-system. Det verkar onekligen som att husrannsakningar i "molnet" är ett rejält problem för tillfället...

Dag Öhrlund berättade (sent) på kvällen om hur det är att vara deckarförfattare (Dag har bland annat deckarromanen Mord.net på sitt samvete). Under helgen kom också många tips om hur man hanterar (och framförallt hur man inte bör hantera) journalister som ställer jobbiga frågor.

--

Stefan Pettersson

Phonekey -- genomtänkt?

Joachim Strömgbergson på Kryptoblog har tagit sig en funderare över Phonekey, produkten som nämndes här i veckan. En skarp analys, hoppas att ni läser Kryptoblog redan. Några utdrag:

Pudelns kärna är att man litar på att det telefonnummer som ringer upp ett givet annat telefonnummer går att lita på. Tyvärr är det kanske inte något som är skrivet i sten. [...]

Men det mest bekymmersamma med hela systemet är att det (att döma av artikeln) blir svårt att hantera säkerhetsproblem. Vad skall man göra om något så trivialt som att en användares mobil vars nummer har registrerats för en tjänst blir stulen? [...]

Jag anser att bra säkerhet bygger på så få hemligheter som möjligt – och att dessa hemligheter är så lätta att byta ut som möjligt. En PIN-kod eller ett lösenord är bara en sekvens av tecken. Kan du inte lita på dom är det relativt lätt att byta ut dom. Att byta telefonnummer för att du inte kan lita på den längre för att logga in på din tjänst är inte alls lika enkelt.

--

Stefan Pettersson

Pudelns kärna är att man litar på att det telefonnummer som ringer upp ett givet annat telefonnummer går att lita på. Tyvärr är det kanske inte något som är skrivet i sten. [...]

Men det mest bekymmersamma med hela systemet är att det (att döma av artikeln) blir svårt att hantera säkerhetsproblem. Vad skall man göra om något så trivialt som att en användares mobil vars nummer har registrerats för en tjänst blir stulen? [...]

Jag anser att bra säkerhet bygger på så få hemligheter som möjligt – och att dessa hemligheter är så lätta att byta ut som möjligt. En PIN-kod eller ett lösenord är bara en sekvens av tecken. Kan du inte lita på dom är det relativt lätt att byta ut dom. Att byta telefonnummer för att du inte kan lita på den längre för att logga in på din tjänst är inte alls lika enkelt.

--

Stefan Pettersson

Säkerhet i säkerhetsprodukter -- revisted

Så här lagom efter föregående inlägg om säkerhetsprodukter kom en artikel ut i morgonens CS om en "ny" form tvåfaktorsautentisering från svenska Phonekey. Cool teknologi:

Tekniken innebär att du måste ringa ett speciellt nummer från din telefon innan det går att använda ditt betalkort, logga in på ditt konto på den sociala nätverkssajten eller komma åt någon annan tjänst som använder sig av det hänglås Phonekey innebär.

Ironiskt nog har CS också en artikel om att säkerheten bakom kortbetalningar är för krångliga. Men, det var något annat som fångade uppmärksamheten i morse på tunnelbanan; ett citat från en av företagets grundare, Tonie Söderström, något i stil med: "Phonekey har/innebär en sinnessjukt hög säkerhet". (Såg just att citatet inte finns med i onlineupplagan.)

Jag förstår förstås att det handlar om att pusha en produkt här, en produkt som kanske till och med är bra. Men, internetbanken är inte säker bara för att kommunikationen mellan bank och dator är krypterad.

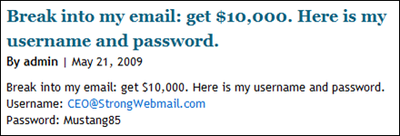

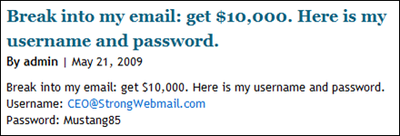

Låt mig ta ett exempel jag har kört på flera presentationer förut. Berättelsen börjar med företaget StrongWebmail som kavlade upp ärmarna och sa: "Nu ska vi konkurrera mot Gmail, Hotmail och Yahoo!". Ett ganska djärvt beslut får man erkänna. Självklart måste man som uppstickare ha någon form av edge för att klara av det här, StrongWebmail valde säkerhet och lanserar således en webbmailtjänst med tvåfaktorsautentisering via mobiltelefon (tillsammans med en del skrämselpropaganda). När du registrerar för ett konto kopplar du din mobiltelefon till kontot, när du ska logga in får du ett SMS eller samtal med en engångskod som måste matas in. Alltså, något du vet och något du har.

För att få ut sitt meddelande gjorde man ytterligare en djärv manöver, ett PR-stunt (en rejält smart manöver om man tänker efter, vi hade förmodligen aldrig hört talas om dem annars). CEO:n för StrongWebmail utmanade Internetinvånarna att läsa dennes mail.

Utmaningen var att ta reda på vad CEO:n hade på sitt schema någon viss dag (en kalenderfunktion fanns i webbapplikationen). Till sin hjälp fick man dennes lösenord (Mustang85) men tanken var att detta skulle vara omöjligt utan telefonen som var kopplad till kontot. Alltihop till en belöning på $10,000.

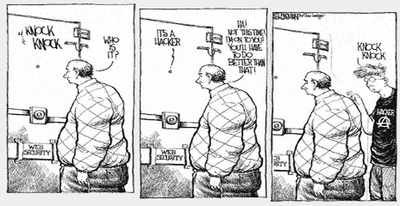

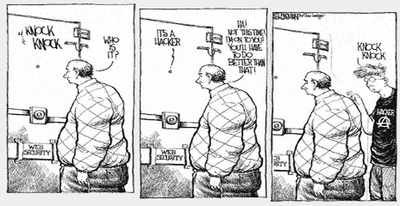

Det som hände strax därefteråt beskrivs ganska väl av följande seriestrip.

Tre personer; Mike Bailey, Lance James och Aviv Raff tog hem prispengarna efter att (1) ha registrerat ett eget mailkonto, (2) bäddat in Javascript i ett mail och (3) skickat det till CEO:n. Cross-site scripting. Tvåfaktorsautentiseringen saknade fullständigt betydelse.

--

Stefan Pettersson

Tekniken innebär att du måste ringa ett speciellt nummer från din telefon innan det går att använda ditt betalkort, logga in på ditt konto på den sociala nätverkssajten eller komma åt någon annan tjänst som använder sig av det hänglås Phonekey innebär.

Ironiskt nog har CS också en artikel om att säkerheten bakom kortbetalningar är för krångliga. Men, det var något annat som fångade uppmärksamheten i morse på tunnelbanan; ett citat från en av företagets grundare, Tonie Söderström, något i stil med: "Phonekey har/innebär en sinnessjukt hög säkerhet". (Såg just att citatet inte finns med i onlineupplagan.)

Jag förstår förstås att det handlar om att pusha en produkt här, en produkt som kanske till och med är bra. Men, internetbanken är inte säker bara för att kommunikationen mellan bank och dator är krypterad.

Låt mig ta ett exempel jag har kört på flera presentationer förut. Berättelsen börjar med företaget StrongWebmail som kavlade upp ärmarna och sa: "Nu ska vi konkurrera mot Gmail, Hotmail och Yahoo!". Ett ganska djärvt beslut får man erkänna. Självklart måste man som uppstickare ha någon form av edge för att klara av det här, StrongWebmail valde säkerhet och lanserar således en webbmailtjänst med tvåfaktorsautentisering via mobiltelefon (tillsammans med en del skrämselpropaganda). När du registrerar för ett konto kopplar du din mobiltelefon till kontot, när du ska logga in får du ett SMS eller samtal med en engångskod som måste matas in. Alltså, något du vet och något du har.

För att få ut sitt meddelande gjorde man ytterligare en djärv manöver, ett PR-stunt (en rejält smart manöver om man tänker efter, vi hade förmodligen aldrig hört talas om dem annars). CEO:n för StrongWebmail utmanade Internetinvånarna att läsa dennes mail.

Utmaningen var att ta reda på vad CEO:n hade på sitt schema någon viss dag (en kalenderfunktion fanns i webbapplikationen). Till sin hjälp fick man dennes lösenord (Mustang85) men tanken var att detta skulle vara omöjligt utan telefonen som var kopplad till kontot. Alltihop till en belöning på $10,000.

Det som hände strax därefteråt beskrivs ganska väl av följande seriestrip.

Tre personer; Mike Bailey, Lance James och Aviv Raff tog hem prispengarna efter att (1) ha registrerat ett eget mailkonto, (2) bäddat in Javascript i ett mail och (3) skickat det till CEO:n. Cross-site scripting. Tvåfaktorsautentiseringen saknade fullständigt betydelse.

--

Stefan Pettersson

Säkerheten i säkerhetsprodukter

I dagens Computer Sweden svarar Tomas Djurling på en fråga om osäkra lösningar i säkerhetsprodukter. Jag har egentligen inget att invända men skulle vilja ge ett skuggsvar och utveckla frågan en aning samt referera till tidigare diskussioner.

Frågan var om det finns buggar i säkerhetsprodukter i samma utsträckning som det finns i program och operativsystem. Egentligen är frågan rätt enkel att svara på; SQL injection i en inloggningsruta är ett bra exempel på ett säkerhetshål i en säkerhetsfunktion, och det är ju inte särskilt ovanligt. Men eftersom frågeställaren verkade vara ute efter "fysiska" säkerhetssystem vore det kul att diskutera iväg det hela en bit.

Security features != secure features

En gammal sanning i branschen är: säkerhetsfunktionalitet är inte samma sak som säker funktionalitet. Jag pratade om det i stor utsträckning under en presentation på Sundsvall 42 i höstas:

Principen kan tolkas på två sätt och båda är relevanta. Dels som att (1) säkerhetsfunktionalitet inte betyder att systemet är säkert. Internetbanken är inte säker bara för att kommunikationen mellan bank och dator är krypterad, även om krypteringen är riktigt utförd. Vidare kan principen uppfattas som att (2) säkerhetsfunktioner behöver inte vara säkra, de kan ha buggar.

Notera särskilt den senare uppfattningen, (2). ASSA (låstillverkarna) gav oss ett skinande exempel på detta under 2008 när det visade sig att deras paradprodukt ASSA EVO gick att öppna från utsidan med ett bladmått. Låset (den renaste formen av säkerhetsprodukt) hade ett säkerhetshål.

Vanliga lås

Här rör det sig om en säkerhetsprodukt i form av ett "vanligt lås", vi försöker extrapolera lite. Nycklar är, precis som lösenord, jobbiga att hantera. Om någon tappar bort en nyckel, eller ännu värre, en huvudnyckel, har man ett allvarligt problem. Eftersom en nyckel egentligen bara är en bärare av information (nyckelämne och djupet på varje hack) kan du inte känna dig säker bara för att nyckeln återfunnits, någon kan ha gjort en kopia på den. Det enda du kan göra är att byta ut alla låskolvar, alternativt installera ytterligare ett lås på varje dörr.

Digitala lås

Den digitala världen kommer dock till undsättning och ger oss möjligheten att låta en godtycklig grupp nycklar öppna samma lås samt en nyckel öppna en godtycklig grupp lås. Man kan se det som att alla nycklar är olika och varje lås har en lista på vilka nycklar som får öppna låset. Om både du och jag har en varsin nyckel som kan öppna låset och jag sumpar min kan vi helt enkelt ta bort den ur låsets lista. Din möjlighet att öppna låset påverkas inte och jag kan få en ny nyckel som läggs in i listan. Kanon.

Centralstyrning

Men, eftersom vi tenderar bygga hus med kolossalt många dörrar (och är rätt lata) är det inte särskilt praktiskt att behöva promenera runt till varje dörr och ta bort förlorade nycklar. Vi behöver central administration. Vi behöver kunna kommunicera med låsen på distans.

Sådan här kommunikation har traditionellt skötts med hjälp av LON, MODBUS och diverse andra (för de flesta) obskyra kommunikationsstandarder. Det här gäller naturligtvis inte bara dörrlås; massor av andra teknologier njuter i hög grad av den centralstyrning som möjliggörs av kommunikation. Inte är det någon vaktmästare som går runt till varje termostat i Turning Torso en gång om dagen och justerar gränsvärdena. Tidpunkten för då fasadlamporna på DN-skrapan tänds och släcks ställs naturligtvis inte in på ett vred på varje lampa. Någon sköter det här från en central manöverpanel någonstans i källaren.

Ute på djupt vatten

Någonting har dock skett, jag vet inte vad, men sådan här kommunikation har börjat krypa över mot TCP/IP och häri ligger ett av huvudproblemen för de branscher som länge jobbat i en verkstad skyddad av obskyra kommunikationsprotokoll. I samma veva som det sker en övergång mot välkända, öppna protokoll ökar komplexiteten i dessa system i och med detta. Det här skiftet har gjort och kommer att göra situationen värre.

I en intervju i AffNyheter (pdf) (fastighetsbranschens tidning) från i början av 2009 sa jag ungefär samma sak som Tomas Djurling skrev i Computer Sweden idag. Då handlade det inte bara om passersystem utan alla slags system för fastighetsautomation:

"I samband med övergången till öppna protokoll som baseras på TCP/IP har leverantörerna gett sig in på ett område där kunskap och verktyg för att manipulera tekniken finns i överflöd. Tidigare har de till viss del kunnat förlita sig på att deras teknologier varit för obskyra för att någon skulle intressera sig.", säger Stefan Pettersson.

Problemen med fastighetsautomationens intåg på våra LAN är ett ämne jag har velat skriva om länge. Nu är det dock fredag och det får vara nog med självcitat. :-)

Trevlig helg!

--

Stefan Pettersson

Frågan var om det finns buggar i säkerhetsprodukter i samma utsträckning som det finns i program och operativsystem. Egentligen är frågan rätt enkel att svara på; SQL injection i en inloggningsruta är ett bra exempel på ett säkerhetshål i en säkerhetsfunktion, och det är ju inte särskilt ovanligt. Men eftersom frågeställaren verkade vara ute efter "fysiska" säkerhetssystem vore det kul att diskutera iväg det hela en bit.

Security features != secure features

En gammal sanning i branschen är: säkerhetsfunktionalitet är inte samma sak som säker funktionalitet. Jag pratade om det i stor utsträckning under en presentation på Sundsvall 42 i höstas:

Principen kan tolkas på två sätt och båda är relevanta. Dels som att (1) säkerhetsfunktionalitet inte betyder att systemet är säkert. Internetbanken är inte säker bara för att kommunikationen mellan bank och dator är krypterad, även om krypteringen är riktigt utförd. Vidare kan principen uppfattas som att (2) säkerhetsfunktioner behöver inte vara säkra, de kan ha buggar.

Notera särskilt den senare uppfattningen, (2). ASSA (låstillverkarna) gav oss ett skinande exempel på detta under 2008 när det visade sig att deras paradprodukt ASSA EVO gick att öppna från utsidan med ett bladmått. Låset (den renaste formen av säkerhetsprodukt) hade ett säkerhetshål.

Vanliga lås

Här rör det sig om en säkerhetsprodukt i form av ett "vanligt lås", vi försöker extrapolera lite. Nycklar är, precis som lösenord, jobbiga att hantera. Om någon tappar bort en nyckel, eller ännu värre, en huvudnyckel, har man ett allvarligt problem. Eftersom en nyckel egentligen bara är en bärare av information (nyckelämne och djupet på varje hack) kan du inte känna dig säker bara för att nyckeln återfunnits, någon kan ha gjort en kopia på den. Det enda du kan göra är att byta ut alla låskolvar, alternativt installera ytterligare ett lås på varje dörr.

Digitala lås

Den digitala världen kommer dock till undsättning och ger oss möjligheten att låta en godtycklig grupp nycklar öppna samma lås samt en nyckel öppna en godtycklig grupp lås. Man kan se det som att alla nycklar är olika och varje lås har en lista på vilka nycklar som får öppna låset. Om både du och jag har en varsin nyckel som kan öppna låset och jag sumpar min kan vi helt enkelt ta bort den ur låsets lista. Din möjlighet att öppna låset påverkas inte och jag kan få en ny nyckel som läggs in i listan. Kanon.

Centralstyrning

Men, eftersom vi tenderar bygga hus med kolossalt många dörrar (och är rätt lata) är det inte särskilt praktiskt att behöva promenera runt till varje dörr och ta bort förlorade nycklar. Vi behöver central administration. Vi behöver kunna kommunicera med låsen på distans.

Sådan här kommunikation har traditionellt skötts med hjälp av LON, MODBUS och diverse andra (för de flesta) obskyra kommunikationsstandarder. Det här gäller naturligtvis inte bara dörrlås; massor av andra teknologier njuter i hög grad av den centralstyrning som möjliggörs av kommunikation. Inte är det någon vaktmästare som går runt till varje termostat i Turning Torso en gång om dagen och justerar gränsvärdena. Tidpunkten för då fasadlamporna på DN-skrapan tänds och släcks ställs naturligtvis inte in på ett vred på varje lampa. Någon sköter det här från en central manöverpanel någonstans i källaren.

Ute på djupt vatten

Någonting har dock skett, jag vet inte vad, men sådan här kommunikation har börjat krypa över mot TCP/IP och häri ligger ett av huvudproblemen för de branscher som länge jobbat i en verkstad skyddad av obskyra kommunikationsprotokoll. I samma veva som det sker en övergång mot välkända, öppna protokoll ökar komplexiteten i dessa system i och med detta. Det här skiftet har gjort och kommer att göra situationen värre.

I en intervju i AffNyheter (pdf) (fastighetsbranschens tidning) från i början av 2009 sa jag ungefär samma sak som Tomas Djurling skrev i Computer Sweden idag. Då handlade det inte bara om passersystem utan alla slags system för fastighetsautomation:

"I samband med övergången till öppna protokoll som baseras på TCP/IP har leverantörerna gett sig in på ett område där kunskap och verktyg för att manipulera tekniken finns i överflöd. Tidigare har de till viss del kunnat förlita sig på att deras teknologier varit för obskyra för att någon skulle intressera sig.", säger Stefan Pettersson.

Problemen med fastighetsautomationens intåg på våra LAN är ett ämne jag har velat skriva om länge. Nu är det dock fredag och det får vara nog med självcitat. :-)

Trevlig helg!

--

Stefan Pettersson