Svag lösenordshantering på iPhone

"Välj ett lösenord som är svårt att komma ihåg men skriv inte ner det", sade någon en gång. Det finns förstås program som är avsedda för att lagra lösenord till diverse konton, något man är tvungen att använda för att kunna ha någon form av styrka och variation i sina lösenord.

Sådana password managers eller lösenordshanterare finns också till mobiltelefoner vilket är väldigt praktiskt. Märk dock väl att dessa program drar en tung säkerhetsbörda eftersom de, bokstavligen, innehåller nycklarna till ditt liv. Kraven på säkerhet är höga.

(Jag har alltid använt PasswordSafe och min enda anledning är egentligen att Schneier står bakom programmmet.)

De flinka herrarna på "crackerfirman" ElcomSoft (som t o m har en svensk sida nuförtiden) har kikat på ett par av de lösenordshanterare som finns till iOS på AppStore. Resultatet är skrämmande. Nedan är fem av de värsta exemplen. (NB att flera av apparna har uppdaterats sedan dess och kanske inte har samma problem längre.)

Samtidigt ska man förstås inte överreagera. Trots att apparna bryter mot heliga designprinciper som i vanliga fall hade inneburit att de föll fritt så fångas de upp av iOS datasäkerhetslager vilket betyder att en angripare behöver både fysisk åtkomst och en jailbreak innan de kan utnyttja svagheterna. Det behöver alltså inte vara någon egentlig fara på taket i fall din favoritapp är med nedan. Samtidigt borde man kunna förvänta sig mer av säkerhetsprogramvara...

Keeper Password & Data Vault: master-lösenordet lagras som en osaltad, vanlig MD5-summa. Synnerligen oansvarigt, lösenord ska lagras bättre.

PasswordSafe - iPassSafe free: master-lösenordet används rätt av för att kryptera master-nyckeln, det hashas inte ens först. Bruteforce blir väldigt effektivt. PBKDF#2 hade varit en idé.

My Eyes Only Lite: den privata nyckel som används för att skydda lösenorden är bara 512 bit vilket kan faktoriseras tämligen enkelt idag. (Signeringsnycklarna till alla naturstudenters favorit, TI-83, som faktoriserades för ett par år sen var 512 bit.) Det spelar i och för sig inte så stor roll eftersom den privata nyckeln också lagras i klartext i en fil...

Keylength.com är förresten en bra sida som sammanställer information om nyckellängder.

Ultimate Password Manager Free: upphovsmannen är öppen med att gratisvarianten inte krypterar lösenorden, den krypterar inte master-lösenordet heller. Oklart vad som gäller för betalversionen.

Secret Folder Lite: såväl innehåll (inte lösenord utan foton o dyl) som master-lösenord lagras i klartext.

SplashID Safe: använder en hårdkodad, statisk nyckel för att kryptera master-lösenordet. Nyckeln är "g.;59?^/0n1X*{OQlRwy" förresten.

Programmens ibland smickrande recensioner och kommentarer från användare (som huvudsakligen berömmer, eller begär fler, finesser) påminner oss om att det är svårt att se dålig säkerhet. Precis på samma sätt som det är svårt att se att nätverket är en knarkarkvart.

För att skaffa dig en bättre uppfattning om säkerheten i Apples mobila enheter finns en hel del att läsa. Två läsvärda och färska dokument är Apples beskrivning av säkerheten i iOS (pdf) samt Securosis Defending Data on iOS (pdf).

--

Stefan Pettersson

Sådana password managers eller lösenordshanterare finns också till mobiltelefoner vilket är väldigt praktiskt. Märk dock väl att dessa program drar en tung säkerhetsbörda eftersom de, bokstavligen, innehåller nycklarna till ditt liv. Kraven på säkerhet är höga.

(Jag har alltid använt PasswordSafe och min enda anledning är egentligen att Schneier står bakom programmmet.)

De flinka herrarna på "crackerfirman" ElcomSoft (som t o m har en svensk sida nuförtiden) har kikat på ett par av de lösenordshanterare som finns till iOS på AppStore. Resultatet är skrämmande. Nedan är fem av de värsta exemplen. (NB att flera av apparna har uppdaterats sedan dess och kanske inte har samma problem längre.)

Samtidigt ska man förstås inte överreagera. Trots att apparna bryter mot heliga designprinciper som i vanliga fall hade inneburit att de föll fritt så fångas de upp av iOS datasäkerhetslager vilket betyder att en angripare behöver både fysisk åtkomst och en jailbreak innan de kan utnyttja svagheterna. Det behöver alltså inte vara någon egentlig fara på taket i fall din favoritapp är med nedan. Samtidigt borde man kunna förvänta sig mer av säkerhetsprogramvara...

Keeper Password & Data Vault: master-lösenordet lagras som en osaltad, vanlig MD5-summa. Synnerligen oansvarigt, lösenord ska lagras bättre.

PasswordSafe - iPassSafe free: master-lösenordet används rätt av för att kryptera master-nyckeln, det hashas inte ens först. Bruteforce blir väldigt effektivt. PBKDF#2 hade varit en idé.

My Eyes Only Lite: den privata nyckel som används för att skydda lösenorden är bara 512 bit vilket kan faktoriseras tämligen enkelt idag. (Signeringsnycklarna till alla naturstudenters favorit, TI-83, som faktoriserades för ett par år sen var 512 bit.) Det spelar i och för sig inte så stor roll eftersom den privata nyckeln också lagras i klartext i en fil...

Keylength.com är förresten en bra sida som sammanställer information om nyckellängder.

Ultimate Password Manager Free: upphovsmannen är öppen med att gratisvarianten inte krypterar lösenorden, den krypterar inte master-lösenordet heller. Oklart vad som gäller för betalversionen.

Secret Folder Lite: såväl innehåll (inte lösenord utan foton o dyl) som master-lösenord lagras i klartext.

SplashID Safe: använder en hårdkodad, statisk nyckel för att kryptera master-lösenordet. Nyckeln är "g.;59?^/0n1X*{OQlRwy" förresten.

Programmens ibland smickrande recensioner och kommentarer från användare (som huvudsakligen berömmer, eller begär fler, finesser) påminner oss om att det är svårt att se dålig säkerhet. Precis på samma sätt som det är svårt att se att nätverket är en knarkarkvart.

För att skaffa dig en bättre uppfattning om säkerheten i Apples mobila enheter finns en hel del att läsa. Två läsvärda och färska dokument är Apples beskrivning av säkerheten i iOS (pdf) samt Securosis Defending Data on iOS (pdf).

--

Stefan Pettersson

iMalware

Avdelningen för Know-Your-History™ är tillbaka. I efterdyningarna av veckans rapportering om Metros felaktiga rapportering om "virus till din Mac" har Sophos gått ut med en kort historik över malware som riktar sig mot Apples operativsystem:

To help some of the discussions, here's a brief overview of some of the malware we have seen infecting Apple computers. From the early 1980s, right up until the present day, here are some of the highlights in the history of Apple Mac malware.

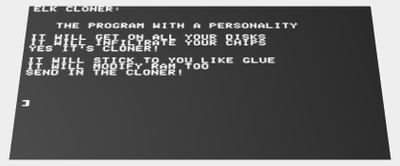

Nu får vi se om det kommer en diskussion kring skillnaden på malware och malware; det-är-inte-virus-det-är-trojaner-och-de-räknas-inte eller liknande. På bilden ovan syns vad som antas vara världens första virus till persondatorer, Elk Cloner.

--

Stefan Pettersson

To help some of the discussions, here's a brief overview of some of the malware we have seen infecting Apple computers. From the early 1980s, right up until the present day, here are some of the highlights in the history of Apple Mac malware.

Nu får vi se om det kommer en diskussion kring skillnaden på malware och malware; det-är-inte-virus-det-är-trojaner-och-de-räknas-inte eller liknande. På bilden ovan syns vad som antas vara världens första virus till persondatorer, Elk Cloner.

--

Stefan Pettersson

...men så använder jag ju Mac

Många har ju länge haft roligt åt Apple-användare som är övertygade om att Mac-datorer är säkrare än "PC". De kan förstås inte riktigt förklara varför, de brukar hänvisa till symptomen; "det finns x miljoner virus och maskar till 'PC'" o s v.

Ämnet aktualiserades, på ett härligt subtilt och självgott sätt, i Computer Sweden i början av veckan:

Vågar du surfa på tåget [nu när Firesheep har släppts]?

- Ja, jag gör nog det fortfarande, men så använder jag ju Mac. [...]

Jag har svårt att bestämma mig för var jag skulle börja i motargumentationen... Det spelar ingen roll. Det är ju lustigt men de har ju på sätt och vis rätt, möjligen ovetandes, i att risken är lägre om du inte kör Windows (vilket är vad de egentligen menar med "PC").

Det mest mystiska med den här missuppfattningen är ju hur den har uppstått. Säkerhet är inte direkt en av Apples käpphästar, de är ju inriktade på användarvänlighet, snygga gränssnitt och att vara allmänt hippa. Säkerhet är ju inte det första ordet Steve Jobs nämner på scen vid en ny produktlansering... Jag har aldrig hört någon bra teori om hur det kommer sig, det skulle definitivt vara intressant.

--

Stefan Pettersson

Salander och hennes PowerBook

(Publicerad 2009-09-18)

Sam Sundberg på SvD nöje har skrivit en kolumn om att Lisbeth Salander är osannolik av flera anledningar, bland annat för att hon väljer att köra Mac.

Artikeln Datorn sabbar pusslet Salander publicerades 17:12 igår (torsdags) kväll. Tidigt i morse var den redan uppe i 300 kommentarer från upprörda Mac-användare som kände sig angripna.

I stora drag tar artikeln upp två punkter:

Lisbeth Salander är tillbaka på vita duken, och med henne en av de mest osannolika fiktiva hackers som någonsin skapats. Konkurrensen är i och för sig hård. Medan verkliga hackers brukar se ut ungefär som Gottfrid Svartholm Warg spelas filmhackers av Sandra Bullock (The Net), Angelina Jolie (Hackers), Carrie- Anne Moss (The Matrix) och Keanu Reeves (The Matrix).

och

Problemet är bara Salanders datorpreferenser. Att se en elithacker sitta och knappa på en Mac är som att se Dirty Harry dödshota småtjuvar med en vattenpistol istället för en Smith & Wesson. Macar är inte datorer för hackers, det är datorer för författare, formgivare, mediepajsare och andra figurer som föredrar teknik med minimalt motstånd framför teknik med maximala möjligheter.

Gissningsvis är det den andra passagen som har bidragit till den uppretade stämningen bland SvD:s kommentarer.

Så, herr Sundberg har två postulat: riktiga hackers ser ut som Gottfrid Svartholm Warg och de använder inte Mac.

Well allow me to retort...

För er referens; Gottfrid himself. Andra kända "hackers" i sammanhanget är till exempel David Litchfield, Joanna Rutkowska (längst till vänster), Robert "rsnake" Hansen eller den här trion där killen i mitten är Samy som sänkte MySpace under 2005 (rekommenderad läsning).

Ser väl rätt normala ut?

Apple Macintosh då? Ptjaa... Googlehackern Johnny Long, naturligtvis Mac-hackarna Dino Dai Zovi och Charlie Miller (som jag har nämnt tidigare) eller kanske Bruce Potter, frontfiguren i Shmoo group.

Bekännelse: Själv är jag inte en Mac-användare, har inte ens en iPod eller -Phone. Däremot kan det väl hända att elakheter om Mac-användade kollegor slinker ur mig... Men det är bara för att Mac-användare är så lättstötta. Med all sannolikhet var det därför Sam publicerade sin artikel.

QED och trevlig helg!

--

Stefan och SÄK på HPS

Sam Sundberg på SvD nöje har skrivit en kolumn om att Lisbeth Salander är osannolik av flera anledningar, bland annat för att hon väljer att köra Mac.

Artikeln Datorn sabbar pusslet Salander publicerades 17:12 igår (torsdags) kväll. Tidigt i morse var den redan uppe i 300 kommentarer från upprörda Mac-användare som kände sig angripna.

I stora drag tar artikeln upp två punkter:

Lisbeth Salander är tillbaka på vita duken, och med henne en av de mest osannolika fiktiva hackers som någonsin skapats. Konkurrensen är i och för sig hård. Medan verkliga hackers brukar se ut ungefär som Gottfrid Svartholm Warg spelas filmhackers av Sandra Bullock (The Net), Angelina Jolie (Hackers), Carrie- Anne Moss (The Matrix) och Keanu Reeves (The Matrix).

och

Problemet är bara Salanders datorpreferenser. Att se en elithacker sitta och knappa på en Mac är som att se Dirty Harry dödshota småtjuvar med en vattenpistol istället för en Smith & Wesson. Macar är inte datorer för hackers, det är datorer för författare, formgivare, mediepajsare och andra figurer som föredrar teknik med minimalt motstånd framför teknik med maximala möjligheter.

Gissningsvis är det den andra passagen som har bidragit till den uppretade stämningen bland SvD:s kommentarer.

Så, herr Sundberg har två postulat: riktiga hackers ser ut som Gottfrid Svartholm Warg och de använder inte Mac.

Well allow me to retort...

För er referens; Gottfrid himself. Andra kända "hackers" i sammanhanget är till exempel David Litchfield, Joanna Rutkowska (längst till vänster), Robert "rsnake" Hansen eller den här trion där killen i mitten är Samy som sänkte MySpace under 2005 (rekommenderad läsning).

Ser väl rätt normala ut?

Apple Macintosh då? Ptjaa... Googlehackern Johnny Long, naturligtvis Mac-hackarna Dino Dai Zovi och Charlie Miller (som jag har nämnt tidigare) eller kanske Bruce Potter, frontfiguren i Shmoo group.

Bekännelse: Själv är jag inte en Mac-användare, har inte ens en iPod eller -Phone. Däremot kan det väl hända att elakheter om Mac-användade kollegor slinker ur mig... Men det är bara för att Mac-användare är så lättstötta. Med all sannolikhet var det därför Sam publicerade sin artikel.

QED och trevlig helg!

--

Stefan och SÄK på HPS

Penicillinet och OS X igen då

(Publicerad 2009-09-16)

Snow Leopard är nysläppt. Charlie Miller är tillbaka och klagar över att Apple inte har implementerat skydd mot att säkerhetshål utnyttjas.

I en tidigare bloggpost från i våras hänvisade jag till en intervju med Charlie Miller där han hävdar att det är mycket enklare att utnyttja säkerhetshål i OS X jämfört med t ex Vista. Det visar sig att det är samma visa igen med Snow Leopard enligt en artikel i MacWorld.

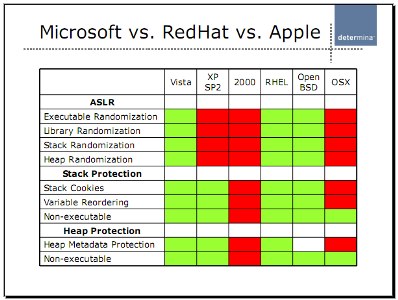

Alexander Sotriov från Determina (nu VMware) gjorde en matris som beskriver vilka operativsystem som har vilka säkerhetsfunktioner. Den visar tydligt att det finns fler anledningar än Aero att uppgradera till Vista eller Windows 7...

--

Stefan Pettersson

Snow Leopard är nysläppt. Charlie Miller är tillbaka och klagar över att Apple inte har implementerat skydd mot att säkerhetshål utnyttjas.

I en tidigare bloggpost från i våras hänvisade jag till en intervju med Charlie Miller där han hävdar att det är mycket enklare att utnyttja säkerhetshål i OS X jämfört med t ex Vista. Det visar sig att det är samma visa igen med Snow Leopard enligt en artikel i MacWorld.

Alexander Sotriov från Determina (nu VMware) gjorde en matris som beskriver vilka operativsystem som har vilka säkerhetsfunktioner. Den visar tydligt att det finns fler anledningar än Aero att uppgradera till Vista eller Windows 7...

--

Stefan Pettersson

Apple släpper Safari 4.0: Över 50 säkerhetshål fixade

(Publicerad 2009-06-10)

Bland säkerhetsexperter finns det inga dispyter om att OS X och Safari är långt mer sårbart än Vista och Internet Explorer. Men betyder det att Vista/IE är bättre för att slippa angrepp?

När Apple nu släppt sitt jumbopack sätter det återigen igång debatten kring säkerhet i OS X. För en vecka sedan skrev Rich Mogull, känd bl.a. från sina sju år på Gartner, en artikel på ämnet med titeln "Five Ways Apple Can Improve Mac and iPhone Security". Tyngden i artikeln förstärktes sedan naturligtvis när Apple nu rullat ut ett så stort antal säkerhetsfixar, och The Register var snabba med att pussla ihop det.

Även vi på HPS har varit inne på ämnet tidigare. Jag själv då jag i mars var med i TV4 Nyhetsmorgon och Stefan som bloggade om det några veckor senare, när Charlie Miller hade vunnit en Mac efter att ha utnyttjat en sårbarhet i Safari som han hållt på i ett år.

Vilka är dina hot?

Vår ståndpunkt kring det är alltså att OS X med Safari är klart underlägset Vista och Internet Explorer när det kommer till kodkvalitet och sårbarheter. MEN, en sårbarhet i sig gör ingen skada. För att skada ska ske så behöver sårbarheten utnyttjas. För att kunna värdera behöver man därför titta på hotet - vem kommer angreppen från och varför?

Malware

Eftersom OS X ännu är en plattform i minoritet finns det i jämförelse endast mikroskopiska mängder malware där ute. Det är därför LÅNGT mycket troligare att man drabbas av malware om man kör Vista/IE än om man kör OS X/Safari. Så om malware är ditt huvudbry (som det ofta är för privatpersoner) så är det i dagsläget OS X/Safari du ska köra. Detta kan dock ändra sig med tiden - ju fler som kör OS X desto mer malware kommer dyka upp för just OS X.

Riktade angrepp

Är det istället riktade angrepp mot just dig eller just din organisation som är ditt huvudbry, så blir det knepigare. Beroende på din angripares kompetens och kontaktnät kan det vara avsevärt mycket sämre att köra OS X. Precis som Stefan bloggade om så är det "kolossalt mycket svårare att utnyttja de hål som finns" i Vista/IE. Lägg till det att de sedan kommer vara avsevärt svårare att hitta - både för att de är svårupptäcka och för att de är mindre till antalet. Det betyder alltså att om din angripare själv kan hitta och utnyttja sårbarheter eller om han har kontakter med någon som kan det så är det klart olämpligt att använda OS X/Safari. Befinner man sig i ett sådant läge kan det vara läge att köra något helt annat än OS X eller Vista, men är det bara dem som finns att välja mellan? Då är det Vista som gäller.

Prioritera utifrån risk - inte utifrån sårbarhet

Samma typ av resonemang behöver man göra för säkerhet i allmänhet. Som säkerhetsnördar har vi ibland allt för lätt att stirra oss blinda på de sårbarheterna. Faktum är dock att våra resurser är begränsade och därför måste vi prioritera var vi ska lägga dem. Både i mindre skala (vilken sårbarhet åtgärdar vi först?) och i större skala (hur mycket resurser ska vi lägga på säkerhet?). För att få gehör hos omvärlden är det oerhört viktigt att vi alltid har det med oss.

--

Carl-Johan "CJ" Bostorp

Bland säkerhetsexperter finns det inga dispyter om att OS X och Safari är långt mer sårbart än Vista och Internet Explorer. Men betyder det att Vista/IE är bättre för att slippa angrepp?

När Apple nu släppt sitt jumbopack sätter det återigen igång debatten kring säkerhet i OS X. För en vecka sedan skrev Rich Mogull, känd bl.a. från sina sju år på Gartner, en artikel på ämnet med titeln "Five Ways Apple Can Improve Mac and iPhone Security". Tyngden i artikeln förstärktes sedan naturligtvis när Apple nu rullat ut ett så stort antal säkerhetsfixar, och The Register var snabba med att pussla ihop det.

Även vi på HPS har varit inne på ämnet tidigare. Jag själv då jag i mars var med i TV4 Nyhetsmorgon och Stefan som bloggade om det några veckor senare, när Charlie Miller hade vunnit en Mac efter att ha utnyttjat en sårbarhet i Safari som han hållt på i ett år.

Vilka är dina hot?

Vår ståndpunkt kring det är alltså att OS X med Safari är klart underlägset Vista och Internet Explorer när det kommer till kodkvalitet och sårbarheter. MEN, en sårbarhet i sig gör ingen skada. För att skada ska ske så behöver sårbarheten utnyttjas. För att kunna värdera behöver man därför titta på hotet - vem kommer angreppen från och varför?

Malware

Eftersom OS X ännu är en plattform i minoritet finns det i jämförelse endast mikroskopiska mängder malware där ute. Det är därför LÅNGT mycket troligare att man drabbas av malware om man kör Vista/IE än om man kör OS X/Safari. Så om malware är ditt huvudbry (som det ofta är för privatpersoner) så är det i dagsläget OS X/Safari du ska köra. Detta kan dock ändra sig med tiden - ju fler som kör OS X desto mer malware kommer dyka upp för just OS X.

Riktade angrepp

Är det istället riktade angrepp mot just dig eller just din organisation som är ditt huvudbry, så blir det knepigare. Beroende på din angripares kompetens och kontaktnät kan det vara avsevärt mycket sämre att köra OS X. Precis som Stefan bloggade om så är det "kolossalt mycket svårare att utnyttja de hål som finns" i Vista/IE. Lägg till det att de sedan kommer vara avsevärt svårare att hitta - både för att de är svårupptäcka och för att de är mindre till antalet. Det betyder alltså att om din angripare själv kan hitta och utnyttja sårbarheter eller om han har kontakter med någon som kan det så är det klart olämpligt att använda OS X/Safari. Befinner man sig i ett sådant läge kan det vara läge att köra något helt annat än OS X eller Vista, men är det bara dem som finns att välja mellan? Då är det Vista som gäller.

Prioritera utifrån risk - inte utifrån sårbarhet

Samma typ av resonemang behöver man göra för säkerhet i allmänhet. Som säkerhetsnördar har vi ibland allt för lätt att stirra oss blinda på de sårbarheterna. Faktum är dock att våra resurser är begränsade och därför måste vi prioritera var vi ska lägga dem. Både i mindre skala (vilken sårbarhet åtgärdar vi först?) och i större skala (hur mycket resurser ska vi lägga på säkerhet?). För att få gehör hos omvärlden är det oerhört viktigt att vi alltid har det med oss.

--

Carl-Johan "CJ" Bostorp

OS X behöver kanske lite penicillin

(Publicerad 2009-03-24)

Ryan Naraine från ZDNet intervjuar Charlie Miller som vann en Macbook Air under CanSecWests Pwn2Own genom att exploita Safari 4 på en fullpatchad OS X. Igen.

Under intervjun har Miller många bra svar, han kan verkligen tala med auktoritet i den gamla (och meningslösa) diskussionen om huruvida Apples OS X är säkrare än Windows. Millers åsikt är solklar; det är mycket lättare att utnyttja ett säkerhetshål i OS X än i Windows.

Utan att ge oss in i diskussionen om OS X och om det är säkrare; varför anser Miller att OS X är så mycket lättare att utnyttja? (NB: första och sista stycket.)

Why Safari? Why didn’t you go after IE or Safari? [sic]

It’s really simple. Safari on the Mac is easier to exploit. The things that Windows do to make it harder (for an exploit to work), Macs don’t do. Hacking into Macs is so much easier. You don’t have to jump through hoops and deal with all the anti-exploit mitigations you’d find in Windows.

It’s more about the operating system than the (target) program. Firefox on Mac is pretty easy too. The underlying OS doesn’t have anti-exploit stuff built into it.

With my Safari exploit, I put the code into a process and I know exactly where it’s going to be. There’s no randomization. I know when I jump there, the code is there and I can execute it there. On Windows, the code might show up but I don’t know where it is. Even if I get to the code, it’s not executable. Those are two hurdles that Macs don’t have.

It’s clear that all three browsers (Safari, IE and Firefox) have bugs. Code execution holes everywhere. But that’s only half the equation. The other half is exploiting it. There’s almost no hurdle to jump through on Mac OS X.

Det här är precis vad jag skrev om i en tidigare blogpost "Penicillin är inte lösningen" för några veckor sedan. Varje enskild skyddsmekanism gör inte allt men tillsammans resulterar de i att det blir kolossalt mycket svårare att utnyttja de hål som finns. (Det finns alltid hål.)

Charlie Miller och Dino Dai Zovi (som knäckte en MacBook Pro i samma tävling 2007) har förresten nyligen kommit ut med en bok från Wiley, "The Mac Hacker's Handbook". Jag har inte läst den (än) men generellt brukar Wileys "Hacker's Handbook"-böcker hålla hög standard.

--

Stefan Pettersson

Ryan Naraine från ZDNet intervjuar Charlie Miller som vann en Macbook Air under CanSecWests Pwn2Own genom att exploita Safari 4 på en fullpatchad OS X. Igen.

Under intervjun har Miller många bra svar, han kan verkligen tala med auktoritet i den gamla (och meningslösa) diskussionen om huruvida Apples OS X är säkrare än Windows. Millers åsikt är solklar; det är mycket lättare att utnyttja ett säkerhetshål i OS X än i Windows.

Utan att ge oss in i diskussionen om OS X och om det är säkrare; varför anser Miller att OS X är så mycket lättare att utnyttja? (NB: första och sista stycket.)

Why Safari? Why didn’t you go after IE or Safari? [sic]

It’s really simple. Safari on the Mac is easier to exploit. The things that Windows do to make it harder (for an exploit to work), Macs don’t do. Hacking into Macs is so much easier. You don’t have to jump through hoops and deal with all the anti-exploit mitigations you’d find in Windows.

It’s more about the operating system than the (target) program. Firefox on Mac is pretty easy too. The underlying OS doesn’t have anti-exploit stuff built into it.

With my Safari exploit, I put the code into a process and I know exactly where it’s going to be. There’s no randomization. I know when I jump there, the code is there and I can execute it there. On Windows, the code might show up but I don’t know where it is. Even if I get to the code, it’s not executable. Those are two hurdles that Macs don’t have.

It’s clear that all three browsers (Safari, IE and Firefox) have bugs. Code execution holes everywhere. But that’s only half the equation. The other half is exploiting it. There’s almost no hurdle to jump through on Mac OS X.

Det här är precis vad jag skrev om i en tidigare blogpost "Penicillin är inte lösningen" för några veckor sedan. Varje enskild skyddsmekanism gör inte allt men tillsammans resulterar de i att det blir kolossalt mycket svårare att utnyttja de hål som finns. (Det finns alltid hål.)

Charlie Miller och Dino Dai Zovi (som knäckte en MacBook Pro i samma tävling 2007) har förresten nyligen kommit ut med en bok från Wiley, "The Mac Hacker's Handbook". Jag har inte läst den (än) men generellt brukar Wileys "Hacker's Handbook"-böcker hålla hög standard.

--

Stefan Pettersson