Flyttar till Wordpress

Hur som helst. High Performance Systems blogg It-säkerhet enligt HPS återfinns numer på http://enligthps.wordpress.com/. Designen kommer förmodligen att se lite underlig ut i ett par dagar men jag tror ju knappast att det är någon som är här för att bloggen är snygg.

RSS kommer att finnas kvar på http://feeds.feedburner.com/it-sakerhet-enligt-hps enligt tidigare.

Trevlig helg och semester för er som har sånt!

--

Stefan Pettersson

Skillnad med it-vapen

Vi har det dock rätt förspänt; vi vet vad it-vapen är för något, det är inget främmande, vi har grepp om fenomenen exploits, maskar, bakdörrar, bottar och trojaner. Det handlar bara om en nivåskillnad: militära it-vapen är helt enkelt mycket bättre än vad vi är vana vid.

Mikko Hypponens kolumn i NYT är obligatorisk läsning. Det har också dykt upp en diskussion om kring huruvida antivirusindustrin har misslyckats eller inte; inte lika intressant. Antivirusindustrin misslyckas på daglig basis, det är en del av deras affärsmodell.

Konventionella vapen utnyttjar, på samma sätt som it-vapen, sårbarheter. Soldater är sårbara för finkalibrig ammunition. De kan skyddas med kroppsskydd med keramikplattor. Är kroppsskyddet en säkerhetspatch? Jag tycker att analogin haltar. Om motståndarens soldater har kroppsskydd på sig kan man lösa problemet genom att skjuta "mer" eller skjuta "hårdare" för det går alltid att ta fram mer, kraftigare ammunition. Samtidigt kan man alltid utöka skyddet. Jämför med s k bunker buster-bomber som bara blir större och större och bunkrar som går djupare och djupare. Man kan aldrig skydda sig fullständigt.

Samma sak gäller inte för digitala säkerhetshål. Om sårbarheten är att en angripare kan skriva över minnet, ta kontroll över instruktionspekaren och köra sin egen kod går det att patcha genom att kontrollera längden på strängen innan den skrivs in i minnet. När försvararen väl har gjort det är sårbarheten borta. Det går inte att smälla i med en ännu längre sträng eller att göra det flera gånger. Angriparen blir tvungen att hitta en helt ny sårbarhet. (Det enda området som jag, såhär på rak arm, kommer på där analogin stämmer är i princip allt som rör brute force. Du kan alltid försöka med att ta i hårdare.)

Påpassligt nog verkar vapen i it-världen antingen fungera eller inte (digitalt) medan de i den verkliga världen kan fungera i olika utsträckning (analogt).

Det finns många detaljer att ta hänsyn till när man jämför analoga och digitala vapen, det är inte alltid man jämför äpplen med äpplen men det är ändå en intressant diskussion.

Ikväll ska jag lyssna på Marcus Ranums Rear Guard Podcast "The Problem with 'Cyberwar'" från 2009 igen för att se hur den står sig. Duqu och Stuxnet fanns eller var åtminstone under utveckling vid den tiden men var förstås ännu inte kända för allmänheten.

--

Stefan Pettersson

Riskanalys à la MSB

Nu ska det bli lättare för kommuner, myndigheter och företag att arbeta systematiskt med informationssäkerhet i enlighet med internationella standarder.

Detta tack vare ett ramverk för informationssäkerhet som MSB har tagit fram tillsammans med Försvarsmakten, Försvarets materielverk (FMV), Försvarets radioanstalt (FRA), Post- och telestyrelsen (PTS) och Rikspolisstyrelsen/Säkerhetspolisen.

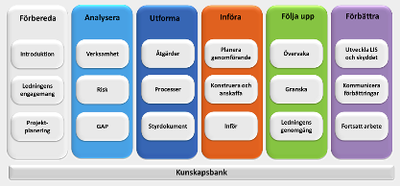

Guess what, det nya ramverket är den gamla trotjänaren ISO 27000 fast omskrivet i arton olika delar under sex rubriker.

Detta är inte oväntat; i Myndigheten för samhällsskydd och beredskaps föreskrifter om statliga myndigheters informationssäkerhet (pdf) (MSBFS 2009:10) hittar vi beslutet om att alla myndigheter måste följa ISO 27000-standarden:

6 § En myndighets arbete enligt 4 och 5 §§ ska bedrivas i former enligt följande etablerade svenska standarder för informationssäkerhet;

- Ledningssystem för informationssäkerhet – Krav (SS-ISO/IEC 27001:2006 fastställd 2006-01-19), och

- Riktlinjer för styrning av informationssäkerhet (SS-ISO/IEC 27002:2005 fastställd 2005-08-12).

Ramverket syftar alltså till att underlätta myndigheternas efterlevnad.

Avundsjuk på Carl-Johans läsvärda (och underhållande) skärskådningar av annat material från MSB blev jag sugen på att titta ytterligare på ramverket. Till att börja med ska vi ta en titt på "risk" under "analysera"-rubriken; riskanalys (pdf).

Man inleder med att konstatera att riskanalyser "används för att anpassa skyddet så att det passar verksamhetens informationstillgångar" och att det "är ett brett område" med "många metoder och teorier" men att metoden de beskriver uppfyller kraven i 27001-standarden.

Det viktiga i sammanhanget är att du, när analysen är genomförd; har en uppfattning om aktuella risker, om du behöver skydda dig, vilka skydd du redan har och, om de inte räcker, vilka skydd som behöver införas. Detta framgår av mallen i slutet av dokumentet.

Jag tycker inte att dokumentet är bra. Först och främst så tycker jag inte att den här metoden för att analysera säkerhetsrisker är effektiv. Att samla personal från olika delar av verksamheten så här och ha en workshop ger obetydlig nytta för besväret. Min erfarenhet är att det mesta som kommer fram under sådana här övningar är något som en specialist hade konstaterat och skrivit ner på tio minuter. Å andra sidan, kanske har jag varit en kass analysledare, vad vet jag.

Missuppfatta mig inte här, när det gäller verksamhetsrisker är det ett utmärkt sätt. Det kanske finns verksamhetsanalytiker där ute som inte håller med mig men gällande sådana risker är verksamheten en auktoritet. De vet vilka processer som är beroende av vilka andra, vilka som är nyckelpersoner, vilket verktyg det bara finns ett exemplar av, att det inte går att jobba om det börjar regna, etc.

Säkerhetsrisker verkar inte komma lika naturligt. Läs Schneiers essä om The Security Mindset och Ed Feltens kommentar till den. Men, åter till MSB:s dokument om riskanalys.

Kritik

(1) Dokumentet trivialiserar arbetet. Att tillförlitligt upptäcka och bedöma säkerhetshot är svårt. Mycket svårt. MSB framhåller istället basala detaljer som att ha post-it-lappar tillgängliga, att experter ska tala så att alla förstår och att ha god ventilation i rummet. Tydligen behöver man inte ens några ”större förkunskaper” medan ett gott råd är att bjuda på godis under analysen.

(2) Det man föreslår kommer att bli ett pappersmonster. Om bilaga A ska fyllas i för varje hot som en sådan analysgrupp tar fram kommer det att resultera i ett kompendium av uppskattningar multiplicerade med gissningar.

(3) De fördelaktiga bieffekter som föreslås komma av arbetsprocessen med riskanalyser är befängda. Att "analysgruppen tar fram en realistisk bild av verkligheten" är inte en bieffekt av arbetsprocessen, det är en förutsättning. Samma sak gäller den s k bieffekten "analysgruppen gör en realistisk och trovärdig värdering av riskerna". Möjligen att "verksamheten blir medvetna om hoten" men det förutsätter att något värdefullt kommer ut av arbetet och det är jag mer skeptisk till.

(4) Samtidigt som man inte nämner att sannolikhet är exceptionellt svårt att bedöma konstaterar man kallt att statistik är nödvändig information inför analysen. Information om var man hittar sådan hade varit betydligt värdefullare. Har ingen av myndigheterna som varit inblandade i framtagandet underlag?

(5) Förutom statistik anses "allmänna hotbilder" vara fördelaktiga. Aber Natürlich men hur sammanställer man sådana? Det vore bra information men man hänvisar inte ens till dokument där Säkerhetspolisen, på ett föredömligt sätt, diskuterar sådant. Samma lösa hållning har man för övrigt till "hotkataloger" som kan vara bra att ha "i fickan som inspiration". Är det bara jag som inte vet vad en hotkatalog är? Av allt att döma är det en parkerad, polsk domän.

Hur kan man förutsätta att någon med tillgång till relevant statistik, allmänna hotbilder och aktuella hotkataloger behöver hjälp med god ventilation och godis?

(6) Framförallt är följande avsnitt väldigt talande gällande min inledande kritik om att riskanalyser som de beskrivs inte är ett bra sätt att identifiera säkerhetsrisker:

Det är viktigt att analysdeltagarna verkligen försöker beskriva hoten så att alla förstår. I stället för att skriva "hacker" som ett hot bör man till exempel skriva "en extern angripare hackar sig in i systemet x för att ta del av uppgifterna y". Det blir då lättare att bedöma risken i kommande steg.

Hotet "hacker" är givetvis värdelöst, det förstår även dokumentets författare. Jag förstår däremot inte hur deras alternativ, "en extern angripare...", ska hjälpa den som är ansvarig för systemet att upprätta ett skydd. Det kan betyda precis vad som helst och är bara ett tecken på att analysgruppen (a) inte vet hur attacker genomförs och, implicit, (b) inte vet hur man skyddar mot dem.

Det blir inte "lättare att bedöma risken i kommande steg". Den som är ansvarig för att skyddet implementeras kommer att få hotet i knäet (av en självgod analysledare gissar jag) och får sedan själv analysera vad "hackar sig in i systemet" innebär. Det finns ju ett par olika sätt.

Faktumet att en hackare kanske kan försöka hacka sig in i systemet är så uppenbart att det inte behöver analyseras fram. Hur och om det skulle kunna gå till är däremot centralt. Jag får uppfattningen att analysledaren tror att de nu drog den viktiga slutsatsen att hackerskyddet på system x måste vara i läge "på" för att inte bli av med uppgifterna y. Vilken tur, annars hade vi blivit hackade.

Avslutningsvis

Nu har jag rejvat klart över MSB:s riskanalyser, tack för att ni stod ut med mig. Trevlig helg!

PS. Nej, jag garanterar att den sammansättning som föreslås i avsnitt 2.1 i dokumentet inte kommer att bryta ner "hackar sig in i systemet" till den nivå som krävs för att kunna ta åtgärder mot det.

PPS. Det här betyder inte att Ramverk för informationssäkerhet är dåligt, bara att dess beskrivning av riskanalyser är det. Men å andra sidan, om du bara är intresserad av efterlevnad så är det ju tydligen ett godkänt sätt.

--

Stefan Pettersson

Nu ska det bli lättare för kommuner, myndigheter och företag att arbeta systematiskt med informationssäkerhet i enlighet med internationella standarder.

Detta tack vare ett ramverk för informationssäkerhet som MSB har tagit fram tillsammans med Försvarsmakten, Försvarets materielverk (FMV), Försvarets radioanstalt (FRA), Post- och telestyrelsen (PTS) och Rikspolisstyrelsen/Säkerhetspolisen.

Guess what, det nya ramverket är den gamla trotjänaren ISO 27000 fast omskrivet i arton olika delar under sex rubriker.

Politik, ekonomi, juridik, byråkrati och säkerhet

Med subprime-idiotin i bakvattnet är Dodd-Frank förståelig. Men även om avsikten är god så kan genomförandet halta. I förra veckans the Economist (bl a Over-regulated America och Too big not to fail) beskrivs Dodd-Frank och omdömet är sådär. Huvudsakligen kretsar kritiken kring att lagen är (1) för omfattande, (2) för komplicerad och (3) kräver mycket energi för att följa. Min fetstil:

But Dodd-Frank is far too complex, and becoming more so. At 848 pages, it is 23 times longer than Glass-Steagall, the reform that followed the Wall Street crash of 1929. Worse, every other page demands that regulators fill in further detail. Some of these clarifications are hundreds of pages long. Just one bit, the "Volcker rule", which aims to curb risky proprietary trading by banks, includes 383 questions that break down into 1,420 subquestions. [...] Hardly anyone has actually read Dodd-Frank, [...]

Som vanligt är jag ju ute på djupt vatten här när jag kommenterar amerikansk finanslagstiftning men Dodd-Frank är ett perfekt exempel på något som gör mig trött: onödig komplexitet.

Komplicerade system — oaktat om det är lagar, mailservrar, flygplatser eller scriptfiler...

- har effekter som är svåra att förutse,

- har förmodligen oväntade bieffekter,

- tar lång tid att förstå sig på,

- är svåra att göra kontrollerade ändringar i,

- är jobbiga att granska,

- är krångliga att optimera,

- är problematiska att avveckla,

- är hemska att felsöka och

- saknar elegans (hemska tanke).

Beroende på vem du är kan i o fonödig komplexitet vara en fördel; amerikanska jurister gnuggar sannerligen händerna över Dodd-Frank...

Komplexa system riskerar alltid s k emergent properties (ungefär framväxande egenskaper) vilket är samma sak som överraskande bieffekter men avser just interaktion mellan olika delar av komplexa system. Definitivt inte önskvärt i säkerhetssammanhang. Schneier återkommer till det här många gånger i sin bok Beyond Fear; en av mina biblar. Jag är multireligiös.

Det mest bedrövande med just Dodd-Frank är att det är en lag. Lagar skyddar mot oönskade handlingar. Lagar är säkerhetssystem. Allt som kan angripas är säkerhetssystem. De kan således ha sårbarheter eller säkerhetshål; även om de i lagsammanhang oftast kallas kryphål (oklart varför).

Det ironiska är att den onödiga komplexiteten förmodligen har ökat med försöken att eliminera just kryphålen. Samtidigt säger den fundamentala lagen om säkerhet och enkelhet att antalet sårbarheter/kryphål måste öka med komplexiteten.

Kanske var det bättre förr, som en juristkollega sade, när en bra domare ansågs stå över en dålig lag.

--

Stefan Pettersson

Glasspärr-forensics

--

Stefan Pettersson

Ny RSS-feed

http://feeds.feedburner.com/it-sakerhet-enligt-hps

Anledningen är förstås att FeedBurner ger mig en mycket bättre överblick över hur många eller få ni är som läser via RSS och vilka inlägg ni läser respektive inte läser. Förhoppningen är att det ger vägledning av vad som är populärt... och inte. Låt oss kalla det kundvård. :-)

Alternativet är att börja med sådana där irriterande RSS-flöden där man inte får hela artikeln utan måste besöka sidan för att se innehållet.

Som sagt, den gamla kommer inte att stängas av omedelbart, det blir en inkörningsperiod först. Jag förvarnar.

--

Stefan Pettersson

When nano seconds count: börsbottar

Spontant tror jag inte att attacker mot handlarna, varken mot dem som företag eller mot deras "algoritmer" (som norrmännen jag hänvisade till sist) är de stora riskerna. Jag är nog mer oroad över fenomen som t ex the Flash Crash. Skynet became self-aware at 2:14 am... (Kolla tidigare inlägg.)

"Finansaktivisten" Christer Gardell uttrycker också oro i SvD idag: "Marknaden har blivit ett monster".

Jag har två färdiga inlägg som sammanfattar Blackhat, de kommer under veckan. Jag måste få en chans att rulla runt dem i huvudet bara.

(Jag hittar inte filmklippet nu men Arlen inledde presentationen med ett klipp där Admiral Grace Hopper förklarar hur lång en nanosekund är. Det finns en hel del filmer på YouTube med henne, titta på alla!)

--

Stefan Pettersson

Kortfattat om cyberkrig

Krig är ett sätt för två eller flera (organiserade) parter att lösa en konflikt med hjälp av våld. Krigshandlingarna kan bedrivas i olika domäner exempelvis på marken, i luften, i rymden eller till sjöss. Man skulle, något ansträngt, alltså kunna prata om markkrig eller luftkrig. "Cyberspace" är en ny sådan domän.

Jag tycker egentligen att jag skulle kunna sluta där.

Naturligtvis är krigsföringen i den nya domänen radikalt annorlunda än i de traditionella, även om vi räknar med rymden (den riktiga, inte cybervarianten). Vi skjuter projektiler på varandra oavsett om det är på marken eller till sjöss men så är inte fallet på det digitala slagfältet.

Är den skillnaden något som behöver debatteras? Vi har ju inte sett särskilt många rubriker eller utredningar som greppar efter grässtrån, ropar efter definitioner och letar efter bevis på att det finns t ex ekonomisk krigsföring. Tänk om land A, i början av kriget, åker till land B och delar ut tillräckligt med pengar till befolkningen för att det ekonomiska systemet ska skadas/kollapsa. Eller varför inte köpa upp allt stål, allt drivmedel eller allt vatten månaden innan?

Cyberkrig är ett nytt sätt att orsaka motståndaren skada. Det skiljer sig från att slå dem på käften, skjuta dem i magen eller att skrämma dess soldater till att ge upp. Så är det.

Frågan "finns cyberkrig?" har samma svar som "ger angrepp i cyberspace effekt?".

Något som brukar tas upp är det s k "tysta" cyberkriget; att land A skulle förbereda sig för krig genom att tillskansa sig kontroll över IT-system i land B och sedan utnyttja detta när kriget "bryter ut". Det är ju inte heller något nytt för cyberkrigsföring. Ni kanske minns något som heter Kalla kriget? Förberedda sprängladdningar i Värtahamnen? Medlemmar från sabotageförband som bodde i lägenheter i Stockholm? Spioner på Säpo?

Cyberspace är en ny strategisk domän i krig.

--

Stefan Pettersson

Mer om börsbottar

At its best, this system represents an efficient and intelligent capital allocation machine, a market ruled by precision and mathematics rather than emotion and fallible judgment. But at its worst, it is an inscrutable and uncontrollable feedback loop.

Tydligen hamnar algoritmerna regelbundet i tillstånd där de påverkas av och påverkar varandras beslut i en spiral:

On May 6, 2010, the Dow Jones Industrial Average inexplicably experienced a series of drops that came to be known as the flash crash, at one point shedding some 573 points in five minutes. Less than five months later, Progress Energy, a North Carolina utility, watched helplessly as its share price fell 90 percent. Also in late September, Apple shares dropped nearly 4 percent in just 30 seconds, before recovering a few minutes later. These sudden drops are now routine, and it’s often impossible to determine what caused them.

Vidare angående the flash crash:

The chaos produced seemingly nonsensical trades—shares of Accenture were sold for a penny, for instance, while shares of Apple were purchased for $100,000 each. (Both trades were subsequently canceled.) The activity briefly paralyzed the entire financial system.

Två förslag på att lugna situationen har varit (1) att frysa handeln när någon kurs förändras för mycket för fort (rate-limit) och (2) att införa avgifter för att belasta sådan form av trading (ekonomiskt styrmedel).

Läskigt som sagt men det är tveklöst imponerande:

Bradley was among the first traders to explore the power of algorithms in the late ’90s, creating approaches to investing that favored brains over access. It took him nearly three years to build his stock-scoring program. First he created a neural network, painstakingly training it to emulate his thinking—to recognize the combination of factors that his instincts and experience told him were indicative of a significant move in a stock’s price.

Uppdatering: Schneier hänvisade igår till en artikel om att attackera bottarna. Eftersom algoritmerna vilar på att de är såpass snabba räcker det tydligen med att fördröja deras handlingar väldigt lite för att kunna utnyttja dem. Minns dock att utnyttjande av buggar i algoritmer är frowned upon...

--

Stefan Pettersson

Rekrytering: tio utvecklare

Du är van att arbeta i en icke objektorienterad miljö och – framför allt – du tycker att det skall bli roligt att lära dig utveckla i en helt ny operativsystemsmiljö.

Ditt första uppdrag blir att genomgå en utbildning i operativsystemet OpenVMS, systemanrop, programmering, banksystem- och bankkunskap. Kursen är på heltid i tre månader och du har lön under tiden.

Så, ta chansen att sänka medelåldern på världens OpenVMS-utvecklare. :-)

--

Stefan Pettersson

Osexig drift på Google

Vår driftleverantörs fokus ligger på att med så liten ansträngning som möjligt hålla oss flytande. Incitamentet att utveckla plattformen finns inte, företaget mäts bara mot ett tandlöst servicenivåavtal kopplat till upptider. Som beställare saknar jag insyn i deras arbete och de kan avfärda mig på samma sätt som it-avdelningen kunde avfärda alla för sisådär 20 år sedan.

Jag håller med henne helt och hållet, känner igen det från flertalet kunder och bekanta. Dock är jag lätt irriterad över att hon direkt körde över mig totalt på Google...

Ett bra och relaterat inlägg är Stop Killing Innovation av Richard Bejtlich.

--

Stefan Pettersson

Årets julklapp? WiFi Robin

--

Stefan Pettersson

Vill du jobba med IT-säkerhet?

--

Stefan Pettersson

Semester

Ha en trevlig sommar och på återseende!

--

Stefan Pettersson

En midsommarnattsdiskussion

Käre läkare, välkommen till vår värld.

Patientjournal

Patienten har vid besöket en ny fot, tyvärr en beta-version som lider av en del barnsjukdomar fortfarande. Leverantören publicerade en uppgradering förra veckan men patienten lät bli att först köra den i testsystemet utan installerade den omedelbart i produktion. Nu kan han inte gå några längre sträckor utan att behöva sätta sig en stund emellanåt. Eftersom promenader inte tillhör patientens kärnverksamhet funderar denne nu på att outsourca detta till Indien. Vidare har patienten problem med att alla strumpor och majoriteten av dennes skor numer inte är kompatibla med foten.

Patientens nuvarande leverantör av knän blev nyligen uppköpt av ett lårföretag som ville ta del av deras senaste teknologi och leverera helhetslösningar. Från sex månader efter uppköpet kommer alla lår och vader att behöva bytas ut eftersom det nya avtalet inte garanterar knäns kompabilitet med andra leverantörers delar. Vad som gäller för gränssnittet mellan vad och fot är fortfarande oklart, förmodligen kommer det att vara möjligt att lösa med specialutvecklad middleware. En workaround bestående av rullstol är en möjlighet.

Patienten bytte för ett år sedan till öppna höfter. Hittills har patienten kunnat använda höfterna någorlunda väl med hjälp av information från diverse Internetforum men eftersom uppdateringar till dem inte har släppts på några år kommer dessa förmodligen att behöva bytas ut. Ett alternativ, för att hålla nere kostnader, är att dela på en jättestor höft ute i molnet.

Patienten har under hösten haft problem med att inköpet av nya händer brast i kravställningen av antal fingrar varför greppförmågan blivit lidande. Upphandling av ytterligare fingrar är pågående men man utreder möjligheten att utveckla egna.

Hoppas att ni hade en lika trevlig midsommar!

--

Stefan Pettersson

Jobbannons: konsult IT-säkerhet

...fast det kanske är bättre om ni tittar på den riktiga annonsen på Monster (inte uppe längre).

--

Stefan Pettersson

SL:s tilläggsavgifter är för låga

Från dagens insändare i Metro (taget från deras PDF):

--

Stefan Pettersson

Säkerhetsrelaterade citat

Always code as if the guy who ends up maintaining your code will be a violent psychopath who knows where you live. -John F. Woods

There are two kinds of cryptography in this world: cryptography that will stop your kid sister from reading your files, and cryptography that will stop major governments from reading your files. This book is about the latter. - Preface to Applied Cryptography by Bruce Schneier

Passwords are like toothbrushes; change them every two months and don't share them with your friends. -Okänd

Att ha en dator uppkopplad mot Internet är som att ha en generös urringning, man får förvänta sig att folk tittar men man ska inte behöva stå ut med att de tallar. -En vän drar paralleller till portscanning

Trust management is supposed to be an incredibly vague and provocative term invented by Matt Blaze. I don't know whether he intended it that way, but it comes natural to him. -Joan Feigenbaum, AT&T Labs

The computer industry is the only industry that is more fashion-driven than womens-fashion. Maybe I'm an idiot, but I have no idea what anyone is talking about. -Oracle-Larry om "Molnet"

Cookie authentication takes something youre going to forget and turns it into something youre going to lose. -Ryan Russel

The Unsafe Use of User Input goblin lurks just around every equals sign, wating to fling your deepest darkest diary entries at unsuspecting passers-by. -Mike Tracy

Read the specification like the Devil reads the Bible. -Heikki Kortti

The entire IT security industry is an accident: an artifact of how the computer industry developed. -Bruce Schneier

You bring me a select group of 10 hackers and within 90 days, I'll bring this country to its knees. -Jim Settle, Former Director, FBI Computer Crime Squad

SSL gives no security guarantees that are relevant for e-commerce. Still, users feel more secure. -Dr. Richard Walton, former director of CESG

Digital certificates provide no actual security for electronic commerce; it's a complete sham. -Bruce Schneier, Secrets & Lies

You know you are in a distributed system when the failure of a computer you didn't even know existed can render your own computer unusable. -Leslie Lamport

For systems A and B, A deceives B iff A possesses some character C with proper function F, and B possesses a mechanism C* with the proper function F* of producing representations, such that the proper function of C is to cause C* to fail to perform F* by causing C* to form false representations, and C does so in virtue of performing F, and B's falsely representing enables some feature of A to perform its proper function. -David Livingstone Smith definition of "deception"

Some people, when confronted with a problem, think 'I know, I'll use regular expressions.' Now they have two problems. -Jamie Zawinski, in comp.emacs.xemacs

/* You are not expected to understand this. */ -Comment in UNIX source by Ken Thompson

Reliable software does what it is supposed to. Secure software does what it is supposed to, and nothing else. -Ivan Arce

It was mathematically proved decades ago that it is impossible -- not an engineering impossibility, not technologically impossible, but the 2+2=3 kind of impossible. -Bruce Schneier on the feasability of creating a perfect antivirus

The problem with bad security is that it looks exactly the same as good security. -Bruce Schneier

The entire security of a cryptographic algorithm should be based exclusively on the confidentiality of its key, rather than the confidentiality of the algorithm. -August Kerckhoff (1835-1903)

If you spend more on coffee than on IT security, then you will be hacked. What's more, you deserve to be hacked. -Richard Clarke, Former U.S. Cybersecurity Tsar

Whoever thinks his problems can be solved using cryptography, doesn't understand his problem and doesn't understand cryptography. -Roger Needham or Butler Lampson

Your code is always wobblying on top of a quite large pile of software. -Gary McGraw

Put all your eggs in one basket -- and watch that basket! -Mark Twain, The Tragedy of Pudd'nhead Wilson

Don't make failure less likely, make failure less meaningful. -Dan Geer, Silver Bullet podcast

Those who do not understand UNIX are condemned to reinvent it, poorly. -Henry Spencer, 1987

It's against all doctrine, but as the general reminds me, doctrine is the last refuge of the unimaginative. -Godfather, Generation Kill

--

Stefan Pettersson

Hoppsan...

Det är ingen censur, den kommer tillbaka senare.

--

Stefan Pettersson

Gästblogg: Vem äger din dator?

I den bästa av världar har man full insyn i hur både hårdvara och programvara är uppbyggd samt får fritt modifiera, förändra och anpassa den efter sitt eget behov. Så är det tyvärr sällan även om man tycker sig att man har köpt en produkt från en tillverkare. Allt oftare så har man betalt för en tjänst som man har mycket liten inflytande över hur den ska vara utformad och hur den får användas. Detta är en ökande trend.

Vi ser tillbaks i tiden till stordator-eran då IBM var den dominerande giganten. Både maskiner och mjukvara licensierades från IBM och man betalade för hur mycket som kombinationen maskin och mjukvara presterade. Det fanns få alternativ och det var krångligt att byta, IBM hade ett defacto monopol.

Denna dominans började brytas av inbrytningen från nya system, först minidatorer som körde t ex VMS från DEC, sedan det vi idag kallar servrar med främst olika varianter på UNIX som OS. Det var just på de idag nämnda sevrarna som hårdvara och mjukvara blev allt mer oberoende av varandra. Man kunde och kan köra ett flertal olika OS från olika leverantörer och programmen kom från en uppsjö programhus. Det vanliga blev att man ägde sin server, sitt OS, sina program och i och med det även hade full kontroll över sin data.

PC-generationen blev nära nog ett steg tillbaks genom Microsofts dominans på skrivborden men som användare har man åtminstone rättighet att förändra och anpasssa hårdvaran och fritt välja vilken mjukvara man vill installera. Datan är även den under din kontroll.

Så varför ställer jag den inledande frågan?

En ny generation är på väg in, på engelska talas det om devices, kanske benämns de nya "datorerna" bäst som konsoler. Genom den allt mer spridda möjligheten till att alltid vara uppkopplad mot Internet så skapas möjligheten till en terminal som kan kontrolleras och ändå uppfatas som "fri" genom att man alltid genom konsolen kommer åt den mjukvara som tillhandahålls av leverantören. Vad jag ser framför mig är allt kraftfullare terminaler så som iPhone, iPad och motsvarande Androidenheter som kan göra det mesta vanligt folk vill. Här blir helt plötsligt frågorna i början relevanta.

Tag exempelvis en iPhone, Apple styr helt över den hårdvara som ingår, detta kan verka naturligt för en telefon men nästa steg är iPad och kanske enheten som kommer efter som är än mer datorlik. Vidare kontrollerar Apple helt vad du kan installera på din enhet, kan närsomhelst dra in tillgången till en applikation med hänvisning till att den är opassande eller bryter mot Apples regler. Ett bra exempel är den applikation som låg i topp bland nedladdade applikationer i Italien, i den kunde man lyssna på Mussolinis tal. Detta är knappast en berömvärd applikation och det är lätt att känna sympati för åtgärden att dra in den. Men om man drar ut tanken ett steg till, du använder din iPad till att läsa morgontidningen i din tidningsapplikation som du hämtat och betalt för via AppStore. Den dag din morgontidning bestämmer sig för att ha en reportageserie kring abort så är det helt möjligt att detta kan censureras, allt enlighet de moralregler som gäller i USA. kommer detta hända? Jag vet inte men det är iallafall helt möjligt i den nya helt uppkopplade och integrerade värd som erbjuds först och främst av Apple.

Så PC är dö, leve arvtagaren konsollen, vem som nu äger den och bestämmer vad den ska visa... Läs gärna inlägget på Financial Times som tar upp faran med kontroll över hela kedjan från producent till konsument.

--

Michael Geller