Perverterade incitament i Postkodslotteriet

(Publicerad 2009-11-23)

En sårbarhet i Postkodslotteriets Tittarfråga har under en tid utnyttjats av ett fåtal personer för att vinna en massa pengar. Som vanligt är incitamenten dåligt anpassade.

Aftonbladet publicerade igår artikeln Proffsspelarna blåser tittarna om personer som använder särskilda strategier för att öka sina vinstchanser i Postkodlotteriets tittarfråga.

Tävlingen

Tittarfrågan är en, oftast väldigt enkel, fråga med fyra svarsalternativ som visas under varje program. Om du tror att du har rätt svar och vill tävla ringer du 099-313 30 och har du tur kommer du igenom slumpvalet och får svara på Tittarfrågan. Därefter kommer ytterligare tre frågor. Vinnaren är den som snabbast svarat rätt på de tre ytterligare frågorna. (Beskrivningen är hämtad från Aftonbladets artikel.)

Hur man vinner

Strategin för att vinna är enkel; när frågan visas ringer du tillräckligt mycket för att komma fram till de tre frågorna, kollar upp svaren med Google och memorerar dem. Därefter ringer du upprepade gånger och varje gång du kommer fram till frågorna svarar du så fort som möjligt, med bara tre frågor räcker det förmodligen med frågans första stavelse. (Man får anta att svarsalternativens ordning inte är slumpmässig.)

En mycket enkel och, uppenbarligen, effektiv strategi. Men, även om personerna inte bryter mot varken några lagar eller regler så kan nog de flesta vara överrens om att det inte är "fair play".

Varför är det så här då?

Vem drabbas av det här? Vanliga tittare; de som ringer en eller ett par gånger och hoppas på att ha tur. De har inte en chans när det finns strateger med i spelet. Vad kan jag som vanlig tittare göra åt saken då? Inget, möjligen kan jag bojkotta Postkodlotteriet eller hela TV 4 men det är bara naivt, gör inget för att förbättra läget och leder dessutom till att jag inte kan vara med i spelet jag ville spela från första början.

TV 4 då, lider de av det här på något sätt? Nej, inte alls, de har endast två avsikter med Tittarfrågan och det är att (1) få en del av de 9,90 kr som det kostar att ringa och att (2) få högre tittarsiffror (som i o f leder till inkomster på andra sätt). Om man gör det sannolika antagandet att de två strateger som verkar dominera vinnarlistan inte skulle spela alls om de inte kunde vara relativt säkra på att vinna så leder det bara till att TV 4 faktiskt tjänar mer pengar.

(I sammanhanget är det förmodligen bara en spottstyver. Trots detta verkar de agera för att mörka det hela genom att inte publicera namnen på vinnare. Detta behöver dock inte vara i vinstsyfte utan kanske för att slippa behöva designa om sitt kassa system.)

Det här är ett klockrent exempel på perveterade incitament; den part som har bäst möjlighet att göra något åt problemet är inte de som får lida för det.

Jag kan inte nog understryka hur viktig ovanstående paragraf är, om du vill läsa mer om problemet rekommenderar jag Ross Andersons sida om ekonomi och säkerhet.

Några (svagt genomtänkta) förslag på vad TV 4 skulle kunna göra för att avhjälpa problemet:

--

Stefan Pettersson

En sårbarhet i Postkodslotteriets Tittarfråga har under en tid utnyttjats av ett fåtal personer för att vinna en massa pengar. Som vanligt är incitamenten dåligt anpassade.

Aftonbladet publicerade igår artikeln Proffsspelarna blåser tittarna om personer som använder särskilda strategier för att öka sina vinstchanser i Postkodlotteriets tittarfråga.

Tävlingen

Tittarfrågan är en, oftast väldigt enkel, fråga med fyra svarsalternativ som visas under varje program. Om du tror att du har rätt svar och vill tävla ringer du 099-313 30 och har du tur kommer du igenom slumpvalet och får svara på Tittarfrågan. Därefter kommer ytterligare tre frågor. Vinnaren är den som snabbast svarat rätt på de tre ytterligare frågorna. (Beskrivningen är hämtad från Aftonbladets artikel.)

Hur man vinner

Strategin för att vinna är enkel; när frågan visas ringer du tillräckligt mycket för att komma fram till de tre frågorna, kollar upp svaren med Google och memorerar dem. Därefter ringer du upprepade gånger och varje gång du kommer fram till frågorna svarar du så fort som möjligt, med bara tre frågor räcker det förmodligen med frågans första stavelse. (Man får anta att svarsalternativens ordning inte är slumpmässig.)

En mycket enkel och, uppenbarligen, effektiv strategi. Men, även om personerna inte bryter mot varken några lagar eller regler så kan nog de flesta vara överrens om att det inte är "fair play".

Varför är det så här då?

Vem drabbas av det här? Vanliga tittare; de som ringer en eller ett par gånger och hoppas på att ha tur. De har inte en chans när det finns strateger med i spelet. Vad kan jag som vanlig tittare göra åt saken då? Inget, möjligen kan jag bojkotta Postkodlotteriet eller hela TV 4 men det är bara naivt, gör inget för att förbättra läget och leder dessutom till att jag inte kan vara med i spelet jag ville spela från första början.

TV 4 då, lider de av det här på något sätt? Nej, inte alls, de har endast två avsikter med Tittarfrågan och det är att (1) få en del av de 9,90 kr som det kostar att ringa och att (2) få högre tittarsiffror (som i o f leder till inkomster på andra sätt). Om man gör det sannolika antagandet att de två strateger som verkar dominera vinnarlistan inte skulle spela alls om de inte kunde vara relativt säkra på att vinna så leder det bara till att TV 4 faktiskt tjänar mer pengar.

(I sammanhanget är det förmodligen bara en spottstyver. Trots detta verkar de agera för att mörka det hela genom att inte publicera namnen på vinnare. Detta behöver dock inte vara i vinstsyfte utan kanske för att slippa behöva designa om sitt kassa system.)

Det här är ett klockrent exempel på perveterade incitament; den part som har bäst möjlighet att göra något åt problemet är inte de som får lida för det.

Jag kan inte nog understryka hur viktig ovanstående paragraf är, om du vill läsa mer om problemet rekommenderar jag Ross Andersons sida om ekonomi och säkerhet.

Några (svagt genomtänkta) förslag på vad TV 4 skulle kunna göra för att avhjälpa problemet:

- Inför en obligatorisk betänketid på 5+n sekunder (där n är slumpmässig mellan 0 och 2 sekunder) efter att svarsalternativen lästs upp.

- Skippa modellen med tre statiska frågor och utnyttja istället den enorma bank med enkla och medelsvåra frågor som programmet borde ha tillgång till. Att läsa in frågorna borde vara ett mindre problem.

- Att slumpa fram ordningen på svarsalternativen är ingen självstående lösning på problemet och meningslös i samband med obligatorisk betänketid men kan säkert skydda mot andra attacker.

- Eventuellt skulle någon form av gräns på antal samtal eller samtal per tidsenhet införas men det ligger knappast i bolagets intresse.

--

Stefan Pettersson

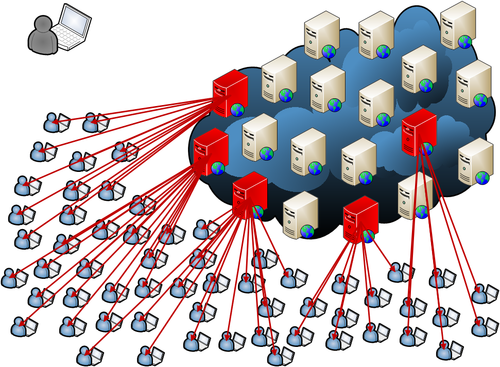

Tre grundläggande steg för att hamna i ett botnät

(Publicerad 2009-11-20)

Network World har nyss släppt artikeln 3 Basic Steps to Avoid Joining a Botnet, tipsen är som följer (fritt översatt):

Så, tre grundläggande steg för att hamna i ett botnät:

Trevlig helg i alla fall!

--

Stefan Pettersson

Network World har nyss släppt artikeln 3 Basic Steps to Avoid Joining a Botnet, tipsen är som följer (fritt översatt):

- Patcha systemet och håll antivirusprogrammet uppdaterat.

- Använd de senaste versionerna av webbläsare.

- Var lite mer försiktig när du får länkar eller bifogade filer.

Så, tre grundläggande steg för att hamna i ett botnät:

- Installera Windows XP, skippa gärna ett servicepack för bättre effekt men det är inte nödvändigt.

- Installera massor av program, som minst följande; Quicktime, Adobe Acrobat, Adobe Flash, WinAmp, RealPlayer, Java RE och Microsoft Office.

- Öppna Internet Explorer 6 och ge dig ut och surfa som vanligt. Det kanske tar tio minuter, det kanske tar fyra månader, men snart så är du med i botgänget.

Trevlig helg i alla fall!

--

Stefan Pettersson

Att förstå bedrägerioffer

(Publicerad 2009-11-18)

Säkerhetsforskarlaget på Cambridge har värpt ännu ett guldägg.

Tillsammans med en av personerna bakom den brittiska TV-serien The Real Hustle ("Syna bluffen" i svensk TV) har Frank Stajano författat rapporten Understanding scam vicitims: seven principles for systems security (pdf).

Sammanfattningen av rapporten lyder:

The success of many attacks on computer systems can be traced back to the security engineers not understanding the psychology of the system users they meant to protect. We examine a variety of scams and “short cons” that were investigated, documented and recreated for the BBC TV programme The Real Hustle and we extract from them some general principles about the recurring behavioural patterns of victims that hustlers have learnt to exploit.

Rapporten tar bland annat upp det klassiska "spelet" Monte (Youtube-film) som t ex förekommer på Drottninggatan utanför riksdagshuset. Denna och ett gäng andra bedrägerier beskrivs och i rapportens andra halva kopplas sju principer som bedragarna använder för att kunna blåsa sina offer. De sju principerna är som följer:

1. The Distraction principle

Medan du är distraherad av vad som intresserar dig kan bedragare göra vad de vill mot dig och du kommer inte att märka det.

2. The Social Compliance principle

Samhället tränar personer till att inte ifrågasätta auktoriteter. Bedragare utnyttjar denna "minskning av misstänksamhet" för att få dig att göra som de vill.

3. The Herd principle

Även misstänksamma offer sänker guarden när alla andra i närheten verkar dela samma risker. Säker i flocken? Inte om alla konspirerar emot dig.

4. The Dishonesty principle

Allt illegalt du gör kommer att användas emot dig av bedragaren vilket gör det svårare för dig att söka hjälp från myndigheterna när du inser att du blivit lurad.

5. The Deception principle

Saker och personer är inte alltid vad de verkar vara. Bedragare vet hur de ska manipulera dig att tro att de verkligen är det.

6. The Need and Greed principle

Dina behov och önskningar gör dig sårbar. Så snart en bedragare vet vad du verkligen vill ha kan de enkelt manipulera dig.

7. The Time principle

När du ska fatta ett viktigt beslut under tidspress använder du en annorlunda beslutsstrategi. Bedragare styr dig mot en strategi som involverar mindre resonemang.

Stefan och Armanijackorna

Minns ni Stefan? Han som köpte tre skinnjackor av en "Italienare" på en bensinmack och insåg (med frugans hjälp) att de var (rejält dåliga) piratkopior först efter att han betalat 2 000 spänn för dem.

I det fallet utnyttjade bedragaren främst "The Need and Greed principle"; Stefan sade ju själv att han "blev bara begeistrad av att få så mycket märkesgrejor för så lite". Vidare gjorde jag antagandet att det hela gjordes under viss tidspress för att Stefan skulle ha begränsat med tid för att autentisera jackorna, ringa frugan, etc. Alltså "The Time principle". Naturligtvis passar också "The Deception principle".

Dessutom skulle man kunna applicera "The Dishonesty principle". Även om Stefan inte gör sig skyldig till ett brott i Sverige (i Italien hade det inneburit rejäla böter) så är det förstås inte helt kosher att köpa svindyra jackor billigt vid bensinmackar mitt i natten.

Uppdatering @ 13:24

Om det är något man ska ta med sig från rapporten så är det:

[...] it is naive and pointless just to lay the blame on the users and whinge that "the system I designed would be secure if only users were less gullible"; instead, the successful security designer seeking a robust solution will acknowledge the existence of these vulnerabilities as an unavoidable consequence of human nature and will actively build safeguards that prevent their exploitation.

--

Stefan Pettersson

Säkerhetsforskarlaget på Cambridge har värpt ännu ett guldägg.

Tillsammans med en av personerna bakom den brittiska TV-serien The Real Hustle ("Syna bluffen" i svensk TV) har Frank Stajano författat rapporten Understanding scam vicitims: seven principles for systems security (pdf).

Sammanfattningen av rapporten lyder:

The success of many attacks on computer systems can be traced back to the security engineers not understanding the psychology of the system users they meant to protect. We examine a variety of scams and “short cons” that were investigated, documented and recreated for the BBC TV programme The Real Hustle and we extract from them some general principles about the recurring behavioural patterns of victims that hustlers have learnt to exploit.

Rapporten tar bland annat upp det klassiska "spelet" Monte (Youtube-film) som t ex förekommer på Drottninggatan utanför riksdagshuset. Denna och ett gäng andra bedrägerier beskrivs och i rapportens andra halva kopplas sju principer som bedragarna använder för att kunna blåsa sina offer. De sju principerna är som följer:

1. The Distraction principle

Medan du är distraherad av vad som intresserar dig kan bedragare göra vad de vill mot dig och du kommer inte att märka det.

2. The Social Compliance principle

Samhället tränar personer till att inte ifrågasätta auktoriteter. Bedragare utnyttjar denna "minskning av misstänksamhet" för att få dig att göra som de vill.

3. The Herd principle

Även misstänksamma offer sänker guarden när alla andra i närheten verkar dela samma risker. Säker i flocken? Inte om alla konspirerar emot dig.

4. The Dishonesty principle

Allt illegalt du gör kommer att användas emot dig av bedragaren vilket gör det svårare för dig att söka hjälp från myndigheterna när du inser att du blivit lurad.

5. The Deception principle

Saker och personer är inte alltid vad de verkar vara. Bedragare vet hur de ska manipulera dig att tro att de verkligen är det.

6. The Need and Greed principle

Dina behov och önskningar gör dig sårbar. Så snart en bedragare vet vad du verkligen vill ha kan de enkelt manipulera dig.

7. The Time principle

När du ska fatta ett viktigt beslut under tidspress använder du en annorlunda beslutsstrategi. Bedragare styr dig mot en strategi som involverar mindre resonemang.

Stefan och Armanijackorna

Minns ni Stefan? Han som köpte tre skinnjackor av en "Italienare" på en bensinmack och insåg (med frugans hjälp) att de var (rejält dåliga) piratkopior först efter att han betalat 2 000 spänn för dem.

I det fallet utnyttjade bedragaren främst "The Need and Greed principle"; Stefan sade ju själv att han "blev bara begeistrad av att få så mycket märkesgrejor för så lite". Vidare gjorde jag antagandet att det hela gjordes under viss tidspress för att Stefan skulle ha begränsat med tid för att autentisera jackorna, ringa frugan, etc. Alltså "The Time principle". Naturligtvis passar också "The Deception principle".

Dessutom skulle man kunna applicera "The Dishonesty principle". Även om Stefan inte gör sig skyldig till ett brott i Sverige (i Italien hade det inneburit rejäla böter) så är det förstås inte helt kosher att köpa svindyra jackor billigt vid bensinmackar mitt i natten.

Uppdatering @ 13:24

Om det är något man ska ta med sig från rapporten så är det:

[...] it is naive and pointless just to lay the blame on the users and whinge that "the system I designed would be secure if only users were less gullible"; instead, the successful security designer seeking a robust solution will acknowledge the existence of these vulnerabilities as an unavoidable consequence of human nature and will actively build safeguards that prevent their exploitation.

--

Stefan Pettersson

Att mäta säkerhet på Internetdagarna

(Publicerad 2009-11-06)

I veckan höll .SE sin stora, årliga konferens Internetdagarna på Folkets hus i Stockholm. En workshop hölls under rubriken "Measuring the health of the Internet".

Jag var inbjuden för att delta i rundbords-diskussionen om att mäta säkerhet. Ett sjukt svårt ämne, tyvärr. Man kan säga att forskningen på området till stor del drivs av Dan Geer. En ärrad veteran som var med under Project Athena och (bland annat) är känd för att ha sparkats från @stake efter att ha kritiserat deras största kund; Microsoft. Rapporten som resulterade i avskedet, en intervju av Gary McGraw.

I en presentation berättar Geer om hur han konfronterades med en Chief Information Security Officer från en stor Wall Street-bank. CISO:n sade "Är ni säkerhetsfolk så korkade att ni inte kan berätta för mig...":

Det är svårt att mäta säkerhet. Alla är överens om att det vore väldigt bra att kunna göra det. Det skulle leda till att vi kan kontrollera hur mycket säkerhet vi får för en viss peng, det skulle vara möjligt att kontrollera om säkerheten har blivit bättre eller sämre efter en förändring, det skulle vara en barnlek att jämföra olika system och så vidare. Framförallt; om vi kan mäta så kan vi sätta en gräns för vilken säkerhet som är tillräckligt bra och hålla oss till den. Som (svenska) kunder alltid säger; vi vill inte ha fullständig säkerhet, vi är ingen bank, vi vill ha lagom.

Mätning kräver en mätenhet och en kvantitet av detta så frågan är egentligen; vilken mätenhet ska vi använda?

Tyvärr går det inte att jämföra med att räkna pengar, mäta avstånd, väga vikter eller andra, konkreta mätningar. Säkerhet är oerhört komplext och abstrakt, det finns ingen naturlig enhet.

Vi sänker ambitionsnivån lite. Vi fokuserar på mindre system, inte en hel Bank utan kanske en applikation.

Den populäraste enheten är utan tvekan "antal upptäckta sårbarheter". Den användes till exempel av Microsoft under 2007 för att påvisa att Internet Explorer var säkrare än Firefox (pdf). Microsofts rapport möttes av en del kritik...

Tyvärr är enheten "antal upptäckta sårbarheter" pinsamt ofullständig. Många frågor väcks genast:

Vi backar och förenklar ytterligare en aning. Kan vi mäta enskilda säkerhetshål?

Om vi kan bryta ner en tänkt, komplicerad mätenhet i flera, enkla enheter som genom någon relation till varandra motsvarar den komplexa borde det underlätta. Det är lätt att se hur felbedömningar är ovanligare om mätvärdet är simpelt och väldefinierat, kanske till och med diskret. Ju fler enkla mätvärden som kombineras desto mer exakt blir i sin tur kompositvärdet.

Ett exempel på detta är Common Vulnerability Scoring System (CVSS). CVSS används för att värdera hur allvarlig en sårbarhet är genom att göra en beräkning utifrån 14 värden fördelade i tre grupper. Varje värde är diskret, det finns mellan fyra och fem alternativ för varje. Resultatet efter beräkningen av CVSS är ett värde mellan 0 och 10 och en "CVSS-vektor" som beskriver varje delvärde.

Jag rundar av det här innan det svävar iväg för lå(n)gt. Området är svårt och, åtminstone jag, känner att det verkar rätt hopplöst. Lyckligtvis är det inte såna som jag som arbetar med det. Jag kommer att fortsätta på ämnet en uppföljande post.

Trevlig helg!

--

Stefan Pettersson

I veckan höll .SE sin stora, årliga konferens Internetdagarna på Folkets hus i Stockholm. En workshop hölls under rubriken "Measuring the health of the Internet".

Jag var inbjuden för att delta i rundbords-diskussionen om att mäta säkerhet. Ett sjukt svårt ämne, tyvärr. Man kan säga att forskningen på området till stor del drivs av Dan Geer. En ärrad veteran som var med under Project Athena och (bland annat) är känd för att ha sparkats från @stake efter att ha kritiserat deras största kund; Microsoft. Rapporten som resulterade i avskedet, en intervju av Gary McGraw.

I en presentation berättar Geer om hur han konfronterades med en Chief Information Security Officer från en stor Wall Street-bank. CISO:n sade "Är ni säkerhetsfolk så korkade att ni inte kan berätta för mig...":

- Hur säker jag är?

- Om jag har det bättre i år än vid samma tid förra året?

- Om jag spenderar rätt mängd pengar på säkerhet?

- Hur jag har det i jämförelse med andra i branschen?

Det är svårt att mäta säkerhet. Alla är överens om att det vore väldigt bra att kunna göra det. Det skulle leda till att vi kan kontrollera hur mycket säkerhet vi får för en viss peng, det skulle vara möjligt att kontrollera om säkerheten har blivit bättre eller sämre efter en förändring, det skulle vara en barnlek att jämföra olika system och så vidare. Framförallt; om vi kan mäta så kan vi sätta en gräns för vilken säkerhet som är tillräckligt bra och hålla oss till den. Som (svenska) kunder alltid säger; vi vill inte ha fullständig säkerhet, vi är ingen bank, vi vill ha lagom.

Mätning kräver en mätenhet och en kvantitet av detta så frågan är egentligen; vilken mätenhet ska vi använda?

Tyvärr går det inte att jämföra med att räkna pengar, mäta avstånd, väga vikter eller andra, konkreta mätningar. Säkerhet är oerhört komplext och abstrakt, det finns ingen naturlig enhet.

Vi sänker ambitionsnivån lite. Vi fokuserar på mindre system, inte en hel Bank utan kanske en applikation.

Den populäraste enheten är utan tvekan "antal upptäckta sårbarheter". Den användes till exempel av Microsoft under 2007 för att påvisa att Internet Explorer var säkrare än Firefox (pdf). Microsofts rapport möttes av en del kritik...

Tyvärr är enheten "antal upptäckta sårbarheter" pinsamt ofullständig. Många frågor väcks genast:

- Hur många letade?

- Hur länge letade de?

- Hur duktiga var de?

- Hur stort är systemet?

- Hur komplext är systemet?

- Var slutar systemet?

- Hur allvarliga var sårbarheterna?

- Hur svåra är sårbarheterna att utnyttja?

- Under hur lång tid gick de att utnyttja?

- Kommer nya sårbarheter att introduceras? Vad gäller för dessa?

- ...

Vi backar och förenklar ytterligare en aning. Kan vi mäta enskilda säkerhetshål?

Om vi kan bryta ner en tänkt, komplicerad mätenhet i flera, enkla enheter som genom någon relation till varandra motsvarar den komplexa borde det underlätta. Det är lätt att se hur felbedömningar är ovanligare om mätvärdet är simpelt och väldefinierat, kanske till och med diskret. Ju fler enkla mätvärden som kombineras desto mer exakt blir i sin tur kompositvärdet.

Ett exempel på detta är Common Vulnerability Scoring System (CVSS). CVSS används för att värdera hur allvarlig en sårbarhet är genom att göra en beräkning utifrån 14 värden fördelade i tre grupper. Varje värde är diskret, det finns mellan fyra och fem alternativ för varje. Resultatet efter beräkningen av CVSS är ett värde mellan 0 och 10 och en "CVSS-vektor" som beskriver varje delvärde.

Jag rundar av det här innan det svävar iväg för lå(n)gt. Området är svårt och, åtminstone jag, känner att det verkar rätt hopplöst. Lyckligtvis är det inte såna som jag som arbetar med det. Jag kommer att fortsätta på ämnet en uppföljande post.

Trevlig helg!

--

Stefan Pettersson

Offentlig verksamhet har i flera fall sämre beredskap än privat verksamhet

(Publicerad 2009-10-30)

Igår fick vi se två DDoS-angrepp mot dels Basefarm (vilket drabbade media), men också mot Polisen. Människor har en förväntan om att offentlig verksamhet med stora behov av säkerhet också har det, men i praktiken är nog denna offentlig verksamhet snarare sämre skyddad än privat.

Ämnet är bekant för bloggens följare sedan tidigare. Vi har under flera år levt med en undermåligt skyddad offentlig verksamhet. Uppbyggnaden som finns i Sverige bygger på att myndigheterna själva visar intresse av att ta till sig information från bl.a. SITIC. Men det finns ingen kravställning och konsekvenserna uteblir när revision efter revision visar hur säkerheten brister.

DDoS-angrepp har exempelvis onlinespelsbranschen dragits med i flera år och vet hur man hanterar. Men först nu ombeds myndigheten för samhällsberedskap att ta fram planer för hur IT-incidenter ska förebyggas och hanteras.

Här är något jag går i borgen för

Oavsett hur många utredningar man tillsätter kommer det aldrig bli bra förrän man utkräver ansvar. Informationssäkerheten behöver införas som något man bedömer verksamhetsresultatet på, från minister och neråt. En generaldirektör skall veta att om riksrevisionens granskning visar skit, så sitter han/hon löst.

Att man har SITIC och MSB som hjälper, koordinerar och skapar planer har naturligtvis ett värde, men det finns för många system där ute för att förlita sig på välvilja och reaktivt arbete. Utkräv ansvar från höga positioner - först då kommer allmänhetens förväntningar på IT-säkerhet infrias.

--

Carl-Johan "CJ" Bostorp

Igår fick vi se två DDoS-angrepp mot dels Basefarm (vilket drabbade media), men också mot Polisen. Människor har en förväntan om att offentlig verksamhet med stora behov av säkerhet också har det, men i praktiken är nog denna offentlig verksamhet snarare sämre skyddad än privat.

Ämnet är bekant för bloggens följare sedan tidigare. Vi har under flera år levt med en undermåligt skyddad offentlig verksamhet. Uppbyggnaden som finns i Sverige bygger på att myndigheterna själva visar intresse av att ta till sig information från bl.a. SITIC. Men det finns ingen kravställning och konsekvenserna uteblir när revision efter revision visar hur säkerheten brister.

DDoS-angrepp har exempelvis onlinespelsbranschen dragits med i flera år och vet hur man hanterar. Men först nu ombeds myndigheten för samhällsberedskap att ta fram planer för hur IT-incidenter ska förebyggas och hanteras.

Här är något jag går i borgen för

Oavsett hur många utredningar man tillsätter kommer det aldrig bli bra förrän man utkräver ansvar. Informationssäkerheten behöver införas som något man bedömer verksamhetsresultatet på, från minister och neråt. En generaldirektör skall veta att om riksrevisionens granskning visar skit, så sitter han/hon löst.

Att man har SITIC och MSB som hjälper, koordinerar och skapar planer har naturligtvis ett värde, men det finns för många system där ute för att förlita sig på välvilja och reaktivt arbete. Utkräv ansvar från höga positioner - först då kommer allmänhetens förväntningar på IT-säkerhet infrias.

--

Carl-Johan "CJ" Bostorp

FBI: Cyberbrottslingar har stulit 270 miljoner från amerikanska företag

(Publicerad 2009-10-27)

FBI har nu i dagarna gjort något så unikt som att gått ut med siffror på hur mycket cyberbrottslingar stulit från amerikanska företag de senaste åren. Det är inte något säkerhetsbolags uppskattningar av värdet på information, utan rena dollar som har lämnat bankkonton.

I Sverige var det för några år sedan mycket uppmärksamhet kring hur cyberbrottslingar stal pengar från Nordea-kunder. Tillvägagångssättet var phishing-mail där man stal engångskoder, och sedan använde dessa för att logga in på offrens konton och föra över pengar till andra konton. Den exakta summan av förluster offentliggjordes aldrig, men minst tvåsiffrigt antal miljoner kronor försvann.

Att Nordea drabbades på det sättet var på grund av att man var en stor bank och att Nordeas "skraplotter" var enklare att angripa än konkurrerande storbankers koddosor.

Företag drabbas också

Men nu har alltså FBI offentliggjort siffror som visar hur mycket amerikanska små och medelstora företag har förlorat genom liknande överföringar. Det har försökts stjälas $85M (cirka 575 miljoner kronor), och tjuvarna har kommit undan med strax under hälften - $40M (cirka 270 miljoner kronor).

Transaktionerna har gjorts med tillräckligt små summor för att det inte ska väcka någon misstänksamhet eller utlösa bankerna automatiska larm.

Trender

... och att det här hände var naturligtvis förutsägbart. Pengar lockar, och man tar enklaste vägen. Det finns två trender som är viktiga att notera från det här:

Inom säkerhetsvärlden är det här ett känt ämne. Exempelvis bloggade Stefan om det förra månaden här på vår blogg, och även i maj, då på OWASP Sweden-bloggen.

Vad kan jag som kund göra?

Vad rekommenderar då vi från HPS att man kan göra om man vill fortsätta använda banker online och samtidigt minska risken. Här är några konkreta råd:

Här i Sverige har exempelvis Swedbank och SEB har gjort mycket av vad som är rimligt att göra. Nämligen att använda koddosor och när man signerar transaktion så matar man in totalsumman i dosan. Hos Länsförsäkringar gör man inte det, men där kontrolleras å andra sidan applikationsflödet väldigt strikt. För mer tips för vad man kan göra rekommenderar jag att läsa Continuing Business with Malware Infected Customers.

Att ta sig runt applikationsflödet är dock ingen gigantisk utmaning - "utloggning" blir "inloggning" för angriparen.

Att signera transaktionen med summan är bra. Men då måste kunderna veta om att det är vad som händer, och vara vaksamma att summan stämmer. Har din bank det systemet är det alltså något du behöver se till att vara vaksam på. Till skillnad från hur privatpersoner blivit ersatta för sina förluster är det relativt ovanligt att företag blir det

--

Carl-Johan "CJ" Bostorp

FBI har nu i dagarna gjort något så unikt som att gått ut med siffror på hur mycket cyberbrottslingar stulit från amerikanska företag de senaste åren. Det är inte något säkerhetsbolags uppskattningar av värdet på information, utan rena dollar som har lämnat bankkonton.

I Sverige var det för några år sedan mycket uppmärksamhet kring hur cyberbrottslingar stal pengar från Nordea-kunder. Tillvägagångssättet var phishing-mail där man stal engångskoder, och sedan använde dessa för att logga in på offrens konton och föra över pengar till andra konton. Den exakta summan av förluster offentliggjordes aldrig, men minst tvåsiffrigt antal miljoner kronor försvann.

Att Nordea drabbades på det sättet var på grund av att man var en stor bank och att Nordeas "skraplotter" var enklare att angripa än konkurrerande storbankers koddosor.

Företag drabbas också

Men nu har alltså FBI offentliggjort siffror som visar hur mycket amerikanska små och medelstora företag har förlorat genom liknande överföringar. Det har försökts stjälas $85M (cirka 575 miljoner kronor), och tjuvarna har kommit undan med strax under hälften - $40M (cirka 270 miljoner kronor).

Transaktionerna har gjorts med tillräckligt små summor för att det inte ska väcka någon misstänksamhet eller utlösa bankerna automatiska larm.

Trender

... och att det här hände var naturligtvis förutsägbart. Pengar lockar, och man tar enklaste vägen. Det finns två trender som är viktiga att notera från det här:

- Cyberbrottslingar ger sig på att stjäla även från företag. Företag har ofta mer pengar än privatpersoner, så det faller naturligt att de förr eller senare blir utsatta.

- Koddosor är inte tillräckligt skydd längre. Även om många av de utsatta företagen hade konton som bara krävde användarnamn och lösenord så har även de som använt koddosor blivit utsatta.

Inom säkerhetsvärlden är det här ett känt ämne. Exempelvis bloggade Stefan om det förra månaden här på vår blogg, och även i maj, då på OWASP Sweden-bloggen.

Vad kan jag som kund göra?

Vad rekommenderar då vi från HPS att man kan göra om man vill fortsätta använda banker online och samtidigt minska risken. Här är några konkreta råd:

- Datorn som används för ekonomiska transaktioner skall används enbart till det. Ingen mail, inget surfande utanför bankerna.

- Datorn ska inte vara med i företagets "domän". Tvärtom bör den stå så isolerad som möjligt, och med bra lösenord.

Här i Sverige har exempelvis Swedbank och SEB har gjort mycket av vad som är rimligt att göra. Nämligen att använda koddosor och när man signerar transaktion så matar man in totalsumman i dosan. Hos Länsförsäkringar gör man inte det, men där kontrolleras å andra sidan applikationsflödet väldigt strikt. För mer tips för vad man kan göra rekommenderar jag att läsa Continuing Business with Malware Infected Customers.

Att ta sig runt applikationsflödet är dock ingen gigantisk utmaning - "utloggning" blir "inloggning" för angriparen.

Att signera transaktionen med summan är bra. Men då måste kunderna veta om att det är vad som händer, och vara vaksamma att summan stämmer. Har din bank det systemet är det alltså något du behöver se till att vara vaksam på. Till skillnad från hur privatpersoner blivit ersatta för sina förluster är det relativt ovanligt att företag blir det

--

Carl-Johan "CJ" Bostorp

Sundsvall 42

(Publicerad 2009-10-16)

Tillbaka från Sundsvalls årliga konferens Sundsvall 42. Materialet online.

Mitt bidrag Murphys onda tvilling finns att ladda ner här (pdf). Presentationen finns att kolla online på Prezi.

Presentationen ingick i utvecklings-tracket (B.6, 10:00-10:40 på torsdagen) och fokuserade på sju stycken fundamentala principer för hur säkra system ska designas:

--

Stefan Pettersson

Tillbaka från Sundsvalls årliga konferens Sundsvall 42. Materialet online.

Mitt bidrag Murphys onda tvilling finns att ladda ner här (pdf). Presentationen finns att kolla online på Prezi.

Presentationen ingick i utvecklings-tracket (B.6, 10:00-10:40 på torsdagen) och fokuserade på sju stycken fundamentala principer för hur säkra system ska designas:

- Minimize attack surface.

- Don't mix code and data.

- Security features != secure features.

- Fail safe.

- Minimize feedback.

- Use least privilege.

- Never trust external systems.

--

Stefan Pettersson

Rumpbomben som får en att undra

(Publicerad 2009-10-08)

Frankrikes nationella underrättelsetjänst tycks anse att det är en bra idé att införa helkroppsröntgen på flygplatser. Detta sedan det för nån månad sedan skett ett mordförsök med en ”rumpbomb”. Men de kan väl aldrig mena allvar?

Efter ett mordförsök med en "rumpbomb" får vi nu alltså se hur långt gångna förslagen kan vara. Att införa helkroppsröntgen är väl förvisso att föredra framför fullständiga kroppsbesiktning i det här fallet, men är de verkligen seriösa med förslaget?

I augusti var "Feed Over E-mail" en världsnyhet. Jag bloggade om det, och P3 Nyheter intervjuade mig. Min ståndpunkt var kort att det handlade snarare om politik än något som skulle kunna göra en praktisk skillnad för den stora massan.

Liknande tror jag det är med den här storyn. Det *kan* bara inte vara så att fransmännens underrättelsetjänst är så dumma. Bruce Schneier sammanfattade argumenten mot idén redan innan den kommit ut:

Jag har ett förslag: En sidoeffekt från röntgen här vore att man skulle se alla som försöker smuggla knark genom att svälja en större mängd små ”gummibollar”, var och en med bara några gram knark. Det är i praktiken ett långt större problem än människor som stoppar upp sprängmedel. Betydligt vanligare förekommande.Och vad är enklast att få folk att acceptera: att de ska bli kränkta i jakten på knark - något som är långt borta från Svensson-vardagen - eller att de ska bli skyddade från att bli sprängda i luften?

Edit: Det kan förstås också vara ytterligare ett exempel av Cover Your Ass (pun intended), att de helt enkelt inte är seriösa med förslaget utan mest vill ha något att visa på om något nånsin skulle hända som hade kunnat upptäckas med en helkroppsröntgen.

--

Carl-Johan "CJ" Bostorp

Frankrikes nationella underrättelsetjänst tycks anse att det är en bra idé att införa helkroppsröntgen på flygplatser. Detta sedan det för nån månad sedan skett ett mordförsök med en ”rumpbomb”. Men de kan väl aldrig mena allvar?

Efter ett mordförsök med en "rumpbomb" får vi nu alltså se hur långt gångna förslagen kan vara. Att införa helkroppsröntgen är väl förvisso att föredra framför fullständiga kroppsbesiktning i det här fallet, men är de verkligen seriösa med förslaget?

I augusti var "Feed Over E-mail" en världsnyhet. Jag bloggade om det, och P3 Nyheter intervjuade mig. Min ståndpunkt var kort att det handlade snarare om politik än något som skulle kunna göra en praktisk skillnad för den stora massan.

Liknande tror jag det är med den här storyn. Det *kan* bara inte vara så att fransmännens underrättelsetjänst är så dumma. Bruce Schneier sammanfattade argumenten mot idén redan innan den kommit ut:

- Man får inte plats med så mycket sprängmedel, så det kan inte bli någon stor detonation

- Att detonera en sådan bomb är problematiskt

- Den mänskliga kroppen kommer ta upp en stor del av explosionen (tänk på någon som slänger sig över en granat för att rädda sina kompisar)

Jag har ett förslag: En sidoeffekt från röntgen här vore att man skulle se alla som försöker smuggla knark genom att svälja en större mängd små ”gummibollar”, var och en med bara några gram knark. Det är i praktiken ett långt större problem än människor som stoppar upp sprängmedel. Betydligt vanligare förekommande.Och vad är enklast att få folk att acceptera: att de ska bli kränkta i jakten på knark - något som är långt borta från Svensson-vardagen - eller att de ska bli skyddade från att bli sprängda i luften?

Edit: Det kan förstås också vara ytterligare ett exempel av Cover Your Ass (pun intended), att de helt enkelt inte är seriösa med förslaget utan mest vill ha något att visa på om något nånsin skulle hända som hade kunnat upptäckas med en helkroppsröntgen.

--

Carl-Johan "CJ" Bostorp

Firefox skyddar mot XSS

(Publicerad 2009-10-07)

Mozilla har börjat införa content security policy (CSP) i webbläsaren Firefox. CSP ger utvecklare möjlighet att skydda sina besökare mot cross-site scripting.

John Wilander (Omegapoint/OWASP Sweden) pratade om vitlistning av script med Computer Sweden i våras och gissade där att Mozilla skulle vara först ut med en lösning. I somras visade det sig att han verkade ha rätt och nu är CSP på väg att rullas ut med Firefox.

Hur det fungerar

Beskrivningen som ges i dagens TechWorld är en bra analogi. Det handlar om en innehållsdeklaration. När webbläsaren kontaktar en webbserver och hämtar en sida fås också en lista på vilka script som ska ingå:

Vi har det här scriptet för att styra vårt menysystem, vi har det här scriptet för att hålla koll på besökarantal och dessutom det här för att anpassa sidan efter din webbläsare. Det är allt.

Anta att samma sida har en sårbarhet där andra besökare kan injicera javascript i innehållet t ex via en kommentarfunktion på en blogg. Trots att en av kommentarerna innehåller javascript så kommer webbläsaren inte att köra det eftersom det inte finns med i innehållsdeklarationen. Läs mer om specifikationen här.

Content security policy ger alltså webbutvecklare möjlighet att skydda sina besökare mot cross-site scripting. I detta inkluderas alla attacker som resulterar i att script injiceras i sidor, även om det sker via t ex SQL injection vilket har varit ganska vanligt.

Överkurs

Säkerheten vilar på att en angripare inte kan modifiera innehållsdeklarationen i samband med att script injiceras i sidan. Det är ett godtagbart antagande. Om en angripare har möjlighet att ändra innehållsdeklarationen d v s HTTP-headers på vägen från servern till klienten eller direkt på servern så är cross-site scripting ett av dina mindre problem.

Det här betyder inte att det är dags att göra sig av med NoScript riktigt än. Skyddet ligger i utvecklarnas händer men attacken det skyddar mot är riktat mot besökaren.

--

Stefan Pettersson

Mozilla har börjat införa content security policy (CSP) i webbläsaren Firefox. CSP ger utvecklare möjlighet att skydda sina besökare mot cross-site scripting.

John Wilander (Omegapoint/OWASP Sweden) pratade om vitlistning av script med Computer Sweden i våras och gissade där att Mozilla skulle vara först ut med en lösning. I somras visade det sig att han verkade ha rätt och nu är CSP på väg att rullas ut med Firefox.

Hur det fungerar

Beskrivningen som ges i dagens TechWorld är en bra analogi. Det handlar om en innehållsdeklaration. När webbläsaren kontaktar en webbserver och hämtar en sida fås också en lista på vilka script som ska ingå:

Vi har det här scriptet för att styra vårt menysystem, vi har det här scriptet för att hålla koll på besökarantal och dessutom det här för att anpassa sidan efter din webbläsare. Det är allt.

Anta att samma sida har en sårbarhet där andra besökare kan injicera javascript i innehållet t ex via en kommentarfunktion på en blogg. Trots att en av kommentarerna innehåller javascript så kommer webbläsaren inte att köra det eftersom det inte finns med i innehållsdeklarationen. Läs mer om specifikationen här.

Content security policy ger alltså webbutvecklare möjlighet att skydda sina besökare mot cross-site scripting. I detta inkluderas alla attacker som resulterar i att script injiceras i sidor, även om det sker via t ex SQL injection vilket har varit ganska vanligt.

Överkurs

Säkerheten vilar på att en angripare inte kan modifiera innehållsdeklarationen i samband med att script injiceras i sidan. Det är ett godtagbart antagande. Om en angripare har möjlighet att ändra innehållsdeklarationen d v s HTTP-headers på vägen från servern till klienten eller direkt på servern så är cross-site scripting ett av dina mindre problem.

Det här betyder inte att det är dags att göra sig av med NoScript riktigt än. Skyddet ligger i utvecklarnas händer men attacken det skyddar mot är riktat mot besökaren.

--

Stefan Pettersson

Autentisera transaktionen inte personen

(Publicerad 2009-09-23)

Under konferensen i Polen i maj i år bloggade jag om hur bankernas tvåfaktorsautentisering borde göras. Schneier är lite bättre på att förklara...

Allas vår Bruce bloggade igår om Hacking Two-Factor Authentication och pratar specifikt om bankernas användning av tvåfaktorsautentisering. Det centrala budskapet är:

We have to stop trying to authenticate the person; instead, we need to authenticate the transaction.

Det är precis det här jag pratade om på OWASP Swedens blogg (även om jag inte var tillräckligt skärpt för att få ur mig frasen i rubriken ovan) som vi gästade under konferenserna i Polen i våras.

[...] Om alla tre värden ingår i checksumman (från, till, summa) och det framgår tydligt i bankdosan vad det är du fyller i så att det står "Mottagarkonto:" istället för "SÄKKOD #3" eller liknande (som i dagens) blir det svårare att lura en användare. Man ska märka att man gör fel "hey, det här är inte min mammas kontonummer". Det är en större tröskel att slå in den där "verifieringskoden" när det står "Mottagarkonto:" på dosan.

Det är svårt att prata om sådana här saker på ett koncist och förståeligt sätt. Bruce är en av de bästa på det. Om du inte har sett honom tala tidigare och har en timme över, kolla in The Future of the Security Industry: IT is Rapidly Becoming a Commodity från OWASP Minneapolis den 24 augusti.

--

Stefan Pettersson

Under konferensen i Polen i maj i år bloggade jag om hur bankernas tvåfaktorsautentisering borde göras. Schneier är lite bättre på att förklara...

Allas vår Bruce bloggade igår om Hacking Two-Factor Authentication och pratar specifikt om bankernas användning av tvåfaktorsautentisering. Det centrala budskapet är:

We have to stop trying to authenticate the person; instead, we need to authenticate the transaction.

Det är precis det här jag pratade om på OWASP Swedens blogg (även om jag inte var tillräckligt skärpt för att få ur mig frasen i rubriken ovan) som vi gästade under konferenserna i Polen i våras.

[...] Om alla tre värden ingår i checksumman (från, till, summa) och det framgår tydligt i bankdosan vad det är du fyller i så att det står "Mottagarkonto:" istället för "SÄKKOD #3" eller liknande (som i dagens) blir det svårare att lura en användare. Man ska märka att man gör fel "hey, det här är inte min mammas kontonummer". Det är en större tröskel att slå in den där "verifieringskoden" när det står "Mottagarkonto:" på dosan.

Det är svårt att prata om sådana här saker på ett koncist och förståeligt sätt. Bruce är en av de bästa på det. Om du inte har sett honom tala tidigare och har en timme över, kolla in The Future of the Security Industry: IT is Rapidly Becoming a Commodity från OWASP Minneapolis den 24 augusti.

--

Stefan Pettersson

Salander och hennes PowerBook

(Publicerad 2009-09-18)

Sam Sundberg på SvD nöje har skrivit en kolumn om att Lisbeth Salander är osannolik av flera anledningar, bland annat för att hon väljer att köra Mac.

Artikeln Datorn sabbar pusslet Salander publicerades 17:12 igår (torsdags) kväll. Tidigt i morse var den redan uppe i 300 kommentarer från upprörda Mac-användare som kände sig angripna.

I stora drag tar artikeln upp två punkter:

Lisbeth Salander är tillbaka på vita duken, och med henne en av de mest osannolika fiktiva hackers som någonsin skapats. Konkurrensen är i och för sig hård. Medan verkliga hackers brukar se ut ungefär som Gottfrid Svartholm Warg spelas filmhackers av Sandra Bullock (The Net), Angelina Jolie (Hackers), Carrie- Anne Moss (The Matrix) och Keanu Reeves (The Matrix).

och

Problemet är bara Salanders datorpreferenser. Att se en elithacker sitta och knappa på en Mac är som att se Dirty Harry dödshota småtjuvar med en vattenpistol istället för en Smith & Wesson. Macar är inte datorer för hackers, det är datorer för författare, formgivare, mediepajsare och andra figurer som föredrar teknik med minimalt motstånd framför teknik med maximala möjligheter.

Gissningsvis är det den andra passagen som har bidragit till den uppretade stämningen bland SvD:s kommentarer.

Så, herr Sundberg har två postulat: riktiga hackers ser ut som Gottfrid Svartholm Warg och de använder inte Mac.

Well allow me to retort...

För er referens; Gottfrid himself. Andra kända "hackers" i sammanhanget är till exempel David Litchfield, Joanna Rutkowska (längst till vänster), Robert "rsnake" Hansen eller den här trion där killen i mitten är Samy som sänkte MySpace under 2005 (rekommenderad läsning).

Ser väl rätt normala ut?

Apple Macintosh då? Ptjaa... Googlehackern Johnny Long, naturligtvis Mac-hackarna Dino Dai Zovi och Charlie Miller (som jag har nämnt tidigare) eller kanske Bruce Potter, frontfiguren i Shmoo group.

Bekännelse: Själv är jag inte en Mac-användare, har inte ens en iPod eller -Phone. Däremot kan det väl hända att elakheter om Mac-användade kollegor slinker ur mig... Men det är bara för att Mac-användare är så lättstötta. Med all sannolikhet var det därför Sam publicerade sin artikel.

QED och trevlig helg!

--

Stefan och SÄK på HPS

Sam Sundberg på SvD nöje har skrivit en kolumn om att Lisbeth Salander är osannolik av flera anledningar, bland annat för att hon väljer att köra Mac.

Artikeln Datorn sabbar pusslet Salander publicerades 17:12 igår (torsdags) kväll. Tidigt i morse var den redan uppe i 300 kommentarer från upprörda Mac-användare som kände sig angripna.

I stora drag tar artikeln upp två punkter:

Lisbeth Salander är tillbaka på vita duken, och med henne en av de mest osannolika fiktiva hackers som någonsin skapats. Konkurrensen är i och för sig hård. Medan verkliga hackers brukar se ut ungefär som Gottfrid Svartholm Warg spelas filmhackers av Sandra Bullock (The Net), Angelina Jolie (Hackers), Carrie- Anne Moss (The Matrix) och Keanu Reeves (The Matrix).

och

Problemet är bara Salanders datorpreferenser. Att se en elithacker sitta och knappa på en Mac är som att se Dirty Harry dödshota småtjuvar med en vattenpistol istället för en Smith & Wesson. Macar är inte datorer för hackers, det är datorer för författare, formgivare, mediepajsare och andra figurer som föredrar teknik med minimalt motstånd framför teknik med maximala möjligheter.

Gissningsvis är det den andra passagen som har bidragit till den uppretade stämningen bland SvD:s kommentarer.

Så, herr Sundberg har två postulat: riktiga hackers ser ut som Gottfrid Svartholm Warg och de använder inte Mac.

Well allow me to retort...

För er referens; Gottfrid himself. Andra kända "hackers" i sammanhanget är till exempel David Litchfield, Joanna Rutkowska (längst till vänster), Robert "rsnake" Hansen eller den här trion där killen i mitten är Samy som sänkte MySpace under 2005 (rekommenderad läsning).

Ser väl rätt normala ut?

Apple Macintosh då? Ptjaa... Googlehackern Johnny Long, naturligtvis Mac-hackarna Dino Dai Zovi och Charlie Miller (som jag har nämnt tidigare) eller kanske Bruce Potter, frontfiguren i Shmoo group.

Bekännelse: Själv är jag inte en Mac-användare, har inte ens en iPod eller -Phone. Däremot kan det väl hända att elakheter om Mac-användade kollegor slinker ur mig... Men det är bara för att Mac-användare är så lättstötta. Med all sannolikhet var det därför Sam publicerade sin artikel.

QED och trevlig helg!

--

Stefan och SÄK på HPS

Penicillinet och OS X igen då

(Publicerad 2009-09-16)

Snow Leopard är nysläppt. Charlie Miller är tillbaka och klagar över att Apple inte har implementerat skydd mot att säkerhetshål utnyttjas.

I en tidigare bloggpost från i våras hänvisade jag till en intervju med Charlie Miller där han hävdar att det är mycket enklare att utnyttja säkerhetshål i OS X jämfört med t ex Vista. Det visar sig att det är samma visa igen med Snow Leopard enligt en artikel i MacWorld.

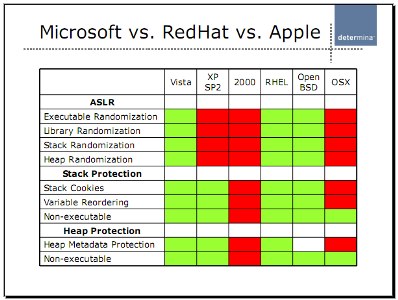

Alexander Sotriov från Determina (nu VMware) gjorde en matris som beskriver vilka operativsystem som har vilka säkerhetsfunktioner. Den visar tydligt att det finns fler anledningar än Aero att uppgradera till Vista eller Windows 7...

--

Stefan Pettersson

Snow Leopard är nysläppt. Charlie Miller är tillbaka och klagar över att Apple inte har implementerat skydd mot att säkerhetshål utnyttjas.

I en tidigare bloggpost från i våras hänvisade jag till en intervju med Charlie Miller där han hävdar att det är mycket enklare att utnyttja säkerhetshål i OS X jämfört med t ex Vista. Det visar sig att det är samma visa igen med Snow Leopard enligt en artikel i MacWorld.

Alexander Sotriov från Determina (nu VMware) gjorde en matris som beskriver vilka operativsystem som har vilka säkerhetsfunktioner. Den visar tydligt att det finns fler anledningar än Aero att uppgradera till Vista eller Windows 7...

--

Stefan Pettersson

Brittiska parlamentet inte att lita på för IT-säkerhetsfrågor

(Publicerad 2009-09-03)

Det brittiska parlamentet råkade nyligen ut för ett angrepp. En rumänsk cracker stal via SQL Injection inloggningsuppgifter som var lagrade i klartext. Incidenten betonade vidare administrativa brister då hålet inte stängdes förrän The Register gått ut med en artikel där hålet öppet pekades ut.

The Registers artikel är ovanlig i det att det varken tidningar eller säkerhetsforskare sällan går ut med så detaljerad information om sårbarheter som ännu inte är patchade. Så vad fick The Register att göra något sådant? Svaret finns i artikeln - det hade redan skickats minst 4 meddelanden under loppet av 48 timmar utan någon som helst respons. Därmed kommer lite extra betoning på de administrativa brister som låg bakom den här incidenten. Några lärdomar man kan dra:

Brittiska myndigheter har tidigare visat sig vara ovanligt usla på IT-säkerhet. I maj bloggade jag om hur Mi6 - en organisation som borde vara van vid att hantera topphemligt material - tappade bort ett okrypterat USB-minne och därmed riskerade livet på ett antal "under cover"-agenter och man fick ställa in antidrogoperationen man höll på med.

Nu ska vi inte tro att britterna är ensamma, vi har ju sett liknande exempel bland svenska politiker och myndigheter. Två exempel på detta är SAPnet-skandalen och Riksrevisionens rapport från 2007 där slutsaten var just att regeringen inte kontrollerade IT-säkerheten tillräckligt.

Tyvärr saknar Sverige ännu någon vettig styrning från regeringsnivå som kan åtgärda detta. Föregångarna heter istället USA, även det bloggade jag om tidigare i år, då Obama satte upp informationssäkerhet på home land security's agenda.

När Sverige kan tänkas åstadkomma något vettigt här? Vi får väl se om något parti tar med det i sitt program inför nästa val...

--

Carl-Johan "CJ" Bostorp

Det brittiska parlamentet råkade nyligen ut för ett angrepp. En rumänsk cracker stal via SQL Injection inloggningsuppgifter som var lagrade i klartext. Incidenten betonade vidare administrativa brister då hålet inte stängdes förrän The Register gått ut med en artikel där hålet öppet pekades ut.

The Registers artikel är ovanlig i det att det varken tidningar eller säkerhetsforskare sällan går ut med så detaljerad information om sårbarheter som ännu inte är patchade. Så vad fick The Register att göra något sådant? Svaret finns i artikeln - det hade redan skickats minst 4 meddelanden under loppet av 48 timmar utan någon som helst respons. Därmed kommer lite extra betoning på de administrativa brister som låg bakom den här incidenten. Några lärdomar man kan dra:

- SQL Injection är en välkänd sårbarhet, den hade troligen hittats om man gjort ens grundläggande säkerhetstestning. Lärdom: lägg ett minimum vid att säkerhetstesta applikationerna. Diskutera gärna med applikationsleverantörerna om säker utveckling.

- Lösenord skall inte lagras i klartext. Endast en saltad hash av den skall lagras.

- När någon söker kontakt för att rapportera en säkerhetsbrist måste det vara klart och tydligt vem som skall vara mottagare för informationen.

- En informationsmottagare behöver ge säkerhetsrapporter högsta prioritering. Bedöms det senare som mindre riskabelt kan man prioritera ner. Default måste dock vara högsta prioritering.

Brittiska myndigheter har tidigare visat sig vara ovanligt usla på IT-säkerhet. I maj bloggade jag om hur Mi6 - en organisation som borde vara van vid att hantera topphemligt material - tappade bort ett okrypterat USB-minne och därmed riskerade livet på ett antal "under cover"-agenter och man fick ställa in antidrogoperationen man höll på med.

Nu ska vi inte tro att britterna är ensamma, vi har ju sett liknande exempel bland svenska politiker och myndigheter. Två exempel på detta är SAPnet-skandalen och Riksrevisionens rapport från 2007 där slutsaten var just att regeringen inte kontrollerade IT-säkerheten tillräckligt.

Tyvärr saknar Sverige ännu någon vettig styrning från regeringsnivå som kan åtgärda detta. Föregångarna heter istället USA, även det bloggade jag om tidigare i år, då Obama satte upp informationssäkerhet på home land security's agenda.

När Sverige kan tänkas åstadkomma något vettigt här? Vi får väl se om något parti tar med det i sitt program inför nästa val...

--

Carl-Johan "CJ" Bostorp

Inkompetens ett större problem än ondska (del 2)

(Publicerad 2009-08-28)

I förra delen lades ett påstående fram. Att man genom att skydda sig mot interna brottslingar automatiskt kan skydda sig mot inkompetens. Hur kommer det sig?

Som av en händelse blev ämnet på tapeten när landstingets granskning av hur sjukhusen i Skåne drabbades av Conficker i våras publicerades. CS skriver "Slarv bakom virusangreppet i Skåne":

Det står klart att dåligt uppdaterade Windowsdatorer bär en del av skulden till att den skadliga koden kunde sprida sig så snabbt och till så stora delar av sjukvårdens it-system. En säkerhetsuppdatering som Microsoft släppte i oktober 2008 saknades på minst 1 000 datorer. Just den säkerhetslucka som åtgärdas med uppdateringen är en av dem som masken Conficker utnyttjar för att infektera fler maskiner på nätverket.

Hur som helst, förra posten avslutades med följande påstående:

Skydd implementerade för att motverka elakingar motverkar generellt också klantar. Dock inte nödvändigtvis tvärtom.

Påståendet är lätt att ta till sig när man inser att elakingen kan välja att ignorera bestämmelser och försöka gå förbi skydd. En varningsskylt vid utgången som säger "Du har väl inte känslig data med dig hem?" leder sannolikt till att färre råkar få med sig data hem. (Givetvis gäller detta bara fram till att alla har vant sig vid skylten och inte ser den längre eller slutar bry sig för att det uppfattas som en dum regel.) Samma sak gäller för bensinmackar på landet som lånar ut toalettnyckeln på en nyckelring i form av en 30 cm lång två-tum-fyra så att den inte ska glömmas kvar i fickan.

Man behöver inte ens gå in på i vilken utsträckning skylten och nyckelringen hindrar elakingar...

(Här skulle man kunna dra en tydlig parallell till säkerhetskontroller som är implementerade på klientsidan. Vi skippar det.)

Vad kan göra för att skydda sig mot elakingar på riktigt då? Och, framför allt, påverkar det samtidigt klantarna? (Detta är inte nödvändigtvis en uttömmande lista.)

Minimera möjligheter till insiderbrott:

Det är självklart att ovanstående är riktat mot eventuella elakingar men hur påverkar det klantarna?

(1) På samma sätt som du känner att du kan lita på att grannen inte stjäl din post när hon vattnar dina blommor under semestern kan du eventuellt också lita på att hon inte glömmer att låsa dörren efter sig. En semestervattnare bör ha båda kvaliteter. Om du inte har en egen uppfattning kan du exempelvis kontrollera med andra grannar som du litar på vad de har för uppfattning (jfr bakgrundskontroll).

(2) Ju färre som har tillgång till känslig information, desto färre kan sprida den av misstag.

(3) Ju mindre information som är tillgänglig för personen, desto mindre värde kan förloras.

(4) Här avses överlappande ansvar som att det krävs två eller fler personer för att genomföra något, även att klanta sig. På samma sätt som två semestervattnare kan kontrollera varandra så att de inte stjäl posten kan de påminna varandra om att stänga balkongen efter sig.

(5 och 6) Båda handlar om att ge personen mer att förlora, det kommer naturligt att personer aktivt undviker detta. Dessa två är förmodligen de som är minst effektiva mot klantarna.

Där har ni det. Huruvida man borde öppet, straffa systemadministratörer som inte patchar 1 000 Windowsdatorer mot ett nästan två månader gammalt säkerhetshål som är lätt att utnyttja är dock en helt annan fråga.

--

Stefan Pettersson

I förra delen lades ett påstående fram. Att man genom att skydda sig mot interna brottslingar automatiskt kan skydda sig mot inkompetens. Hur kommer det sig?

Som av en händelse blev ämnet på tapeten när landstingets granskning av hur sjukhusen i Skåne drabbades av Conficker i våras publicerades. CS skriver "Slarv bakom virusangreppet i Skåne":

Det står klart att dåligt uppdaterade Windowsdatorer bär en del av skulden till att den skadliga koden kunde sprida sig så snabbt och till så stora delar av sjukvårdens it-system. En säkerhetsuppdatering som Microsoft släppte i oktober 2008 saknades på minst 1 000 datorer. Just den säkerhetslucka som åtgärdas med uppdateringen är en av dem som masken Conficker utnyttjar för att infektera fler maskiner på nätverket.

Hur som helst, förra posten avslutades med följande påstående:

Skydd implementerade för att motverka elakingar motverkar generellt också klantar. Dock inte nödvändigtvis tvärtom.

Påståendet är lätt att ta till sig när man inser att elakingen kan välja att ignorera bestämmelser och försöka gå förbi skydd. En varningsskylt vid utgången som säger "Du har väl inte känslig data med dig hem?" leder sannolikt till att färre råkar få med sig data hem. (Givetvis gäller detta bara fram till att alla har vant sig vid skylten och inte ser den längre eller slutar bry sig för att det uppfattas som en dum regel.) Samma sak gäller för bensinmackar på landet som lånar ut toalettnyckeln på en nyckelring i form av en 30 cm lång två-tum-fyra så att den inte ska glömmas kvar i fickan.

Man behöver inte ens gå in på i vilken utsträckning skylten och nyckelringen hindrar elakingar...

(Här skulle man kunna dra en tydlig parallell till säkerhetskontroller som är implementerade på klientsidan. Vi skippar det.)

Vad kan göra för att skydda sig mot elakingar på riktigt då? Och, framför allt, påverkar det samtidigt klantarna? (Detta är inte nödvändigtvis en uttömmande lista.)

Minimera möjligheter till insiderbrott:

- Betro bara personer du tror att du kan lita på.

- Betro så få personer som möjligt.

- Betro varje person så lite som möjligt.

- Tillse att personer har överlappande ansvar.

- Betala betrodda personer väl.

- Straffa brott mot förtroendet och var öppen med det.

Det är självklart att ovanstående är riktat mot eventuella elakingar men hur påverkar det klantarna?

(1) På samma sätt som du känner att du kan lita på att grannen inte stjäl din post när hon vattnar dina blommor under semestern kan du eventuellt också lita på att hon inte glömmer att låsa dörren efter sig. En semestervattnare bör ha båda kvaliteter. Om du inte har en egen uppfattning kan du exempelvis kontrollera med andra grannar som du litar på vad de har för uppfattning (jfr bakgrundskontroll).

(2) Ju färre som har tillgång till känslig information, desto färre kan sprida den av misstag.

(3) Ju mindre information som är tillgänglig för personen, desto mindre värde kan förloras.

(4) Här avses överlappande ansvar som att det krävs två eller fler personer för att genomföra något, även att klanta sig. På samma sätt som två semestervattnare kan kontrollera varandra så att de inte stjäl posten kan de påminna varandra om att stänga balkongen efter sig.

(5 och 6) Båda handlar om att ge personen mer att förlora, det kommer naturligt att personer aktivt undviker detta. Dessa två är förmodligen de som är minst effektiva mot klantarna.

Där har ni det. Huruvida man borde öppet, straffa systemadministratörer som inte patchar 1 000 Windowsdatorer mot ett nästan två månader gammalt säkerhetshål som är lätt att utnyttja är dock en helt annan fråga.

--

Stefan Pettersson

Inkompetens ett större problem än ondska (del 1)

(Publicerad 2009-08-26)

RSA har beställt en undersökning från IDC som tittar på insiderbrott. Resultaten är inte överraskande men intressanta.

BBC och The Register har artiklar om rapporten. Det mest intressanta resultatet är att 52 % av de incidenter ett företags egen personal står för beror på misstag medan endast 19 % görs med avsikt. (Ingen av artiklarna nämner de återstående procenten och originalrapporten står ej att finna.) Det här förstås smaskens. Än en gång (se Verizons 2009 Data Breach Investigations Report) visar det sig att insiderbrott inte är så vanligt som det sägs.

Resultatet är ganska lätt att acceptera; hur många på din avdelning tror du är kapabla (för någon definition på kapabla) till att stjäla känslig information och sprida jämfört med att sumpa ett USB-minne med samma data på tunnelbanan?

Det är ett vanligt misstag att överdriva sensationella hot (en rysk spion på säljavdelningen) och bagatellisera alldagliga (en slarvpelle på ekonomiavdelningen). Därför är det bra att problemet lyfts.

Så, hur skyddar man sig mot sina kollegor? Om vi delar in alla kollegor i två kategorier; elaka kollegor och klantiga kollegor. De flesta av oss kommer att (som tur är) tilldelas epitetet klantig. Ett intressant förhållande råder mellan elakingar och klantar:

Skydd implementerade för att motverka elakingar motverkar generellt också klantar. Dock inte nödvändigtvis tvärtom.

Jag tänkte återkomma till hur detta kommer sig i en senare post eftersom att jag har lovat mig själv att skriva kortare inlägg...

Avslutningsvis skriver The Register i artikeln:

IDC concludes that organisations ought to apply a comprehensive risk management-based approach to information security, rather than firefighting security problems.

Nähä?

(Se nästa del.)

--

Stefan Pettersson

RSA har beställt en undersökning från IDC som tittar på insiderbrott. Resultaten är inte överraskande men intressanta.

BBC och The Register har artiklar om rapporten. Det mest intressanta resultatet är att 52 % av de incidenter ett företags egen personal står för beror på misstag medan endast 19 % görs med avsikt. (Ingen av artiklarna nämner de återstående procenten och originalrapporten står ej att finna.) Det här förstås smaskens. Än en gång (se Verizons 2009 Data Breach Investigations Report) visar det sig att insiderbrott inte är så vanligt som det sägs.

Resultatet är ganska lätt att acceptera; hur många på din avdelning tror du är kapabla (för någon definition på kapabla) till att stjäla känslig information och sprida jämfört med att sumpa ett USB-minne med samma data på tunnelbanan?

Det är ett vanligt misstag att överdriva sensationella hot (en rysk spion på säljavdelningen) och bagatellisera alldagliga (en slarvpelle på ekonomiavdelningen). Därför är det bra att problemet lyfts.

Så, hur skyddar man sig mot sina kollegor? Om vi delar in alla kollegor i två kategorier; elaka kollegor och klantiga kollegor. De flesta av oss kommer att (som tur är) tilldelas epitetet klantig. Ett intressant förhållande råder mellan elakingar och klantar:

Skydd implementerade för att motverka elakingar motverkar generellt också klantar. Dock inte nödvändigtvis tvärtom.

Jag tänkte återkomma till hur detta kommer sig i en senare post eftersom att jag har lovat mig själv att skriva kortare inlägg...

Avslutningsvis skriver The Register i artikeln:

IDC concludes that organisations ought to apply a comprehensive risk management-based approach to information security, rather than firefighting security problems.

Nähä?

(Se nästa del.)

--

Stefan Pettersson

USA utvecklar programvara för att komma runt webbcensur?

(Publicerad 2009-08-14)

De senaste dagarna har det förekommit notiser om att USA håller på att testa programvara för att komma runt den webbcensur som finns i bland annat Kina och Iran. Enligt uppgift är Google, Yahoo och Microsoft med i satsningen. Men vad väntar man sig egentligen åstadkomma?

Enligt Reuters så heter det nya systemet "Feed Over E-mail" och en sida på Google Code antyder att systemet kommer använda sig av SMTP och POP3 som protokoll. Om nyheten är sann (det finns inga pressmeddelanden om det på Broadcasting Board of Governors hemsida, vilket är byrån sägs ligga bakom projektet) så är frågan vad man egentligen förväntar sig uppnå med det.

Skulle en sådan tjänst slå igenom är det högst osannolikt att den ignoreras av censurregimerna. Det innebär inte direkt några stora tekniska utmaningar att istället för att göra pattern matching på webbsidor istället göra det på e-post.

Finns det då något som kan göras för att vanlig pattern matching inte ska fungera? Koda eller kryptera informationen på något sätt? Även om så vore fallet så ska det ut till en stor del av befolkningen och då kommer sättet det kodas på bli allmänt känt och på ena eller andra sättet skulle man kunna hitta även dessa meddelanden.

I grunden är det här en katt-och-råtta-lek. Och kommer alltid att förbli:

Ett sjätte alternativ är att det är något ruskigt innovativt som slår världen med häpnad. Eller i vart fall mig.

--

Carl-Johan "CJ" Bostorp

De senaste dagarna har det förekommit notiser om att USA håller på att testa programvara för att komma runt den webbcensur som finns i bland annat Kina och Iran. Enligt uppgift är Google, Yahoo och Microsoft med i satsningen. Men vad väntar man sig egentligen åstadkomma?

Enligt Reuters så heter det nya systemet "Feed Over E-mail" och en sida på Google Code antyder att systemet kommer använda sig av SMTP och POP3 som protokoll. Om nyheten är sann (det finns inga pressmeddelanden om det på Broadcasting Board of Governors hemsida, vilket är byrån sägs ligga bakom projektet) så är frågan vad man egentligen förväntar sig uppnå med det.

Skulle en sådan tjänst slå igenom är det högst osannolikt att den ignoreras av censurregimerna. Det innebär inte direkt några stora tekniska utmaningar att istället för att göra pattern matching på webbsidor istället göra det på e-post.

Finns det då något som kan göras för att vanlig pattern matching inte ska fungera? Koda eller kryptera informationen på något sätt? Även om så vore fallet så ska det ut till en stor del av befolkningen och då kommer sättet det kodas på bli allmänt känt och på ena eller andra sättet skulle man kunna hitta även dessa meddelanden.

I grunden är det här en katt-och-råtta-lek. Och kommer alltid att förbli:

- En stat kommer aldrig kunna hindra *alla* från att nå vissa sajter - det kommer alltid gå att komma runt det genom olika typer av tunnlar och proxies med diverse kryptering.

- Samtidigt kommer aldrig alla kunna kringgå skydden - data måste i slutändan hamna hos användaren och vet alla om hur den kan erhållas i klartext så kan staten göra detsamma längs vägen och göra bedömningar utifrån det. Enda sättet vi idag känner till att komma runt något sådant är genom asymmetrisk kryptering. Men en stat har inga problem att genomföra man in the middle attacker - det enda man kan göra mot dem är att upptäcka dem och staten bryr sig föga om att bli "upptäckt" som de som spionerar på trafiken - alla vet ändå om det.

- Det är ett rent politiskt utspel

- Ken Berman har missuppfattat något

- Syftet med programmet har missuppfattats av media och oss andra

- Det är en distraktion för att dölja något annat [konspirationsteori ftw]

Ett sjätte alternativ är att det är något ruskigt innovativt som slår världen med häpnad. Eller i vart fall mig.

--

Carl-Johan "CJ" Bostorp

Att hacka konton på Twitter

(Publicerad 2009-07-07)

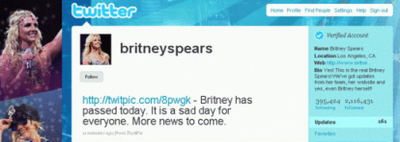

Twitter har haft sin beskärda del av angrepp, i synnerhet är det deras lite mer kända kunder som Britney och Obama som har fått smaka. Hur kommer det sig att Twitter är såpass utsatt?

Man kan koka ner det till två huvudanledningar. Först och främst är de störst inom "mikrobloggande". De har ett antal konkurrenter men är tveklöst störst. Sånt drar till sig intresse från diverse mindre nogräknade individer.

Vad som är mer intressant är Twitters autentisering och min käpphäst förtroende.

Ponera att någon du verkligen inte tycker om har konto på Twitter och att du vill vara elak mot denna person genom att posta i deras namn. Om du inte kan hitta en sårbarhet i Twitters sidor eller API (vilket vi kan anta är svårt) behöver du personens lösenord.

Att gissa ett lösenord som tillhör någon användare, vemsomhelst, på Twitter skulle vara störtenkelt. (1) Sammanställ en lista på en 500 aktiva kontonamn. (2) Testa att logga in med ett par lösenord på varje; t ex 123456, twitter1 och användarnamnet. (3) En eller flera konton kommer sannolikt att bära frukt.

Det är sannolikt svårare att gissa rätt lösenord om du riktar in dig på ett specifikt konto. Det har förstås gjorts tidigare dock när en admin visade sig ha "happiness" som lösenord, det resulterade i att ett gäng kändisar gjorde löjliga uttalanden.

Så... vi kan inte gissa lösenordet och vi hittar ingen sårbarhet på twitter.com. Är vi körda? Å nej...

För användare är Twitter inte en applikation, det är en hel uppsjö av applikationer som alla löser olika uppgifter. Om du till exempel vill kunna twittra upp ett foto kan du använda Twitpic, vill du twittra genom att helt enkelt skicka ett mail kan du göra det via Twittermail. Dessa applikationer drivs inte av Twitter utan drivs helt av olika tredjeparter.

Det finns jättemånga liknande tjänster.

Okej, Twittermail ger dig en mailadress, säg [email protected], och om du skickar ett kort mail dit dyker det upp som ett inlägg på ditt konto på twitter.com. Hur går det till? Ja, Twittermail måste ju kunna logga in i ditt ställe så de behöver ditt lösenord sparat och det är precis vad de har. I klartext! Ergo, provkör en tredjepartsapplikation en gång och vips så har de ditt lösenord tills du byter det. Det är ett stort förtroende man ger dem.

Plötsligt ökar våra chanser att få tag i en persons lösenord markant! Vi kan nu sikta in oss på någon av de tredjepartsapplikationer personen använder också.

För någon vecka sedan åkte Britney på en liknande attack när någon kom på att det inte fanns någon gräns på hur många gissningsförsök man fick göra på att gissa den hemliga, fyrsiffriga PIN-koden som används för att maila in foton till Twitpic. Jag kan tänka mig att Britneys stab har bra kontakt med Twitter vid det här laget...

Det finns ett bättre sätt för tredjepartsapplikationer än att låna användares lösenord och det kallas OAuth. Tyvärr, används det inte i särskilt stor utsträckning.

Du har förmodligen redan hört om Month of Twitter Bugs som går av stapeln nu under juli månad där Aviv Raff sparkar på just sådana här problem.

CJ stack på semester förra veckan och jag går nästa så bloggen kommer att ligga i dvala i någon månad framöver. Ha en trevlig sommar!

--

Stefan Pettersson

Twitter har haft sin beskärda del av angrepp, i synnerhet är det deras lite mer kända kunder som Britney och Obama som har fått smaka. Hur kommer det sig att Twitter är såpass utsatt?

Man kan koka ner det till två huvudanledningar. Först och främst är de störst inom "mikrobloggande". De har ett antal konkurrenter men är tveklöst störst. Sånt drar till sig intresse från diverse mindre nogräknade individer.

Vad som är mer intressant är Twitters autentisering och min käpphäst förtroende.

Trust is bad for security.

Ponera att någon du verkligen inte tycker om har konto på Twitter och att du vill vara elak mot denna person genom att posta i deras namn. Om du inte kan hitta en sårbarhet i Twitters sidor eller API (vilket vi kan anta är svårt) behöver du personens lösenord.

Att gissa ett lösenord som tillhör någon användare, vemsomhelst, på Twitter skulle vara störtenkelt. (1) Sammanställ en lista på en 500 aktiva kontonamn. (2) Testa att logga in med ett par lösenord på varje; t ex 123456, twitter1 och användarnamnet. (3) En eller flera konton kommer sannolikt att bära frukt.

Det är sannolikt svårare att gissa rätt lösenord om du riktar in dig på ett specifikt konto. Det har förstås gjorts tidigare dock när en admin visade sig ha "happiness" som lösenord, det resulterade i att ett gäng kändisar gjorde löjliga uttalanden.

Så... vi kan inte gissa lösenordet och vi hittar ingen sårbarhet på twitter.com. Är vi körda? Å nej...

För användare är Twitter inte en applikation, det är en hel uppsjö av applikationer som alla löser olika uppgifter. Om du till exempel vill kunna twittra upp ett foto kan du använda Twitpic, vill du twittra genom att helt enkelt skicka ett mail kan du göra det via Twittermail. Dessa applikationer drivs inte av Twitter utan drivs helt av olika tredjeparter.

Det finns jättemånga liknande tjänster.

Okej, Twittermail ger dig en mailadress, säg [email protected], och om du skickar ett kort mail dit dyker det upp som ett inlägg på ditt konto på twitter.com. Hur går det till? Ja, Twittermail måste ju kunna logga in i ditt ställe så de behöver ditt lösenord sparat och det är precis vad de har. I klartext! Ergo, provkör en tredjepartsapplikation en gång och vips så har de ditt lösenord tills du byter det. Det är ett stort förtroende man ger dem.

Plötsligt ökar våra chanser att få tag i en persons lösenord markant! Vi kan nu sikta in oss på någon av de tredjepartsapplikationer personen använder också.

För någon vecka sedan åkte Britney på en liknande attack när någon kom på att det inte fanns någon gräns på hur många gissningsförsök man fick göra på att gissa den hemliga, fyrsiffriga PIN-koden som används för att maila in foton till Twitpic. Jag kan tänka mig att Britneys stab har bra kontakt med Twitter vid det här laget...

Det finns ett bättre sätt för tredjepartsapplikationer än att låna användares lösenord och det kallas OAuth. Tyvärr, används det inte i särskilt stor utsträckning.

Du har förmodligen redan hört om Month of Twitter Bugs som går av stapeln nu under juli månad där Aviv Raff sparkar på just sådana här problem.

CJ stack på semester förra veckan och jag går nästa så bloggen kommer att ligga i dvala i någon månad framöver. Ha en trevlig sommar!

--

Stefan Pettersson

Gotland är överlägset sämst

(Publicerad 2009-06-26)

Secunia har kommit ut med ny statistik om hur vanligt det är med sårbara program på desktopdatorer. Medeltalen är till och med fördelade på länsnivå... Gotlands län har det sämst ställt.

Uppdatering @ 2009-07-10: Gilså har plockat upp nyheten på IDG också och poängterar att de som har PSI redan har gjort något åt säkerheten. Sannolikt är det värre hos de utan.

Programmet

Secunia Personal Software Inspector (PSI) är ett (gratis)program som håller reda på vilka program du har på din dator och om de behöver patchas. PSI scannar dels efter installerade program men övervakar också nya installationer. Data om vad du har installerat skickas till Secunias HQ, tillbaka skickas (i gengäld) information om vad som behöver patchas (med direktlänkar till patchar).

Det är inte en så dum idé faktiskt. Alla Linux-varianter har haft samma sak i evigheter i och med pakethanteringssystemens intåg...

Jag har kört programmet mer eller mindre sedan det lanserades för något år sen. Föga oväntat så går det lite knackigt, det blir så när man ska försöka kontrollera hundratals olika former av installationsrutiner som olika Windowsprogram har. (Det är mycket smidigare i Linux.)

Jag skulle rekommendera att prova PSI och köra en scan, du kommer nog att bli överraskad.

Statistiken

Back to the point. Statistiken är presenterad i Secunias WorldMap. I snitt är det nio sårbara program per gotlänning... som kör Secunia PSI. 57 000 personer bor i Gotlands län. Secunia har dock undlåtit att berätta hur många av dem som kör PSI (jag kan inte hitta några siffror i alla fall, rätta mig om jag har fel). Värdet på statistiken på den nivån blir alltså rätt medioker. (Det blev en bra rubrik dock.)

Vad som är än mer irriterande med statistiken är att de inte berättar vilka program som oftast är sårbara. Jag ger mig på en gissning:

Säkerhet

Säkerhet? Eh, jo, osäkra klientprogramvaror är naturligtvis en guldgruva för trojaner i legitima hemsidor som utnyttjar deras sårbarheter. Gumblar och grabbarna med andra ord.

Så...

(1) Det är intressant att medeltalet world-wide är fyra sårbara program per dator. Inte konstigt att klientattacker fungerar. (2) Automatiska uppdateringar är nog det bästa sättet att hålla siffran nere. För de program som inte har sådana funktioner finns PSI. Det kräver en del handpåläggning ibland men det är svårare att ignorera en säkerhetspatch när du får se det sådär svart på vitt.

Trevlig helg!

--

Stefan Pettersson