Google, Adobe, Kina och trojaner

I tisdags gick Google ut med att de har utsatts för flera hackerattacker under förra året. Under eftermiddagen igår och under dagen idag verkar det kablas ut i större utsträckning.

In mid-December, we detected a highly sophisticated and targeted attack on our corporate infrastructure originating from China that resulted in the theft of intellectual property from Google. However, it soon became clear that what at first appeared to be solely a security incident--albeit a significant one--was something quite different.

Den obekräftade teorin är att Kinesiska staten är ute efter kinesiska människorättsaktivister. Låter det som en Tom Clancy-roman? Var inte så säker, tidigare fynd har pekat åt samma håll. För lite mindre än ett år sedan slåpptes två rapporter (Snooping Dragon och Ghostnet) som beskrev attacker mot Dalai Lama och Tibetrörelsen. Mycket pekade på att Kinesiska staten låg bakom. Se t ex kommentarerna till Ross Andersons blogginlägg från släppet av ena rapporten.

Attackerna har flera saker gemensamt, bland annat riktade attacker med trojaniserade PDF-filer. Vi nämnde ju häromveckan att en ny 0day för Adobe Reader kom ut innan julhelgerna.

Ironiskt nog har Adobe, hjärnorna bakom nämnd sårbarhet, gått ut och berättat att de också är påverkade av intrången som Google redogjorde för.

F-Secures blogg är en bra källa av information om riktade attacker med trojaner:

Som jag brukar säga, det finns en hel del man kan göra men inget fungerar perfekt:

Uppdatering @ 2010-01-15: Ja, och kör inte heller gamla, förlegade webbläsare som IE 6 eller gamla versioner av Firefox t ex.

Uppdatering @ 10 minuter senare: SITIC håller uppenbarligen med, ett blixtmeddelande kom precis:

Sannolikheten att utnyttja säkerhetshålet i Internet Explorer 8 är mindre eftersom DEP (Data Execution Prevention) är påslaget som standard. Detta gäller även Windows Vista och Windows 7 eftersom skyddsmekanismen ASLR (Address Space Layout Randomization) används i dessa versioner av Windows.

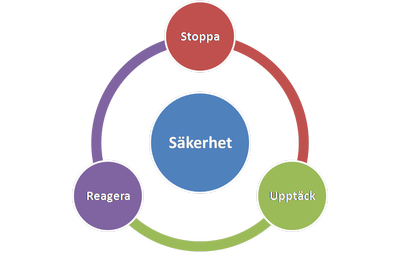

Det är svårt (omöjligt) att förhindra attacker helt. Som tur är finns det två andra delar i den stora, oformliga massan vi kallar säkerhet; vi måste UPPTÄCKA attacker och GÖRA NÅGOT åt dem. Nedan smart illustrerat med SmartArt från Microsoft Office. Vad som är svårt på riktigt är att bestämma sig för hur mycket pengar som ska läggas på varje cirkel. Vi ska återkomma till det här och att mäta säkerhet.

Stefan Pettersson

In mid-December, we detected a highly sophisticated and targeted attack on our corporate infrastructure originating from China that resulted in the theft of intellectual property from Google. However, it soon became clear that what at first appeared to be solely a security incident--albeit a significant one--was something quite different.

Den obekräftade teorin är att Kinesiska staten är ute efter kinesiska människorättsaktivister. Låter det som en Tom Clancy-roman? Var inte så säker, tidigare fynd har pekat åt samma håll. För lite mindre än ett år sedan slåpptes två rapporter (Snooping Dragon och Ghostnet) som beskrev attacker mot Dalai Lama och Tibetrörelsen. Mycket pekade på att Kinesiska staten låg bakom. Se t ex kommentarerna till Ross Andersons blogginlägg från släppet av ena rapporten.

Attackerna har flera saker gemensamt, bland annat riktade attacker med trojaniserade PDF-filer. Vi nämnde ju häromveckan att en ny 0day för Adobe Reader kom ut innan julhelgerna.

Ironiskt nog har Adobe, hjärnorna bakom nämnd sårbarhet, gått ut och berättat att de också är påverkade av intrången som Google redogjorde för.

F-Secures blogg är en bra källa av information om riktade attacker med trojaner:

- PDF Most Common File Type in Targeted Attacks (maj 2009)

- Creating Malicous PDF Files (juni 2008)

- DHS PDF (juni 2008)

- Spying via XLS files (april 2009)

Som jag brukar säga, det finns en hel del man kan göra men inget fungerar perfekt:

- Kör inte som administratör.

- Använd moderna operativsystem som Windows Vista/7.

- Uppdatera tredjepartsprogramvara.

- Använd antivirus på mail-gateways.

- Var misstänktsam mot bifogade filer.

- ...

Uppdatering @ 2010-01-15: Ja, och kör inte heller gamla, förlegade webbläsare som IE 6 eller gamla versioner av Firefox t ex.

Uppdatering @ 10 minuter senare: SITIC håller uppenbarligen med, ett blixtmeddelande kom precis:

Sannolikheten att utnyttja säkerhetshålet i Internet Explorer 8 är mindre eftersom DEP (Data Execution Prevention) är påslaget som standard. Detta gäller även Windows Vista och Windows 7 eftersom skyddsmekanismen ASLR (Address Space Layout Randomization) används i dessa versioner av Windows.

Det är svårt (omöjligt) att förhindra attacker helt. Som tur är finns det två andra delar i den stora, oformliga massan vi kallar säkerhet; vi måste UPPTÄCKA attacker och GÖRA NÅGOT åt dem. Nedan smart illustrerat med SmartArt från Microsoft Office. Vad som är svårt på riktigt är att bestämma sig för hur mycket pengar som ska läggas på varje cirkel. Vi ska återkomma till det här och att mäta säkerhet.

Stefan Pettersson

Kommentarer

Trackback