Säkerhet i säkerhetsprodukter -- revisted

Så här lagom efter föregående inlägg om säkerhetsprodukter kom en artikel ut i morgonens CS om en "ny" form tvåfaktorsautentisering från svenska Phonekey. Cool teknologi:

Tekniken innebär att du måste ringa ett speciellt nummer från din telefon innan det går att använda ditt betalkort, logga in på ditt konto på den sociala nätverkssajten eller komma åt någon annan tjänst som använder sig av det hänglås Phonekey innebär.

Ironiskt nog har CS också en artikel om att säkerheten bakom kortbetalningar är för krångliga. Men, det var något annat som fångade uppmärksamheten i morse på tunnelbanan; ett citat från en av företagets grundare, Tonie Söderström, något i stil med: "Phonekey har/innebär en sinnessjukt hög säkerhet". (Såg just att citatet inte finns med i onlineupplagan.)

Jag förstår förstås att det handlar om att pusha en produkt här, en produkt som kanske till och med är bra. Men, internetbanken är inte säker bara för att kommunikationen mellan bank och dator är krypterad.

Låt mig ta ett exempel jag har kört på flera presentationer förut. Berättelsen börjar med företaget StrongWebmail som kavlade upp ärmarna och sa: "Nu ska vi konkurrera mot Gmail, Hotmail och Yahoo!". Ett ganska djärvt beslut får man erkänna. Självklart måste man som uppstickare ha någon form av edge för att klara av det här, StrongWebmail valde säkerhet och lanserar således en webbmailtjänst med tvåfaktorsautentisering via mobiltelefon (tillsammans med en del skrämselpropaganda). När du registrerar för ett konto kopplar du din mobiltelefon till kontot, när du ska logga in får du ett SMS eller samtal med en engångskod som måste matas in. Alltså, något du vet och något du har.

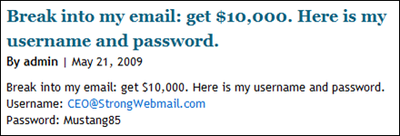

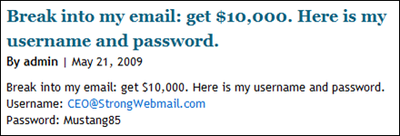

För att få ut sitt meddelande gjorde man ytterligare en djärv manöver, ett PR-stunt (en rejält smart manöver om man tänker efter, vi hade förmodligen aldrig hört talas om dem annars). CEO:n för StrongWebmail utmanade Internetinvånarna att läsa dennes mail.

Utmaningen var att ta reda på vad CEO:n hade på sitt schema någon viss dag (en kalenderfunktion fanns i webbapplikationen). Till sin hjälp fick man dennes lösenord (Mustang85) men tanken var att detta skulle vara omöjligt utan telefonen som var kopplad till kontot. Alltihop till en belöning på $10,000.

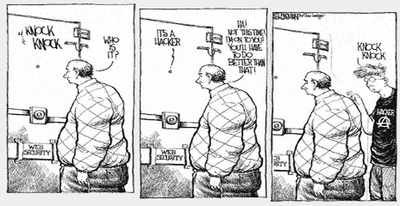

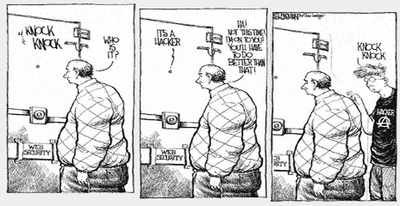

Det som hände strax därefteråt beskrivs ganska väl av följande seriestrip.

Tre personer; Mike Bailey, Lance James och Aviv Raff tog hem prispengarna efter att (1) ha registrerat ett eget mailkonto, (2) bäddat in Javascript i ett mail och (3) skickat det till CEO:n. Cross-site scripting. Tvåfaktorsautentiseringen saknade fullständigt betydelse.

--

Stefan Pettersson

Tekniken innebär att du måste ringa ett speciellt nummer från din telefon innan det går att använda ditt betalkort, logga in på ditt konto på den sociala nätverkssajten eller komma åt någon annan tjänst som använder sig av det hänglås Phonekey innebär.

Ironiskt nog har CS också en artikel om att säkerheten bakom kortbetalningar är för krångliga. Men, det var något annat som fångade uppmärksamheten i morse på tunnelbanan; ett citat från en av företagets grundare, Tonie Söderström, något i stil med: "Phonekey har/innebär en sinnessjukt hög säkerhet". (Såg just att citatet inte finns med i onlineupplagan.)

Jag förstår förstås att det handlar om att pusha en produkt här, en produkt som kanske till och med är bra. Men, internetbanken är inte säker bara för att kommunikationen mellan bank och dator är krypterad.

Låt mig ta ett exempel jag har kört på flera presentationer förut. Berättelsen börjar med företaget StrongWebmail som kavlade upp ärmarna och sa: "Nu ska vi konkurrera mot Gmail, Hotmail och Yahoo!". Ett ganska djärvt beslut får man erkänna. Självklart måste man som uppstickare ha någon form av edge för att klara av det här, StrongWebmail valde säkerhet och lanserar således en webbmailtjänst med tvåfaktorsautentisering via mobiltelefon (tillsammans med en del skrämselpropaganda). När du registrerar för ett konto kopplar du din mobiltelefon till kontot, när du ska logga in får du ett SMS eller samtal med en engångskod som måste matas in. Alltså, något du vet och något du har.

För att få ut sitt meddelande gjorde man ytterligare en djärv manöver, ett PR-stunt (en rejält smart manöver om man tänker efter, vi hade förmodligen aldrig hört talas om dem annars). CEO:n för StrongWebmail utmanade Internetinvånarna att läsa dennes mail.

Utmaningen var att ta reda på vad CEO:n hade på sitt schema någon viss dag (en kalenderfunktion fanns i webbapplikationen). Till sin hjälp fick man dennes lösenord (Mustang85) men tanken var att detta skulle vara omöjligt utan telefonen som var kopplad till kontot. Alltihop till en belöning på $10,000.

Det som hände strax därefteråt beskrivs ganska väl av följande seriestrip.

Tre personer; Mike Bailey, Lance James och Aviv Raff tog hem prispengarna efter att (1) ha registrerat ett eget mailkonto, (2) bäddat in Javascript i ett mail och (3) skickat det till CEO:n. Cross-site scripting. Tvåfaktorsautentiseringen saknade fullständigt betydelse.

--

Stefan Pettersson

Kommentarer

Trackback