Årets julklapp? WiFi Robin

Min kollega Jonas tipsar om årets julklapp: The WiFi Robin. Det var en nyhet för mig i a f. :-)

--

Stefan Pettersson

--

Stefan Pettersson

iMalware

Avdelningen för Know-Your-History™ är tillbaka. I efterdyningarna av veckans rapportering om Metros felaktiga rapportering om "virus till din Mac" har Sophos gått ut med en kort historik över malware som riktar sig mot Apples operativsystem:

To help some of the discussions, here's a brief overview of some of the malware we have seen infecting Apple computers. From the early 1980s, right up until the present day, here are some of the highlights in the history of Apple Mac malware.

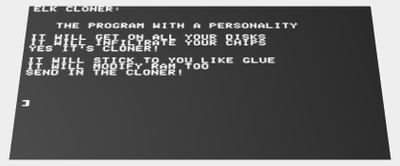

Nu får vi se om det kommer en diskussion kring skillnaden på malware och malware; det-är-inte-virus-det-är-trojaner-och-de-räknas-inte eller liknande. På bilden ovan syns vad som antas vara världens första virus till persondatorer, Elk Cloner.

--

Stefan Pettersson

To help some of the discussions, here's a brief overview of some of the malware we have seen infecting Apple computers. From the early 1980s, right up until the present day, here are some of the highlights in the history of Apple Mac malware.

Nu får vi se om det kommer en diskussion kring skillnaden på malware och malware; det-är-inte-virus-det-är-trojaner-och-de-räknas-inte eller liknande. På bilden ovan syns vad som antas vara världens första virus till persondatorer, Elk Cloner.

--

Stefan Pettersson

Det finns inget att se här, cirkulera...

...det verkar vara budskapet i MacWorld-artikeln Falsk virusvarning oroar Mac-användare. Kort bakgrund: Sophos släpper AV för OS X. Sophos publicerar de tio malware som sagt AV oftast stöter på. Metro tolkar detta som att dessa tio är "virus för Mac" när de egentligen är skrivna för Windows.

Det är inte överraskande att Mac-datorer stöter på malware för Windows p s s som de stöter på vanliga program för Windows. Det är inte heller särskilt överraskande att Metro missuppfattar det här. Vad som är överraskande det är här från MacWorld-artikeln:

För er som undrar finns det alltså fortfarande noll virus i det vilda som drabbar Mac OS X. Däremot finns ett antal trojaner som användare luras att installera under sken av att det är ett annat program. Inga av dessa platsar dock på Sophos lista, något som indikerar låg spridning.

Antingen är journalisten ifråga på Apples payroll eller så saknar denne fullständigt förnuft och bildning. Bara för att de tio vanligaste som listas är skrivna för Windows (jag antar att det stämmer) kan man ju inte dra sådana slutsatser. Jag är fortsatt trött på den här "debatten". Om du också är det, läs inte kommentarerna till artikeln. :-)

--

Stefan Pettersson

Det är inte överraskande att Mac-datorer stöter på malware för Windows p s s som de stöter på vanliga program för Windows. Det är inte heller särskilt överraskande att Metro missuppfattar det här. Vad som är överraskande det är här från MacWorld-artikeln:

För er som undrar finns det alltså fortfarande noll virus i det vilda som drabbar Mac OS X. Däremot finns ett antal trojaner som användare luras att installera under sken av att det är ett annat program. Inga av dessa platsar dock på Sophos lista, något som indikerar låg spridning.

Antingen är journalisten ifråga på Apples payroll eller så saknar denne fullständigt förnuft och bildning. Bara för att de tio vanligaste som listas är skrivna för Windows (jag antar att det stämmer) kan man ju inte dra sådana slutsatser. Jag är fortsatt trött på den här "debatten". Om du också är det, läs inte kommentarerna till artikeln. :-)

--

Stefan Pettersson

Hi-tech Grand Theft Auto

Metro rapporterade i förra veckan om en våg av bilstölder på Arlandas långtidsparkering. Inget konstigt kan man tänka men faktum är att moderna bilar i regel är väldigt svåra att stjäla. Det är inte samma sak som att sno en Volvo 240 när allt du behöver är en rejäl skruvmejsel och avsaknad av respekt för andras egendom.

Moderna bilar har förstås larm, är skyddade mot slim-jims, har rattlås och en startmotor som bara går igång om en radiosändare på bilnyckeln svarar på challenge-response- eller engångskod-liknande. För det första så tros detta ha lett till en ökning i carjackings (hittar ingen bra källa till det just nu men det är ett sunt antagande). För det andra, och framförallt, så kan man dra slutsatsen att Arlanda-tjuvarnas bravader är rejält high-tech.

Det här är inte samma sak som att säga att det är svårt att genomföra själva stölderna. Man kan se framför sig att det fungerar precis som med t ex exploits, rootkits eller bottar idag; smart person utvecklar svart låda som kan öppna bilar av märket BMW X6 från 2010, säljer den till personer som saknar respekt för andras egendom, dessa stjäl sedan bilar från Arlanda.

På senaste upplagan av IEEE Security and Privacy Symposium handlade ett av bidragen om något relaterat; Experimental Security Analysis of a Modern Automobile (pdf). Fascinerande läsning. Notera att en av författarna, även om han är sist på listan, Tadayoshi Kohno, också är författare till den synnerligen bra boken Cryptography Engineering.

Liknande material om bilars stöldsäkerhet sett från digitalt perspektiv har dykt upp tidigare men det här är, mig veterligen, första gången det dyker upp i ett såpass respekterat forum som IEEE Security and Privacy.

--

Stefan Pettersson

Moderna bilar har förstås larm, är skyddade mot slim-jims, har rattlås och en startmotor som bara går igång om en radiosändare på bilnyckeln svarar på challenge-response- eller engångskod-liknande. För det första så tros detta ha lett till en ökning i carjackings (hittar ingen bra källa till det just nu men det är ett sunt antagande). För det andra, och framförallt, så kan man dra slutsatsen att Arlanda-tjuvarnas bravader är rejält high-tech.

Det här är inte samma sak som att säga att det är svårt att genomföra själva stölderna. Man kan se framför sig att det fungerar precis som med t ex exploits, rootkits eller bottar idag; smart person utvecklar svart låda som kan öppna bilar av märket BMW X6 från 2010, säljer den till personer som saknar respekt för andras egendom, dessa stjäl sedan bilar från Arlanda.

På senaste upplagan av IEEE Security and Privacy Symposium handlade ett av bidragen om något relaterat; Experimental Security Analysis of a Modern Automobile (pdf). Fascinerande läsning. Notera att en av författarna, även om han är sist på listan, Tadayoshi Kohno, också är författare till den synnerligen bra boken Cryptography Engineering.

Liknande material om bilars stöldsäkerhet sett från digitalt perspektiv har dykt upp tidigare men det här är, mig veterligen, första gången det dyker upp i ett såpass respekterat forum som IEEE Security and Privacy.

--

Stefan Pettersson

Räkna inte buggar

Brian Krebs har skrivit ett bra inlägg i buggräknardebatten (om det finns en sådan), Why Counting Flaws is Flawed. Budskapet är att antalet säkerhetshål eller patchar inte är en bra metod för att mäta säkerhet. Jag har skrivit raljerat om det tidigare och har i stort precis samma åsikt som Krebs:

It’s a bit like trying gauge the relative quality of different Swiss cheese brands by comparing the number of holes in each: The result offers almost no insight into the quality and integrity of the overall product, and in all likelihood leads to erroneous and — even humorous — conclusions.

Krebs drar även samma slutsats som jag; frågan "hur många buggar?" föder bara fler frågor:

--

Stefan Pettersson

It’s a bit like trying gauge the relative quality of different Swiss cheese brands by comparing the number of holes in each: The result offers almost no insight into the quality and integrity of the overall product, and in all likelihood leads to erroneous and — even humorous — conclusions.

Krebs drar även samma slutsats som jag; frågan "hur många buggar?" föder bara fler frågor:

- Was the vulnerability discovered in-house — or was the vendor first alerted to the flaw by external researchers (or attackers)?

- How long after being initially notified or discovering the flaw did it take each vendor to fix the problem?

- Which products had the broadest window of vulnerability, from notification to patch?

- How many of the vulnerabilities were exploitable using code that was publicly available at the time the vendor patched the problem?

- How many of the vulnerabilities were being actively exploited at the time the vendor issued a patch?

- Which vendors make use of auto-update capabilities? For those vendors that include auto-update capabilities, how long does it take “n” percentage of customers to be updated to the latest, patched version?

--

Stefan Pettersson

Fuska i Jerringpriset?

Det rätt så anrika Jerringpriset ska delas ut snart. Priset ska gå till årets bästa, svenska idrottsprestation. Jag hörde om det på radio i morse och radioprataren annonserade glatt "Det inte är någon jury som avgör utan det är ni där hemma! Surfa in på ... och klicka på din kandidat!".

Woah... Webbomröstningar på Internet är ju inte särskilt pålitliga. Det är ju en sak om Aftonbladet undrar hur stor andel av deras läsare som vill att person p ska röstas ut från såpa s men Jerringpriset väl är en helt annan.

Som tur var visade det sig att jag tolkade situationen lite för fort. Det handlar inte om att rösta om vem som ska vinna utan att egentligen om vilka som inte ska vinna; de fem kandidater som får färst röster åker ut. Det här betyder att "valfusk" á la automatiserad röstning inte har lika stor effekt.

Det är med andra ord ett perfekt exempel på att inte göra ett angrepp mindre troligt utan mindre meningsfullt. Man har därmed sänkt risken, inte genom att göra en attack svårare utan genom att minska konsekvensen av den. Risk defineras ju i regel som produkten av sannolikhet och konsekvens, båda kan minskas för att minska produkten.

I like it.

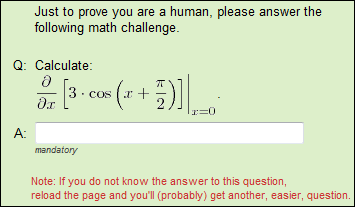

Sidenote: För skojs skull skickade jag en fråga till QuestBack (som sköter omröstningen) om vad de gör för att förhindra fusk. Vi får se om det kommer något svar. CAPTCHA känns ju som en naturlig början. Den här nedan t ex. :-)

--

Stefan Pettersson

Woah... Webbomröstningar på Internet är ju inte särskilt pålitliga. Det är ju en sak om Aftonbladet undrar hur stor andel av deras läsare som vill att person p ska röstas ut från såpa s men Jerringpriset väl är en helt annan.

Som tur var visade det sig att jag tolkade situationen lite för fort. Det handlar inte om att rösta om vem som ska vinna utan att egentligen om vilka som inte ska vinna; de fem kandidater som får färst röster åker ut. Det här betyder att "valfusk" á la automatiserad röstning inte har lika stor effekt.

Det är med andra ord ett perfekt exempel på att inte göra ett angrepp mindre troligt utan mindre meningsfullt. Man har därmed sänkt risken, inte genom att göra en attack svårare utan genom att minska konsekvensen av den. Risk defineras ju i regel som produkten av sannolikhet och konsekvens, båda kan minskas för att minska produkten.

I like it.

Sidenote: För skojs skull skickade jag en fråga till QuestBack (som sköter omröstningen) om vad de gör för att förhindra fusk. Vi får se om det kommer något svar. CAPTCHA känns ju som en naturlig början. Den här nedan t ex. :-)

--

Stefan Pettersson

Spionage

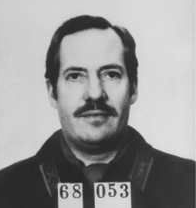

Nu kanske ni undrar varför det är en bild på spionen Stig Bergling här ovanför. Jag vill bara göra er uppmärksamma på att SÄPO regelbundet informerar om industri- och företagsspionage i diverse publikationer på sin webbsida. Nyttig läsning. (Avdelningen för Know-Your-History™ rekommenderar även Tore Forsbergs böcker och Boris Grigorjevs sommarprogram.)

In related news så gick BitDefender idag ut i ett pressmeddelande med att de hittat ett program som gömmer sig på datorer och slussar ut diverse dokument från densamma:

The fact that it looks for all that it is linked to archives, e-mails (.eml, .dbx), address books (.wab), database and documents (.doc, .odt, .pdf etc) makes Trojan.Spy.YEK a prime suspect of corporate espionage as it seems to target the private data of the companies.

Knäryckreaktionen mot sånt här brukar bestå av antivirus-program och, nuförtiden, "data loss/leakage prevention". Jag är osäker på att det är vägen att gå och ber att få återkomma om det.

--

Stefan Pettersson

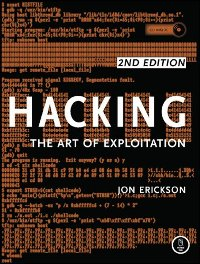

Boktipset 3: Hacking: The Art of Exploitation

Om du har läst Smashing the Stack for Fun and Profit av Aleph1 och gillade den men vill ha mer är det här helt rätt bok.

Den andra utgåvan (med orange framsida, den första hade grön) från 2008 täcker i stort sett samma material, är tjockare, har mindre fokus på format strings men större fokus på vanlig C-programmering. Fokuset är såpass bra att den utan vidare skulle kunna användas som en introduktionsbok i ämnet.

Även om du inte berörs av de "brister" C-språk har i hanteringen av arrayer i minnet i ditt dagliga arbete är det mer eller mindre att anse som allmänbildning. Denna attack är ju trots allt the-worst-of-the-worst på många sätt.

Som Bengt Frithiofsson säger; "det är bara att köpa". 284 spänn på Adlibris.

--

Stefan Pettersson

Cyber Europe 2010

Apropå att inte kasta teknik, att öva tycker jag är bra. PTS (och Sitic) deltog i den europeiska övningen Cyber Europe 2010 igår, det hela råddades av Enisa:

The main objective of the exercise is to bring the Member States together and enhance the Member States’ communication and coordination efforts during a crisis. The exercise will test Member States’ abilities to find the right contacts and assess the competences in the other Member States during a large scale crisis.

Exercises are an important mechanism to assess preparedness measures against cyber threats, natural disasters, and technology failures. They enable authorities to target specific weaknesses and increase cooperation among relevant stakeholders. Exercises identify interdependencies, stimulate continuity planning, train and educate people.

En officiell rapport kommer i början av nästa år, förhoppningsvis släpper PTS/Sitic egna lessons-learned också.

Trevlig helg!

--

Stefan Pettersson

The main objective of the exercise is to bring the Member States together and enhance the Member States’ communication and coordination efforts during a crisis. The exercise will test Member States’ abilities to find the right contacts and assess the competences in the other Member States during a large scale crisis.

Exercises are an important mechanism to assess preparedness measures against cyber threats, natural disasters, and technology failures. They enable authorities to target specific weaknesses and increase cooperation among relevant stakeholders. Exercises identify interdependencies, stimulate continuity planning, train and educate people.

En officiell rapport kommer i början av nästa år, förhoppningsvis släpper PTS/Sitic egna lessons-learned också.

Trevlig helg!

--

Stefan Pettersson

...men så använder jag ju Mac

Många har ju länge haft roligt åt Apple-användare som är övertygade om att Mac-datorer är säkrare än "PC". De kan förstås inte riktigt förklara varför, de brukar hänvisa till symptomen; "det finns x miljoner virus och maskar till 'PC'" o s v.

Ämnet aktualiserades, på ett härligt subtilt och självgott sätt, i Computer Sweden i början av veckan:

Vågar du surfa på tåget [nu när Firesheep har släppts]?

- Ja, jag gör nog det fortfarande, men så använder jag ju Mac. [...]

Jag har svårt att bestämma mig för var jag skulle börja i motargumentationen... Det spelar ingen roll. Det är ju lustigt men de har ju på sätt och vis rätt, möjligen ovetandes, i att risken är lägre om du inte kör Windows (vilket är vad de egentligen menar med "PC").

Det mest mystiska med den här missuppfattningen är ju hur den har uppstått. Säkerhet är inte direkt en av Apples käpphästar, de är ju inriktade på användarvänlighet, snygga gränssnitt och att vara allmänt hippa. Säkerhet är ju inte det första ordet Steve Jobs nämner på scen vid en ny produktlansering... Jag har aldrig hört någon bra teori om hur det kommer sig, det skulle definitivt vara intressant.

--

Stefan Pettersson

Ja, sluta kasta teknik

I en artikel från CIO intervjuas Shane Sims, säkerhetsexpert på PricewaterhouseCoopers om sin syn på företags säkerhetsarbete. Centralt i budskapet verkar vara att inte lägga så stor tillit på tekniska lösningar. (Efter detta budskap väljer journalisten, underligt nog, att fråga hur en teknisk lösning kan se ut.)

Sims ger två rekommendationer; (1) var förberedd på intrång och (2) leta proaktivt efter intrång. Det här är väl inte särskilt förvånande då man kan anta att han historiskt mest har varit inblandad after-the-fact. Sims har nämligen arbetat för FBI i elva år.

Det är dock skönt att se IDG-pressen ge utrymme åt någon med den här inställningen. Prevention eventually fails är en uppfattning som måste få större spridning. Sims två punkter behöver förstås brytas ner, till en början skulle jag dela upp första punkten i (1) ha kontroll på dina nätverk och (2) förbered vad du ska göra om du (eller någon annan) upptäcker ett intrång.

I ämnet "leta proaktivt efter intrång" har Bejtlich skrivit ett klarsynt inlägg om att välja vad man ska undersöka när man inte kan undersöka allt: What do you investigate first?

--

Stefan Pettersson

Sims ger två rekommendationer; (1) var förberedd på intrång och (2) leta proaktivt efter intrång. Det här är väl inte särskilt förvånande då man kan anta att han historiskt mest har varit inblandad after-the-fact. Sims har nämligen arbetat för FBI i elva år.

Det är dock skönt att se IDG-pressen ge utrymme åt någon med den här inställningen. Prevention eventually fails är en uppfattning som måste få större spridning. Sims två punkter behöver förstås brytas ner, till en början skulle jag dela upp första punkten i (1) ha kontroll på dina nätverk och (2) förbered vad du ska göra om du (eller någon annan) upptäcker ett intrång.

I ämnet "leta proaktivt efter intrång" har Bejtlich skrivit ett klarsynt inlägg om att välja vad man ska undersöka när man inte kan undersöka allt: What do you investigate first?

--

Stefan Pettersson